سطر الأوامر مثير للاهتمام. سطر الأوامر كمد، يشعر وكأنه القراصنة

يهتم الكثير من الأشخاص بمسألة نظام التشغيل الأفضل للقرصنة. أولاً سأقول أن كل محترف وخبير تقريبًا يستخدم هذا الغرض لينكسأو يونكس. على الرغم من أنه يمكن تنفيذ بعض العمليات من الأسفل شبابيكو ماك، تم تصميم جميع الأدوات تقريبًا خصيصًا لذلك لينكس.

ولكن هناك بعض الاستثناءات، مثل البرامج قابيل وهابيل, هافيج,زينمابو ميتاسبلويتوالتي تم تطويرها أو يمكن نقلها إليها شبابيك.

تطبيقات لأجل لينكس، والتي تم تطويرها في ظل لينكسومن ثم استدار إلى Windows قد تفقد بعض الميزات. بالإضافة إلى ذلك، بعض الخيارات المضمنة لينكس، غير متوفر في شبابيك. لهذا السبب، يتم تصميم أدوات القرصنة في معظم الحالات فقط من أجل لينكس.

بشكل عام، لكي تصبح هاكرًا ماهرًا للغاية، تحتاج إلى إتقان بعض المهارات لينكس، وكذلك العمل مع توزيعات مثل المسار الخلفيأو كالي.

بالنسبة لأولئك الذين لم يستخدموا قط لينكس، المكرسة ل هذه المجموعة تدور حول الأساسيات لينكس مع التركيز على المهارات اللازمة للقرصنة. لذلك، تحتاج إلى تشغيل المسار الخلفيأو توزيع آخر لينكس.

الخطوة 1: قم بتشغيل Linux

بعد إطلاق المسار الخلفيوقم بتسجيل الدخول كمستخدم " جذر"، أدخل الأمر:

بت> ستارتكس

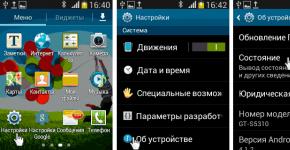

يجب أن تبدو الشاشة مثل هذا.

الخطوة 2: فتح المحطة

لتصبح خبيرا في لينكس، عليك أن تتعلم كيفية استخدام المحطة. في توزيعات مختلفة لينكسيمكن القيام بالعديد من الأشياء ببساطة عن طريق الإشارة والنقر، تمامًا كما هو الحال في شبابيكأو ماك، ولكن يجب أن يعرف المتسلل المحترف كيفية استخدام الوحدة الطرفية لتشغيل معظم الأدوات.

لذلك، يمكنك فتح الوحدة الطرفية من خلال النقر على الأيقونة الخاصة بها في اللوحة السفلية. يجب أن تظهر صورة مشابهة لهذه على الشاشة.

المحطة في لينكسعلى غرار سطر الأوامر في شبابيك، لكنه أقوى بكثير. على عكس سطر الأوامر، في المحطة مع لينكسيمكنك القيام بكل شيء والتحكم في النظام بشكل أكثر دقة مما هو عليه في شبابيك.

المحطة في لينكسعلى غرار سطر الأوامر في شبابيك، لكنه أقوى بكثير. على عكس سطر الأوامر، في المحطة مع لينكسيمكنك القيام بكل شيء والتحكم في النظام بشكل أكثر دقة مما هو عليه في شبابيك.

من المهم أن نتذكر ذلك في لينكسحالة الشخصية مهمة. أي أن الأمر" سطح المكتب" يختلف عن " سطح المكتب"، وهو ليس مثل" سطح المكتب" لبعض المبتدئين لينكسوهذا أمر صعب ويتطلب الحفظ.

الخطوة 3: تعرف على بنية الدليل

دعنا ننتقل إلى أساسيات العمل لينكس. يشعر العديد من المبتدئين بالارتباك بشأن بنية نظام الملفات لينكس. في Linux، على عكس Windows، لا يرتبط نظام الملفات بالذاكرة الفعلية على القرص، لذلك لا يوجد قرص نظام ج:\،كجذر لنظام التشغيل لينكسولكن هناك / .

حرف الشرطة المائلة للأمام ( / ) يمثل الجذر ( جذر) أو أعلى التسلسل الهرمي لنظام الملفات. توجد كافة الدلائل (المجلدات) الأخرى في الجزء السفلي من البنية، مثل المجلدات والمجلدات الفرعية الموجودة على القرص ج:\.

لتصور نظام الملفات، انظر إلى الرسم البياني أدناه.

من المهم أن يكون لديك فهم أساسي لبنية الملف لأنه سيتعين عليك غالبًا استخدام الوحدة الطرفية للتنقل في نظام الملفات بدون أداة مثل مستكشف ويندوز.

من المهم أن يكون لديك فهم أساسي لبنية الملف لأنه سيتعين عليك غالبًا استخدام الوحدة الطرفية للتنقل في نظام الملفات بدون أداة مثل مستكشف ويندوز.

هناك العديد من النقاط المهمة التي يجب ملاحظتها في هذا التمثيل الرسومي.

فهرس /سلة مهملات- هذا هو الموقع الذي توجد به الملفات الثنائية. البرامج التي تسمح لينكسعمل.

/إلخ– هذا هو المجلد الذي يتم تخزين ملفات التكوين فيه. في لينكسيتم تكوين كل شيء تقريبًا باستخدام ملفات التكوين النصية الموجودة في /إلخ.

في الكتالوج /devيتم وضع ملفات الجهاز المشابهة لبرامج التشغيل شبابيك.

/فار- هذا هو الموقع الذي يتم فيه تخزين ملفات السجل والملفات الأخرى.

الخطوة 4: استخدام الأمر pwd

المحطة في المسار الخلفييفتح بشكل افتراضي في دليل المستخدم بيت. كما هو موضح في الرسم البياني أعلاه، في التسلسل الهرمي، تكون هذه خطوة واحدة أسفل الدليل الجذر جذر. يمكنك التحقق من الدليل الذي يوجد فيه المستخدم عن طريق كتابة الأمر:

بريتيش تيليكوم > الأشخاص ذوي الإعاقة

فريق الأشخاص ذوي الإعاقةمستمدة من " دليل العمل الحالي" (بالإنجليزية: "يمثل دليل العمل")، ويقوم بإرجاع القيمة /جذرمما يعني أن المستخدم موجود لهالدليل الجذر (لا تخلط بينه وبين الجزء العلوي من بنية ملف النظام).

فريق الأشخاص ذوي الإعاقةمن الأفضل أن تتذكر ذلك، لأنه سيساعدك دائمًا على معرفة مكان وجود المستخدم في نظام الدليل.

فريق الأشخاص ذوي الإعاقةمن الأفضل أن تتذكر ذلك، لأنه سيساعدك دائمًا على معرفة مكان وجود المستخدم في نظام الدليل.

الخطوة 5: استخدام الأمر cd

يمكنك تغيير الدليل باستخدام الأمر قرص مضغوط(من دليل التغيير باللغة الإنجليزية، "دليل التغيير"). في هذه الحالة، للانتقال إلى "أعلى" في بنية المجلد، عليك كتابة:

بت > سي دي ..

فريق قرص مضغوطمتبوعة بنقطتين ( .. ) يقول: "الانتقال إلى مستوى واحد لأعلى في بنية المجلد." يرجى ملاحظة أن سطر الأوامر قد تغير عند الدخول الأشخاص ذوي الإعاقة، يستجيب Linux بأن المستخدم الحالي موجود في " / "أو الجزء العلوي من نظام الدليل (في الدليل الجذر للنظام).

بريتيش تيليكوم > الأشخاص ذوي الإعاقة

الخطوة 6: استخدام الأمر whoami

ستستخدم الخطوة الأخيرة من هذا المنشور التعليمي الأمر من أنا. ستكون نتيجة هذا الأمر هي إخراج اسم المستخدم الذي تم تسجيل دخوله إلى النظام. نظرًا لأن تسجيل الدخول هنا يتم بواسطة المستخدم الجذر، فيمكنك تسجيل الدخول إلى أي حساب مستخدم وسيتم عرض اسم هذا المستخدم في الجهاز.

بريتيش تيليكوم> وامي

هذا كل شئ حتى الان. في المشاركات التدريبية التاليةيوضح أساسيات العمل في لينكس، والتي ستحتاج إليها لتصبح هاكرًا محترفًا.

هذا كل شئ حتى الان. في المشاركات التدريبية التاليةيوضح أساسيات العمل في لينكس، والتي ستحتاج إليها لتصبح هاكرًا محترفًا.

ومرة أخرى عن الشيء الرئيسي - دعنا نتحدث عن cmd.exe المألوف لك. حتى في جهاز G8 الجديد، لم تختفي وحدة التحكم، وتقوم بجميع المهام التي اعتدت عليها، بل إنها تحتوي على بعض المفاجآت.

1. الأمر إيبكونفيغ

الأكثر شهرة وبالتالي الأقل إثارة للاهتمام في مراجعتنا. هذا الأمر مألوف لدى جميع مسؤولي "الفريق" ومعظم المستخدمين: عند ظهور مشاكل في الإنترنت، يطلب موظفو الدعم الفني من المستخدم إدخاله.

يسمح لك الأمر بعرض معلومات TCP/IP والتعامل معها. يمكنك استخدامه للتحقق من عنوان IP الخاص بجهاز الكمبيوتر، أو تحرير عقد الإيجار أو تجديده على عنوان IP معين، وحتى تدمير ذاكرة التخزين المؤقت لـ DNS المحلية.

إذا قمت ببساطة بإدخال ipconfig في موجه الأوامر، فسيعرض الأمر معلومات حول عناوين IP لجميع محولات الشبكة. يتم عرض وصف لكل محول، مثل "محول Ethernet" أو "محول LAN اللاسلكي"، لتوضيح التكوين الذي يظهر. تحتوي مجموعة المعلومات النموذجية على عنوان IP، وقناع الشبكة الفرعية، والبوابة الافتراضية، بالإضافة إلى حقلين آخرين يحتويان على معلومات غير مفيدة للغاية. إذا كنت تريد الحصول على مزيد من البيانات، فيجب عليك استخدام الخيار / الكل. في هذه الحالة، سيخرج الأمر معلومات أكثر بكثير، والشيء الأكثر فائدة في الإخراج الموسع هو حقل "العنوان الفعلي"، أي عنوان MAC الخاص بالمحول.

بالإضافة إلى المعلمة /all الخاصة بالأمر ipconfig، تستحق المعلمات /release و/renew و/flushdns اهتمامًا وثيقًا. الأول يسمح لك بتحرير عنوان IP المعين عبر DHCP. صحيح، بعد ذلك، سترفض الشبكة العمل، حيث سيتم إلغاء تكوين واجهة الشبكة، لذا فإن المعلمة الثانية مفيدة - /renew، والتي تتيح لك تحديث جميع المعلومات المعينة عبر DHCP. يعد هذا الخيار مفيدًا جدًا لأنه يفرض على جهاز الكمبيوتر الخاص بك إعادة الاتصال بجهاز التوجيه أو بخوادم الموفر. يحدث أنه عند تشغيل الكمبيوتر، لا يرى الشبكة اللاسلكية (أرى هذه المشكلة بشكل دوري على جهاز الكمبيوتر المنزلي الذي يعمل بنظام التشغيل Windows 7). بدلاً من إعادة تشغيل الكمبيوتر، من الأسهل إدخال ipconfig /renew، وستظهر الشبكة. يتيح لك الخيار الثالث تدمير ذاكرة التخزين المؤقت لنظام أسماء النطاقات المحلي بالكامل. في بعض الأحيان، يسمح لك تدمير ذاكرة التخزين المؤقت لـ DNS بحل بعض مشكلات إنشاء الاتصال، على سبيل المثال، عندما تكون معلومات DNS الموجودة على الخادم قد تم تحديثها بالفعل، ولكن المعلومات القديمة لا تزال في ذاكرة التخزين المؤقت المحلية.

2. فريق SFC

يسمح لك الأمر sfc (مدقق ملفات النظام) بالتحقق من نظام ملفات النظام. لا ينبغي الخلط بين هذا الأمر والأمر chkdsk (فحص القرص). باستخدام هذا الأخير، يمكنك إصلاح نظام الملفات على مستوى أدنى وحتى وضع علامة على القطاعات السيئة. لكن الأمر sfc سيكون مفيدًا في حالة تلف بعض ملفات نظام Windows فجأة. يمكنه اكتشاف ذلك واستبدال الملف المعطل دون أي تدخل من المستخدم. فريق عمل متعاون للغاية. فهو يقارن آلاف ملفات Windows الأساسية بالإصدارات الأصلية المرفقة مع Windows، وإذا لزم الأمر، فإنه يستبدل الملفات التالفة أو المفقودة باستخدام Windows Update. اعتمادًا على كيفية تثبيت Windows، قد تحتاج أو لا تحتاج إلى وسائط التثبيت. عادة ليست هناك حاجة إليها.

يمكن تحديد معلمات sfc المفيدة التالية:

- /scannow - يقوم بإجراء فحص فوري للنظام ويستبدل الملفات إذا لزم الأمر. بعد تشغيل sfc، تحتاج إلى إعادة تشغيل Windows إذا تم العثور على مشاكل.

- /scanonce - سيتم إجراء الفحص في المرة التالية التي يتم فيها إعادة تشغيل النظام.

- /scanboot - سيتم تشغيل الفحص في كل مرة يتم فيها إعادة تشغيل النظام. تسمح لك معلمة Revert بالإلغاء: بعد تجربة المعلمة /scanboot، تحتاج إلى تشغيل أمر sfc Revert، وإلا فسيتم إجراء الفحص في كل مرة تقوم فيها بإعادة التشغيل.

3. الأمر CHKDSK

يسمح لك أمر chkdsk (التحقق من القرص) بإصلاح أخطاء نظام الملفات واكتشاف القطاعات التالفة واستعادة المعلومات القابلة للقراءة من القطاعات التالفة. يقوم Windows بفحص الأقراص تلقائيًا، ولكن يمكن أيضًا تشغيل chkdsk يدويًا إذا كنت تشك في وجود خطأ ما في القرص.

كمعلمات للأمر، تحتاج إلى تمرير اسم وحدة التخزين أو اسم الملف (إذا كنت بحاجة إلى التحقق من ملف واحد أو مجموعة من الملفات، ففي هذه الحالة تحتاج إلى تمرير قناع الملف). تقوم المعلمة /F بتصحيح الأخطاء تلقائيًا، وتسمح لك المعلمة /R باكتشاف القطاعات التالفة واستعادة المعلومات منها. إذا لم يتمكن chkdsk من الحصول على وصول خاص إلى القرص، فسيتم إجراء فحص القرص في المرة التالية التي يقوم فيها النظام بالتمهيد. يعد هذا أمرًا شائعًا عند محاولة فحص محرك الأقراص C:. مثال: CHKDSK D: /R.

4. أمر استعلام السائق

يقوم الأمر بإنشاء قائمة بجميع برامج التشغيل المثبتة على نظام التشغيل Windows. أداة جيدة تسمح لك بإنشاء التقارير. يمكن استخدام الأمر لفحص أرقام إصدارات برامج التشغيل المثبتة. واستنادا إلى نتائجه، يمكنك تحديد ما إذا كان برنامج تشغيل معين يحتاج إلى التحديث.

الخيارات الأكثر فائدة لهذا الأمر هي /s و/si و/fo. تتيح لك المعلمة الأولى تحديد الاسم أو عنوان IP للمضيف البعيد الذي تريد فحص برامج التشغيل الخاصة به. تعرض المعلمة الثانية التوقيع الرقمي للسائقين. والثالث يسمح لك بتحديد تنسيق التقرير: /fo TABLE - جدول (افتراضي)، /fo LIST - قائمة، /fo CSV - تنسيق CSV، والذي يمكن عرضه بسهولة في Excel أو برنامج مشابه. مثال:

/fo CSV > drivers.csv

5. أمر التشفير

يُستخدم هذا الأمر للعمل مع المجلدات والملفات المشفرة الموجودة على وحدات تخزين NTFS. عادة، يتم التعامل مع هذه المجلدات والملفات من خلال واجهة رسومية (وهي أكثر ملاءمة)، ولكن أمر التشفير يحتوي على معلمة /W مفيدة جدًا:

التشفير /W: المسار

يقوم المفتاح /W (على سبيل المثال، /W:C:) بحذف البيانات الموجودة على الأجزاء غير المستخدمة من وحدة التخزين ويقوم بمسح البيانات الموجودة على محرك الأقراص الثابتة بشكل فعال بعد حذفها. بمعنى آخر، يمكن استخدام هذا الأمر لحذف البيانات فعليًا من القرص بحيث لا يمكن استعادتها بواسطة أدوات مساعدة خاصة. تجدر الإشارة إلى أن هذا ينطبق فقط على محركات الأقراص الثابتة العادية، وليس محركات أقراص SSD. يُعتقد أن الملفات من محركات أقراص SSD يتم حذفها فورًا ودون إمكانية استعادتها. على الرغم من أنني أوصي القراء المهتمين بقراءة هذا.

6. الأمر powercfg

يتحكم الأمر powercfg في إعدادات الطاقة. إنه يحتوي على الكثير من المعلمات، وإذا كنت بحاجة حقًا إلى التحكم في مصدر الطاقة من الشبكة، فمن الأفضل استخدام /؟ للحصول على معلومات عن الجميع. لكن معظم المستخدمين سيكونون مهتمين بخيارات /a و/batteryreport. يعرض الأمر الأول قائمة برامج التشغيل التي تمنع النظام من الدخول في وضع السكون، بينما يعرض الأمر الثاني تقريرًا عن استخدام البطارية.

7. أمر إيقاف التشغيل

في UNIX، يتم استخدام أمر إيقاف التشغيل لإيقاف تشغيل النظام (إيقاف التشغيل، إعادة التشغيل). قليل من الناس يعرفون، ولكن الأمر الذي يحمل نفس الاسم موجود في نظام التشغيل Windows. الآن يمكن لعشاق UNIX إيقاف تشغيل النظام باستخدام Shutdown -s وإعادة تشغيل النظام باستخدام Shutdown -r. يتوفر أيضًا خيار -t لضبط مؤقت إيقاف التشغيل (بالثواني)، على سبيل المثال، المثال التالي سيعيد تشغيل النظام بعد دقيقة واحدة: Shutdown -r -t 60. يفرض الخيار -f إيقاف التشغيل، مما يؤدي إلى إغلاق جميع التطبيقات قيد التشغيل.

8. الأمر الشوري

يتفاعل الأمر sc مع وحدة التحكم بالخدمة والخدمات المثبتة. في UNIX/Linux، يمكنك إدارة الخدمات (الخدمات، والشياطين) من سطر الأوامر (من حيث المبدأ، لا أعرف أي شيء لا يمكن القيام به من سطر الأوامر في UNIX). تتيح لك الأداة المساعدة sc إدارة الخدمات من سطر الأوامر في Windows. يمكنك بدء الخدمات وإيقافها، وتغيير نوع بدء تشغيل الخدمة، وما إلى ذلك.

لذلك، لبدء الخدمة وإيقافها، استخدم معلمات البدء والإيقاف، على التوالي:

بداية الشوري<имя службы>توقف الشوري<имя службы>

السؤال الذي يطرح نفسه: كيف تعرف اسم الخدمة؟ الأمر بسيط للغاية - للقيام بذلك، تحتاج إلى استخدام معلمة الاستعلام، ونتيجة لذلك سيتم عرض قائمة مفصلة بجميع الخدمات:

الاستعلام الشوري

نظرًا لأن القائمة كبيرة جدًا، لعرضها، يمكنك إعادة توجيه مخرجات الأمر إما إلى الأمر more (لترقيم الصفحات)، أو إلى الحافظة (أمر Clip)، أو إلى ملف:

الاستعلام الشوري | المزيد من الاستعلام الشوري | استعلام مقطع sc > Services.txt

يمكن العثور على مزيد من المعلومات حول هذا الأمر في الشريط الجانبي.

9. أمر الاسترداد

يستخدم لاستعادة المعلومات من القرص التالف أو المعيب. لنتخيل أن لدينا الدليل d:\reports\2014 وكان به ملف jan.txt، ولكن ظهرت قطاعات تالفة على القرص، ومن المستحيل قراءة ملف jan.txt. لاستعادة المعلومات (الجزئية) من هذا الملف، يمكنك استخدام الأمر

يقرأ أمر الاسترداد قطاع الملف حسب القطاع ويستعيد المعلومات التي لا تزال قابلة للقراءة. ومن الواضح أن البرنامج لن يتمكن من أخذ المعلومات من القطاعات المتضررة، وبالتالي فإن استعادة المعلومات ستكون جزئية. سيتم فقدان البيانات من القطاعات السيئة. عليك أيضًا أن تتذكر أن استخدام أقنعة الملفات مثل * و؟ غير مسموح به في هذا الأمر، يجب عليك تحديد اسم ملف صريح.

10. أمر الشجرة

قد يبدو أمر الشجرة عديم الفائدة للبعض، لكنه مفيد لمطوري البرمجيات والكتاب التقنيين. يعرض أمر الشجرة بنية الدليل على المسار المحدد. على سبيل المثال، لدينا مشروع c:\my_prj\project1. نحن بحاجة إلى بناء بنية الدليل الفرعي لهذا الدليل. للقيام بذلك، يمكنك استخدام الأوامر التالية:

الشجرة ج:\my_prj\project1 | شجرة المقطع c:\my_prj\project1 > project1.txt

يقوم الأمر الأول بنسخ بنية الدليل إلى الحافظة، بينما يقوم الأمر الثاني بوضعها في ملف يسمى project1.txt.

بوويرشيل

في عام 2012، نشر Hacker مقالًا بعنوان "ترقيات وبدائل cmd.exe"، والذي ناقش البدائل المحتملة لـ cmd.exe. اسمحوا لي أن أذكرك أن المقالة ناقشت console وclink وcygwin وmintty وPowerCmd. كل منهم يجعل العمل على سطر الأوامر أكثر كفاءة. أدركت Microsoft أيضًا أن ملف cmd.exe القياسي قد عفا عليه الزمن بالفعل، وبدلاً من ترقيته، عملت Microsoft على PowerShell. PowerShell هي أداة أتمتة قابلة للتوسيع من Microsoft وتتكون من غلاف سطر أوامر ولغة برمجة نصية مصاحبة. إن مستقبل سطر أوامر Windows هو PowerShell، لذا إذا لم تكن على دراية به بعد، فقد حان الوقت للبدء. لقد كتبنا عن PowerShell في عدد فبراير.

كيف تتحكم بالكمبيوتر بدون ماوس؟ للقيام بذلك، يمكنك تشغيل سطر أوامر Windows cmd باستخدام مجموعة مفاتيح win r، ثم اكتب cmd في وحدة التحكم التي تظهر ثم اضغط على Enter.

تم فتح نافذة موجه الأوامر. من خلاله يمكنك إيقاف تشغيل الكمبيوتر، وإنشاء/حذف المجلدات، وتعيين جداول تشغيل البرامج، وإنشاء برامج نظام البرامج، وتغيير امتدادات الملفات، وبدء التطبيقات وإيقافها، وغير ذلك الكثير.

وبالتالي، إذا كنت تريد تنفيذ عدد من أوامر cmd تلقائيًا على جهاز الكمبيوتر الخاص بك، فيمكنك تدوينها في المفكرة وحفظها بالملحق. مضرب.

مثال لبرنامج بسيط:

@صدى خارج.

اللون 0أ.

سي سي بي 1251.

صدى صوت.

أعد تشغيل جهاز الكمبيوتر الخاص بك.

يوقف.

اغلاق / ص.

يقوم هذا البرنامج بإعادة تشغيل جهاز الكمبيوتر ويطلب منك الضغط على أي مفتاح للقيام بذلك. لإيقاف تنفيذ البرنامج، ما عليك سوى إغلاق النافذة التي تظهر.

غالبًا ما تُستخدم ملفات الخفافيش (ملفات الخفافيش) لكتابة فيروسات الكمبيوتر، والتي، بالمناسبة، لا يتم ملاحظتها بواسطة برامج مكافحة الفيروسات (في معظم الحالات. ومن أجل السرية، يتم ترجمتها إلى تنسيق exe.

يمكنك قراءة المزيد حول أوامر cmd أدناه (أو يمكنك فقط كتابة التعليمات في سطر الأوامر.

أ.

إلحاق - يسمح للبرامج بفتح الملفات في أدلة محددة كما لو كانت في الدليل الحالي.

arp - يعرض ويغير جداول تحويل عنوان IP إلى عنوان فعلي المستخدمة بواسطة بروتوكول تحليل العنوان.

Assoc - عرض أو تغيير الارتباطات بناءً على امتدادات أسماء الملفات.

at - يهدف الأمر إلى تشغيل البرامج في وقت محدد.

Atmsdm - يراقب الاتصالات والعناوين المسجلة بواسطة مدير مكالمات ATM على شبكات وضع النقل غير المتزامن (ATM).

Attrib - تغيير سمات الملفات والمجلدات.

Auditusr - يحدد سياسة تدقيق المستخدم.

ب.

فاصل - تمكين وضع معالجة مفتاح Ctrl C.

Bootcfg - يمكن استخدام برنامج سطر الأوامر هذا لتكوين خيارات سطر الأوامر أو استردادها أو تغييرها أو إزالتها في ملف التمهيد. ini.

ج.

Cacls - عرض التغييرات على جداول التحكم في الوصول إلى ACL للملفات.

استدعاء - استدعاء ملف دفعي من ملف دفعي آخر.

القرص المضغوط - عرض الاسم أو تغيير المجلد الحالي.

Chcp - إخراج أو تغيير صفحة التعليمات البرمجية النشطة.

Chdir - إخراج المجلد الحالي أو تغييره.

Chkdsk - فحص القرص وإخراج التقرير.

Chkntfs - يعرض أو يغير معلمات فحص القرص أثناء التمهيد.

Ciddaemon هي خدمة فهرسة الملفات.

Cipher هو برنامج تشفير الملفات.

cls - شاشة مترجم واضحة.

cmd - يطلق نافذة سطر أوامر جديدة.

Cmstp - تثبيت ملفات تعريف مدير الاتصال.

اللون - يضبط لون النص والخلفية في مربعات النص.

شركات - يقارن محتويات ملفين أو مجموعة من الملفات.

مضغوط - عرض وتغيير إعدادات ضغط الملفات في أقسام Ntfs.

تحويل - يحول نظام ملفات الصوت FAT إلى Ntfs.

نسخ - نسخ ملف واحد أو أكثر.

د.

التاريخ - عرض أو ضبط التاريخ الحالي.

Debug هي أداة لتصحيح أخطاء البرامج وتحريرها.

ديفراغ - إلغاء تجزئة القرص.

ديل - حذف ملف واحد أو أكثر.

Devcon هو بديل لمدير الأجهزة.

Diantz هو نفس Makecab.

دير - يعرض قائمة الملفات والمجلدات الفرعية من الدليل المحدد.

Diskcomp - يقارن محتويات قرصين مرنين.

Diskcopy - نسخ محتويات قرص مرن إلى آخر.

Diskpart - استخدم البرنامج النصي Diskpart.

Diskperf - عداد أداء القرص.

Doskey - تحرير وإعادة استدعاء أوامر Windows؛ إنشاء وحدات ماكرو Doskey.

Driverquery - عرض قائمة برامج تشغيل الأجهزة المثبتة وخصائصها.

ه.

الصدى - عرض الرسائل وتبديل وضع عرض الأوامر على الشاشة.

تحرير - قم بتشغيل محرر MS - DOS.

Endlocal - التعريب الكامل لتغيرات البيئة في الملف الدفعي.

Edlin - إطلاق محرر النصوص سطرًا بسطر.

مسح - حذف ملف واحد أو أكثر.

Esentutl - صيانة الأدوات المساعدة لقواعد بيانات Microsoft (R) Windows.

Eventcreate - يسمح هذا الأمر للمسؤول بإنشاء إدخال حدث خاص في سجل الأحداث المحدد.

مشغلات الأحداث - يسمح هذا الأمر للمسؤول بعرض مشغلات الأحداث وتكوينها على نظام محلي أو بعيد.

Exe2bin - يحول ملفات EXE إلى تنسيق ثنائي.

خروج - إنهاء سطر الأوامر.

توسيع - يفك حزم الملفات المضغوطة.

F.

fc - يقارن ملفين أو مجموعتين من الملفات ويطبع الاختلافات بينهما.

بحث - ابحث عن سلسلة نصية في ملف واحد أو أكثر.

Findstr - البحث عن سلاسل في الملفات.

الإصبع - يعرض معلومات حول مستخدمي النظام المحدد.

Fltmc - يعمل مع مرشح تحميل السائق.

for - تنفيذ الأمر المحدد لكل ملف في المجموعة.

Forcedos - مقارنة بين تطبيقات MS - DOS التي لم يتعرف عليها Microsoft Windows XP.

التنسيق - تنسيق القرص للعمل مع Windows.

Fontview هو عارض الخطوط.

Fsutil - إدارة نقاط إعادة التوزيع، وإدارة الملفات المتفرقة، وإلغاء تحميل وحدة تخزين، أو توسيع وحدة تخزين.

ftp هو برنامج نقل الملفات.

Ftype - عرض وتغيير أنواع الملفات المرتبطة بامتدادات أسماء الملفات.

ز.

Getmac - يعرض عنوان MAC لمحول شبكة كمبيوتر واحد أو أكثر.

Goto - ينقل التحكم إلى السطر الذي يحتوي على التسمية الموجودة في الملف الدفعي.

Gpresult - يعرض السياسة الناتجة (Rsop) للمستخدم والكمبيوتر المحددين.

Gpupdate - إجراء تحديثات سياسة المجموعة.

Graftabl - حدد صفحة الرموز لعرض رموز الأبجديات الوطنية في الوضع الرسومي.

ح.

تعليمات - يعرض قائمة جزئية بالأوامر المستخدمة في cmd.

اسم المضيف - يعرض اسم الكمبيوتر.

أنا.

if هو عامل التنفيذ المشروط للأوامر في ملف دفعي.

Ipconfig - يعرض قناع الشبكة الفرعية والبوابة الافتراضية ومعلومات حول IP الخاص بك.

Ipxroute هو برنامج لإدارة التوجيه Nwlink IPX.

ل.

التسمية - إنشاء وتغيير وحذف تسميات وحدة التخزين للقرص.

Lodctr - تحديث أسماء العدادات والنص التوضيحي للعداد الموسع.

Logman - إدارة الجدول الزمني لعدادات الأداء وسجل تتبع الأحداث.

تسجيل الخروج - إنهاء جلسة عمل Windows.

lpq - يعرض حالة قائمة الانتظار لقائمة انتظار الطباعة عن بعد lpq.

lpr - يرسل مهمة طباعة إلى طابعة الشبكة.

Lsass هو خادم تعريف الأمان المحلي.

م.

Makecab - أرشفة الملفات في الكابينة - أرشيف.

MD - إنشاء مجلد.

mem - يعرض معلومات حول الذاكرة المستخدمة والمجانية.

مكدير - إنشاء مجلد بوظائف موسعة.

mmc - يفتح نافذة وحدة التحكم MMC.

الوضع - تصحيح أخطاء أجهزة النظام.

موفكومب - 32 بت. مترجم مايكروسوفت (R) MOF.

المزيد - إخراج البيانات بشكل متسلسل في أجزاء بحجم شاشة واحدة.

Mountvol - عرض وإنشاء وحذف نقاط تثبيت وحدة التخزين.

نقل - نقل وإعادة تسمية الملفات والدلائل.

Mqbkup هي أداة مساعدة لأرشفة واستعادة قائمة انتظار الرسائل.

Mqsvc - يوفر بنية أساسية لتشغيل التطبيقات الموزعة.

Mrinfo - العمل مع رسائل البث المتعدد.

رسالة - إرسال رسائل للمستخدم.

Msiexec - قم بتشغيل مثبت Windows.

ن.

Nbtstat - يعرض إحصائيات البروتوكول واتصالات TCP/IP الحالية باستخدام NBT (Netbios عبر TCP/IP.

net عبارة عن حزمة تطبيقات مصممة للعمل مع الشبكة.

Net1 هو نفس net.

Netsh - العرض المحلي أو البعيد وتغيير معلمات الشبكة.

Netstat - يعرض إحصائيات البروتوكول واتصالات شبكة TCP/IP الحالية.

Nlsfunc - تنزيل معلومات حول المعايير الوطنية.

Nslookup - يعرض المعلومات المخصصة لتشخيص DNS.

Ntbackup - يقوم بتشغيل معالج الأرشفة.

Ntsd هو مصحح أخطاء سطر الأوامر.

يا.

Odbcconf - إعداد برنامج تشغيل Odbc.

Openfiles - يسمح هذا الأمر للمستخدم بسرد الملفات والمجلدات المفتوحة التي تم فتحها على النظام.

ص.

Pagefileconfig - إعداد ملفات الترحيل والذاكرة الافتراضية.

المسار - إخراج أو تعيين مسار البحث للملفات القابلة للتنفيذ.

Pathping - عرض معلومات حول الشبكات المخفية وفقدان البيانات.

إيقاف مؤقت - يوقف تنفيذ البرنامج النصي cmd مؤقتًا.

Pentnt - يكتشف أخطاء تقسيم النقطة العائمة في معالج Pentium، ويعطل معالجة النقطة العائمة في الأجهزة، ويمكّن محاكاة النقطة العائمة.

الأداء - يفتح نافذة "الأداء".

Ping - يتحقق من الاتصال بجهاز كمبيوتر آخر.

Ping6 - أمر اختبار الاتصال.

Popd - يقوم بتغيير مجلد واحد إلى المجلد الذي تم حفظه بواسطة أمر Pushd.

Powercfg - يتيح لك هذا الأمر التحكم في مصدر الطاقة للنظام.

طباعة - طباعة ملف نصي.

Prncnfg - ضبط معلمات الطابعة.

موجه - قم بتغيير موجه سطر الأوامر cmd. إملف تنفيذى.

Proxycfg هي أداة لتكوين اتصال الوكيل.

Pushd - يحفظ قيم الدليل الحالي لاستخدامه بواسطة أمر Popd.

س.

Qappsrv - يعرض الخوادم الطرفية المتوفرة على الشبكة.

Qprocess - يعرض معلومات حول العمليات.

Qwinsta - يعرض معلومات حول الجلسات الطرفية.

ر.

Rasdial هي واجهة اتصال سطر الأوامر لعميل خدمة الوصول عن بعد.

rcp - تبادل الملفات مع جهاز كمبيوتر يقوم بتشغيل خدمة RCP.

الاسترداد - استعادة البيانات المحفوظة على القرص التالف.

ريج - تحرير سجل النظام عبر سطر الأوامر.

Regsvr32 - خادم التسجيل.

Relog - يقوم بإنشاء سجل أداء جديد من سجل موجود.

rem - وضع تعليق في ملف دفعي.

رن - إعادة تسمية الملفات والمجلدات.

إعادة تسمية - إعادة تسمية الملفات والمجلدات.

استبدال - استبدال الملفات.

إعادة الضبط هي أداة مساعدة لإعادة ضبط الخدمات الطرفية.

Rexec - تنفيذ الأوامر على العقد البعيدة التي تقوم بتشغيل خدمة Rexec.

ثالثا - حذف مجلد.

رمدير - حذف مجلد.

الطريق - معالجة جداول توجيه الشبكة.

rsh - تنفيذ الأوامر على العقد البعيدة التي تقوم بتشغيل خدمة RSH.

rsm - إدارة موارد الوسائط باستخدام خدمة التخزين القابل للإزالة.

Runas - استخدام التطبيقات نيابة عن مستخدم آخر.

Rundll32 - تشغيل الأوامر القياسية - الوظائف المضمنة في ملف dll.

Rwinsta - إعادة ضبط قيم الأنظمة الفرعية للمعدات وبرامج الجلسة إلى حالتها الأولية.

س.

الشوري - إنشاء اتصال مع وحدة تحكم خدمة NT وخدماتها.

Schtasks - إنشاء وحذف وتعديل واستقصاء المهام المجدولة على نظام محلي أو بعيد.

Sdbinst هو مثبت قاعدة بيانات التوافق.

Secedit - يقوم بأتمتة مهام تكوين الأمان.

set - عرض وتعيين وحذف المتغيرات في سطر الأوامر.

Setlocal - بدء ترجمة تغييرات البيئة في ملف دفعي.

Setver - يحدد رقم الإصدار الذي يقوم MS - DOS بإبلاغ البرنامج به.

sfc - فحص ملفات ويندوز.

الظل - يسمح لك بمراقبة جلسة الخدمات الطرفية الأخرى.

Shift - يغير محتويات المعلمات البديلة للملف الدفعي.

إيقاف التشغيل - إنهاء الجلسة وإيقاف تشغيل نظام Windows وإعادة تشغيله.

Smbinst هي عملية مملوكة لـ System Management Bios Driver Installer.

فرز - فرز الملفات.

ابدأ - قم بتشغيل برنامج أو أمر في نافذة منفصلة.

Subst - تعيين اسم محرك الأقراص إلى المسار المحدد.

Systeminfo - يعرض معلومات حول إعدادات النظام.

ت.

Taskkill - إنهاء عملية واحدة أو أكثر.

قائمة المهام - تعرض البرامج قيد التشغيل والعمليات قيد التشغيل حاليًا.

Tcmsetup - تثبيت عميل الهاتف.

Tftp - تبادل الملفات مع كمبيوتر بعيد يقوم بتشغيل خدمة Tftp.

الوقت - عرض الوقت الحالي أو تغييره.

العنوان - تعيين عنوان نافذة المترجم.

تلنتامن - التحكم بالكمبيوتر عن بعد.

Tracert - تتبع المسار إلى العقدة المحددة.

Tracerpt - يعالج ملفات سجل تتبع الأحداث الثنائية أو تدفقات البيانات.

Tracert6 هو إصدار من Tracert لبروتوكول IPv6.

الشجرة - تعرض بنية القرص أو الدليل كشجرة.

Tscon - يربط جلسة المستخدم بجلسة طرفية.

Tsdiscon - تعطيل الجلسة الطرفية.

تسكيل - إنهاء العملية.

Tsshutdn - إيقاف تشغيل الخادم بالطريقة المحددة.

النوع - لعرض محتويات الملفات النصية على الشاشة. Typeperf - يطبع معلومات الأداء على الشاشة أو إلى السجل. U Unlodctr - إزالة أسماء العدادات والنص التوضيحي للعداد الموسع. Userinit هو مستكشف نظام Windows. الإصدار V - يعرض معلومات حول إصدار Windows. التحقق - ضبط الوضع للتحقق من صحة كتابة الملفات على القرص. المجلد - يعرض التسمية والرقم التسلسلي لوحدة تخزين القرص. Vssadmin هي أداة سطر أوامر لنسخة الظل لوحدة التخزين. W W32tm - تشخيص خدمة الوقت. Wbemtest هو أداة اختبار أدوات إدارة Windows. Winver - يعرض معلومات حول إصدار Windows. Wmic هي أداة البرمجة النصية. X Xcopy - نسخ الملفات وأشجار المجلدات.

يسمح لك أمر "إيقاف التشغيل" بإيقاف تشغيل Windows أو إعادة تشغيله من سطر الأوامر. يعد هذا مفيدًا بشكل أساسي في نظام التشغيل Windows 8، حيث كان من الصعب العثور على زر إيقاف التشغيل القياسي. يمكن استخدام هذا الأمر لإنشاء الاختصارات الخاصة بك: Shutdown، Restart، Hibernate، وما إلى ذلك. ووضعها في المكان المناسب لك: في قائمة "ابدأ"، على سطح المكتب، على شريط المهام..!

في نظامي التشغيل Windows 8 و10، يمكنك استخدام زر مخصص لإعادة تشغيل الكمبيوتر للحصول على خيارات تشغيل محددة لنظام التشغيل. ينظر

لاستخدام الأمر في سطر الأوامر، ما عليك سوى إدخال إحدى القيم التالية (يتم إدخال جميع معلمات الأمر باستخدام شرطة مائلة عكسية):

- "shutdown /s /t 45" - مشابه لـ "Shutdown" مع تأخير قدره 45 ثانية.

- "إيقاف التشغيل /l" - نظير "تسجيل الخروج/تغيير المستخدم".

- "إيقاف التشغيل /r /o" - يعيد تشغيل الكمبيوتر في بيئة الاسترداد.

أوامر مثيرة للاهتمام لسطر الأوامر. أوامر للعمل مع الشبكة

يتيح لك سطر الأوامر إدارة ليس فقط نظام ملفات الكمبيوتر، ولكن أيضًا إمكانات الشبكة الخاصة به. تتضمن أوامر الشبكة الخاصة بوحدة التحكم عددًا كبيرًا من المشغلين لمراقبة الشبكة واختبارها. الأكثر صلة منهم هي:

- ping - يتم استخدام الأمر لمراقبة إمكانيات الاتصال بالشبكة لجهاز الكمبيوتر. يتم إرسال عدد محدد من الحزم إلى الكمبيوتر البعيد ثم يتم إرسالها مرة أخرى إليهم. يتم أخذ وقت إرسال الحزم ونسبة الخسائر في الاعتبار. بناء الجملة:

مثال على تنفيذ الأمر:

بينغ example.microsoft.com

بينغ – ث 10000 192.168.239.132

في المثال الأخير للأمر cmd ping، يتم إرسال الطلب إلى المستلم بعنوان IP المحدد. الفاصل الزمني للانتظار بين الحزم هو 10000 (10 ثانية). افتراضيًا، يتم تعيين هذه المعلمة على 4000:

- ترسرت - يستخدم لتحديد مسار الشبكة إلى مورد محدد عن طريق إرسال رسالة صدى خاصة من خلال البروتوكول

- ICMP (بروتوكول رسائل التحكم). بعد تشغيل الأمر مع المعلمات، يتم عرض قائمة بجميع أجهزة التوجيه التي تمر عبرها الرسالة. العنصر الأول في القائمة هو جهاز التوجيه الأول الموجود بجانب المورد المطلوب.

بناء جملة أمر التتبع cmd:

ترسرت

مثال على التنفيذ:

ترسرت -d -h 10 microsoft.com

يتتبع المثال المسار إلى مورد محدد. يؤدي ذلك إلى زيادة سرعة العملية بسبب استخدام المعلمة d، مما يمنع الأمر من محاولة الحصول على إذن لقراءة عناوين IP. يقتصر عدد التحولات (القفزات) على 10 باستخدام القيمة المحددة للمعلمة h. بشكل افتراضي، عدد القفزات هو 30:

- إيقاف التشغيل - يُستخدم لإعادة التشغيل وقطع الاتصال وتسجيل الخروج من جلسة مستخدم معين على جهاز محلي أو جهاز كمبيوتر بعيد. بناء جملة أمر cmd للشبكة هو:

:xx:yy>

مثال:

الاغلاق /s /t 60 /f /l /m \191.162.1.53

سيتم إيقاف تشغيل جهاز الكمبيوتر البعيد (m) بعنوان IP المحدد (191.162.1.53) بعد 60 ثانية (t). سيجبرك هذا على تسجيل الخروج من جميع التطبيقات (f) وجلسة المستخدم الحالية (l).

أوامر سطر الأوامر مثيرة للاهتمام. قائمة بجميع أوامر سطر أوامر Windows الموجودة:

ASSOC طباعة أو تعديل التعيينات بناءً على امتدادات أسماء الملفات.

فاصل تأمين أو إلغاء قفل معالجة CTRL+C المحسنة في DOS.

BCDEDIT يعين الخصائص في قاعدة بيانات التمهيد التي تسمح لك بالتحكم في التمهيد الأولي.

CACLS يسرد البيانات ويعدل قوائم التحكم بالوصول (ACLs) على الملفات.

CALL يستدعي ملف دفعي من آخر، ويمكنه أيضًا تمرير وسائط الإدخال.

القرص المضغوط يعرض العنوان أو ينتقل إلى مجلد آخر.

إخراج CHCP أو ضبط الترميز.

CHDIR يعرض الاسم أو ينتقل إلى مجلد آخر.

يقوم CHKDSK بتشخيص محرك الأقراص بحثًا عن الأخطاء.

CHKNTFS يعرض أو يغير تشخيصات محرك الأقراص أثناء التمهيد.

يقوم CLSO بمسح عرض كافة الأحرف.

يقوم CMD بتشغيل برنامج سطر أوامر Windows. يمكنك تشغيل عدد لا نهائي منها على جهاز كمبيوتر واحد. سوف يعملون بشكل مستقل عن بعضهم البعض.

COLOR يقوم بتغيير وتعيين الخلفية الرئيسية للنافذة والخطوط نفسها.

COMP يظهر الاختلافات ويقارن محتويات ملفين.

COMPACT يغير ويعرض ضغط الملفات في NTFS.

CONVERT يحول وحدات تخزين القرص FAT إلى NTFS. لا يمكن تغيير محرك الأقراص الحالي.

COPY ينشئ نسخة من ملف أو ملفات ويضعها في الموقع المحدد.

DATE يعرض التاريخ الحالي أو يحدده.

DEL يدمر ملفًا واحدًا أو أكثر في وقت واحد.

DIR يعرض أسماء الملفات والمجلدات مع تاريخ إنشائها الموجود في المجلد الحالي أو المحدد في إعدادات المجلد.

DISKCOMP يقارن ويعرض الاختلافات بين محركي الأقراص المرنة.

DISKCOPY ينسخ محتويات محرك أقراص مرنة إلى آخر.

DISKPART يعرض ويغير خصائص قسم القرص.

DOSKEY يعدل ويعيد استدعاء أسطر الأوامر؛ يخلق وحدات الماكرو.

DRIVERQUERY يعرض معلومات حول حالة وسمات برنامج تشغيل الجهاز.

ECHO يعرض معلومات النص ويغير وضع عرض الأوامر على الشاشة.

ENDLOCAL ينهي توطين البيئة لملف دفعي.

ERASE يدمر ملفًا أو ملفات.

EXIT ينهي برنامج سطر الأوامر

FC يعرض الاختلافات بين ملفين أو مجموعتين من الملفات ويقارنها أيضًا

FIND يبحث عن سلسلة نصية في الملفات أو في ملف واحد.

FINDSTR بحث متقدم عن السلاسل النصية في الملفات.

لحلقة. يكرر تنفيذ نفس الأمر لعدد محدد من المرات

FORMAT يقوم بتنسيق محرك الأقراص للاستخدام مع Windows.

FSUTIL يعرض ويحدد سمات نظام الملفات.

FTYPE يسمح لك بتغيير وعرض أنواع الملفات، والتي تستخدم بشكل أساسي عند المطابقة حسب امتدادات أسماء الملفات.

GOTO ينقل التحكم إلى أمر محدد آخر.

يعرض GPRESULT معلومات نهج المجموعة لجهاز كمبيوتر أو مستخدم.

GRAFTABL يمكّن Windows من عرض مجموعة أحرف موسعة في وضع الرسومات.

HELP يسرد كافة أوامر Windows الموجودة.

ICACLS يعرض قوائم ACL للملفات والمجلدات أو يعدلها أو يحفظها أو يستعيدها.

IF ينفذ الأوامر بناءً على شرط معين.

LABEL يقوم بإنشاء وتعديل وتدمير تسميات وحدات التخزين لمحركات الأقراص.

يقوم MD بإنشاء دليل فارغ.

MKDIR يقوم بإنشاء دليل فارغ.

يقوم MKLINK بإنشاء روابط رمزية وثابتة

MODE يقوم بتكوين أجهزة النظام.

المزيد يعرض المعلومات بشكل تسلسلي في كتل بحجم شاشة واحدة.

MOVE ينقل الملفات من موقع إلى آخر.

OPENFILES يعرض الملفات المفتوحة في المجلد المشترك بواسطة المستخدم البعيد.

PATH يعرض أو يضبط المسار الكامل للملفات القابلة للتنفيذ.

PAUSE يوقف تنفيذ أوامر سطر الأوامر ويعرض نص المعلومات.

POPD يستعيد قيمة المجلد النشط السابق الذي تم حفظه باستخدام أمر PUSHD.

PRINT لطباعة محتويات ملف نصي.

PROMPT يعدل موجه سطر أوامر Windows.

PUSHD يحفظ قيمة المجلد النشط وينقله إلى مجلد آخر.

RD يدمر الدليل.

استرداد إحياء البيانات القابلة للقراءة من محرك أقراص ثابت تالف أو تالف.

REM يضع التعليقات في الملفات الدفعية وملف CONFIG.SYS.

REN يغير اسم كل من الملفات والمجلدات.

RENAME مشابه لأمر REN.

REPLACE يستبدل الملفات.

RMDIR يدمر الدليل.

ROBOCOPY أداة متقدمة لنسخ الملفات والمجلدات بأكملها

SET يعرض ويضبط ويدمر متغيرات بيئة Windows.

SETLOCAL يترجم تغييرات البيئة في ملف دفعي.

SC يسمح لك بالعمل مع الخدمات

SCHTASKS يتيح لك تشغيل أي برامج وتنفيذ الأوامر الضرورية بشكل تسلسلي وفقًا لخطة معينة

SHIFT يغير موضع (إزاحة) المعلمات البديلة للملف الدفعي.

SHUTDOWN يقوم بإيقاف تشغيل الكمبيوتر.

SORT يقوم بفرز الإدخال وفقًا لمعلمات محددة.

START يبدأ تشغيل برنامج أو أمر في نافذة جديدة.

SUBST يعين اسم محرك الأقراص للمسار المحدد.

SYSTEMINFO يعرض معلومات حول نظام التشغيل وتكوين الكمبيوتر.

تعرض قائمة المهام قائمة بجميع العمليات الجارية بمعرفاتها.

TASKKILL "يقتل" أو يوقف العملية.

TIME يضبط ويعرض وقت النظام.

TITLE يعين عنوان النافذة للجلسة الحالية لمترجم سطر الأوامر CMD.EXE

TREE يعرض أدلة محركات الأقراص في شكل مرئي مناسب.

TYPE يعرض محتويات الملفات النصية.

VER يعرض معلومات مختصرة حول إصدار Windows.

التحقق من وجود أخطاء في كتابة الملفات على محرك الأقراص.

VOL يعرض التسميات والرقم التسلسلي لحجم محرك الأقراص.

XCOPY يقوم بإنشاء نسخة من الملفات.

WMIC يعرض WMI على سطر الأوامر.

أوامر رائعة لسطر الأوامر. 1 باستخدام سطر الأوامر

على جهاز الكمبيوتر الخاص بك، افتح نافذة التشغيل. للقيام بذلك، انقر فوق "ابدأ" - "تشغيل" أو أدخل "تشغيل" (بدون علامتي الاقتباس) في شريط البحث وانقر على "تشغيل" في نتائج البحث.

- على نظام ويندوز، يمكنك ببساطة الضغط على ⊞ Win + R لفتح نافذة التشغيل

افتح نافذة موجه الأوامر. للقيام بذلك، أدخل cmd في نافذة التشغيل. سيتم فتح نافذة موجه الأوامر (أو ببساطة موجه الأوامر)، والتي يمكنك من خلالها التحكم في جهاز الكمبيوتر الخاص بك باستخدام الأوامر النصية.

- في نظام التشغيل Mac OS، يُطلق على سطر الأوامر اسم Terminal، والذي يتم تشغيله عن طريق كتابة كلمة "terminal" أو "terminal" (بدون علامتي الاقتباس) في شريط البحث.

استخدم سطر الأوامر أو الوحدة الطرفية للتظاهر بأنك تقوم باختراق جهاز كمبيوتر. هناك العديد من الأوامر في موجه أوامر Windows وMac OS Terminal التي تتسبب في تنفيذ بعض الإجراءات أو عرض المعلومات على الشاشة. الأوامر التالية ليست غير قانونية ولن تضر النظام، ولكن من المؤكد أنها ستثير إعجاب الآخرين.

- في نظام التشغيل Windows، أدخل الأوامر التالية؛ بعد إدخال كل أمر، اضغط على زر الإدخال ↵ Enter. افعل كل شيء في أسرع وقت ممكن حتى يكون لـ "مهاراتك" التأثير المطلوب على الآخرين.

- اللون أ

- سيؤدي هذا الأمر إلى تغيير لون الخط من الأبيض إلى الأخضر؛ سيبقى لون الخلفية أسود. بعد أمر اللون، أدخل رقمًا من 0 إلى 9 أو حرفًا من A إلى F لتغيير لون خط سطر الأوامر.

- ipconfig

- بينغ google.com

- سيتحقق أمر ping من جودة الاتصال بين جهاز الكمبيوتر الخاص بك والكمبيوتر البعيد (لكن الشخص العادي ليس لديه أي فكرة عن ذلك). يتم استخدام موقع Google هنا كمثال، ولكن يمكنك إدخال عنوان أي موقع ويب آخر.

- اللون أ

- في نظام التشغيل Mac OS، أدخل الأوامر التالية للتظاهر بأنك تقوم باختراق جهاز الكمبيوتر الخاص بك. يتم إدخال الأوامر في المحطة.

- ملاحظة-fea

- ليرة سورية -لترا

التبديل بين النوافذ. افتح عدة أوامر أو محطات طرفية وقم بالتبديل بينها عن طريق إدخال أوامر مختلفة. بهذه الطريقة، سيعتقد الأشخاص من حولك أنك أطلقت عدة عمليات معقدة وغير مرتبطة ببعضها البعض في نفس الوقت.

وصف مختصر: من السهل جدًا العثور على كلمة مرور wifi باستخدام أوامر قليلة في cmd. يعمل هذا الأمر حتى عندما تكون غير متصل بالإنترنت أو متصلاً بشبكة إنترنت أخرى.

يتم تخزين ملف التعريف هذا على جهاز الكمبيوتر الخاص بنا بالإضافة إلى التفاصيل الأخرى المطلوبة لملف تعريف Wi-Fi.

بدلاً من استخدام واجهة المستخدم الرسومية للعثور على كلمات المرور الفردية، يمكننا أيضًا البحث عن كلمة مرور Wi-Fi اللاسلكية باستخدام CMD.

كيفية معرفة كلمة مرور Wi-Fi باستخدام cmd؟

افتح موجه الأوامر وقم بتشغيله كمسؤول.

الخطوة التالية: نحتاج إلى التعرف على جميع الملفات الشخصية المخزنة على جهاز الكمبيوتر الخاص بنا. لذا، أدخل الأمر التالي في نافذة cmd:netsh wlan show Profile

سيقوم هذا الأمر بسرد جميع ملفات تعريف Wi-Fi.

في الصورة أعلاه، قمنا عمدا بطمس بعض أسماء شبكات Wi-Fi الخاصة بنا. كما ترون، لدينا ثماني شبكات لاسلكية يمكننا الاتصال بها. لذا، دعونا نتعرف على كلمة المرور الخاصة بـ NETGEAR50.

اكتب الأمر التالي لرؤية كلمة المرور لأي Wi-Finetsh wlan show Profile wifi-name key=clear wifi pass باستخدام cmd

ضمن إعدادات الأمان، سترى كلمة مرور الشبكة اللاسلكية.

بالإضافة إلى ذلك، بمجرد معرفة كلمة المرور، يمكنك أيضًا استخدام هذه النتيجة لتحسين شبكة Wi-Fi لديك.

فيما يلي كيفية تمكين "التوزيع العشوائي لنظام التشغيل Mac" على نظام التشغيل Windows 10:

انتقل إلى الإعدادات وانقر على زر "الشبكة والإنترنت" وحدد "الإنترنت" في اللوحة اليسرى وانقر على الخيار المتقدم.

قم بتمكين ميزة عنوان الأجهزة العشوائي ضمن هذه الخيارات. إذا كانت أجهزتك اللاسلكية لا تدعم ميزة "عناوين الأجهزة العشوائية"، فلن يظهر القسم في تطبيق الإعدادات.

لقد فعلت ذلك بالإضافة إلى ذلك، في إعدادات الاتصال، مثل الراديو، يمكنك رؤية القائمة بأكملها. قد يكون تداخل القنوات سببًا آخر لبطء شبكة Wi-Fi.

فيما يتعلق بـ "نوع الراديو"، يمكنك أيضًا تغيير جهاز التوجيه للحصول على اتصال أو اتصال أفضل.

أوامر وحدة تحكم Windows Video Cool التي يجب أن تعرفها

أوامر موجه أوامر Windows 10 كيفية العثور على قائمة بجميع الأوامر في موجه أوامر Windows 10

كيف يمكنني العثور على قائمة بجميع الأوامر الموجودة في سطر أوامر Windows أو حتى في عائلة أنظمة التشغيل Windows؟ هذا سؤال يطرحه كل مبتدئ عند التعرف على محاكي طرفي، في الواقع، أما بالنسبة لتوزيعات Linux (إليك القليل عن توزيعة Linux Mint)، فهذا السؤال غير صحيح للغاية، كل هذا يتوقف على التوزيعة والمكتبات التي تم تثبيتها. في نظام التشغيل Windows، يكون الوضع مشابهًا: ستختلف مجموعة الأوامر الموجودة في سطر أوامر نظام التشغيل Windows 98 عن الأوامر التي يمكن أن يعملها cmd.exe في نظام التشغيل Windows 10. علاوة على ذلك، في أنظمة التشغيل، يمكنك توسيع قائمة الأوامر بشكل أسهل الطريقة هي تثبيت أداة مساعدة جديدة لسطر الأوامر (في المنشور حول تشغيل سطر الأوامر في Windows وفي المحادثة حول كيفية إضافة مسار إلى متغير PATH، نظرنا إلى مثال لإضافة أمر Tracetcp؛ ولهذا قمنا ببساطة قمت بتثبيت الأداة المساعدة Tracetcp.exe).

سأقول أكثر من ذلك: البرنامج الذي يتم تشغيله عبر سطر الأوامر ليس من الضروري أن يتفاعل معه لإدخال/إخراج البيانات، على سبيل المثال، يمكنك تعيين المسار في متغير PATH إلى الملف القابل للتنفيذ firefox.exe، ثم افتح سطر الأوامر، واكتب أمر Firefox وسيبدأ تشغيل هذا المتصفح. لذلك فإن السؤال "كيفية معرفة قائمة بجميع الأوامر في سطر أوامر Windows 10؟" غير صحيح، لأن الأمر كله يعتمد على النظام المحدد الذي تعمل معه وإعداداته. سنتحدث بشكل منفصل عن الأوامر والأوامر الموجودة في نظام التشغيل Windows 10.

على الرغم من وجود أمر واحد في Windows، وهو أمر المساعدة، فهو نوع من الأوامر المرجعية لأوامر سطر الأوامر. عند استخدام هذا الأمر، سيُظهر لك معلومات حول الأوامر الأكثر شيوعًا والأكثر استخدامًا في أنظمة التشغيل المختلفة لعائلة Windows. وهذا ما ستكون محادثتنا القادمة عنه.

بعد أن سجلوا نقاطًا في نهاية مسابقة القرصنة التي استمرت 33 ساعة أكثر من الفريقين المشتركين في المركزين الثاني والثالث - PPP من الولايات المتحدة الأمريكية وDragon Sector من بولندا.

لوحة النتائج النهائية

تم عقد نهائي 0CTF وفقًا لقواعد الهجوم والدفاع: تم منح فرق من المتخصصين في الأمن نفس مجموعة الخوادم مع خدمات الشبكة المصممة خصيصًا للعبة، والتي يدافع عنها المشاركون في المنزل ويخترقون خصومهم. وصل اثنا عشر فريقًا من أمريكا وأوروبا وآسيا - وهو الأفضل من بين تسعمائة فريق عالمي شارك في جولة التصفيات.

في النهائيات، تمكن كل فريق من إدارة ست خدمات على منصات مختلفة: Ubuntu 14.04، Windows 10، CGC (هذا نموذج Linux مبسط للغاية لـ Cyber Grand Challenge - وهو حدث تتنافس فيه أنظمة الكشف التلقائي عن الثغرات الأمنية). في كل خدمة، يبحث الفريق عن الأخطاء التي تسمح بالوصول إلى المعلومات التي يحميها الخصم - العلم. يقوم الفريق بإغلاق مثل هذه الأخطاء في المنزل بشكل عاجل ويبدأ في استغلالها من خصومهم. كل هجوم ناجح يزيد من تصنيف الفريق، والضحية التي يتم اختراق خدمتها، على العكس من ذلك، تفقد النقاط. كلما عثرت على المزيد من نقاط الضعف، وكلما طالت مدة عدم قدرة خصومك على تصحيح أنفسهم، زاد الوقت الذي يتوفر لك لسرقته من الأعلام السرية.

قليلا عن التحدي السيبراني الكبير

أعلنت وكالة أبحاث الدفاع الأمريكية (DARPA) عن هذا الحدث في عام 2013، وعلى مدى ثلاث سنوات، وصلت سبعة أنظمة للبحث التلقائي عن الثغرات الأمنية، والتي تحلل البرامج المجمعة، وتولد عمليات استغلال سريعة، وتصحيح الثنائيات، إلى المرحلة النهائية. الغرض من الحدث هو استكشاف قدرات الخوارزميات في العثور على الأخطاء دون تدخل بشري، لذلك تم تبسيط بيئة تشغيل البرامج الضعيفة قدر الإمكان: كل شيء في موضوع واحد، يتوفر فقط نقل البيانات عبر الشبكة وعمل الذاكرة ، تم تعطيل حماية NX وASLR.

ستقام نهائيات CGC هذا الصيف، وسيتنافس الفائز بالآلة جنبًا إلى جنب مع الفرق البشرية في المنافسة الرئيسية لهذا الموسم، DEF CON CTF 2016.

الخدمة السادسة، التي تسمى "polaray"، كانت مختلفة عن غيرها: لم يتم إطلاقها من قبل المشاركين، ولكن على كمبيوتر المنظمين وعملت على مبدأ اللعبة القديمة Core Wars. تقوم الفرق بتحميل أجزاء كود الآلة الخاصة بهم إلى خادم هيئة المحلفين، وتجري معارك بين برامج الفرق المختلفة. الهدف من كل خوارزمية هو أن تظل البرنامج الوحيد في الذاكرة، حيث تقوم بإيجاد ومسح كود برنامج آخر قبل أن يتاح لها الوقت لفعل الشيء نفسه ردًا على ذلك.

يبدأ اليوم الثاني: LC↯BC هو أول من يفوز بالحروب الأساسية

يبدأ اليوم الثاني: LC↯BC هو أول من يفوز بالحروب الأساسية تمكن رجال LC↯BC، المكونون من ستة أشخاص، من اختراق جميع الخدمات التي أعدها المنظمون، وعثروا على عشرات الأخطاء المختلفة في بعضها. بفضل الإجراءات والاستعدادات المنسقة المعدة مسبقًا، احتل الفريق الروسي المركز الأول في التصنيف في اليوم الأول وزاد مصلحته تدريجيًا حتى نهاية المنافسة.

يحتفظ LC↯BC بالمقدمة وينتهي بفارق مزدوج تقريبًا

يحتفظ LC↯BC بالمقدمة وينتهي بفارق مزدوج تقريبًا تتمتع 0CTF بمكانة مرموقة هذا العام حدث تصفيات DEF CON- الفوز في المسابقة، بالإضافة إلى جائزة نقدية قدرها 40 ألف يوان (حوالي 400 ألف روبل)، جلب للفريق الروسي تذكرة إلى نهائيات DEF CON CTF 2016، وهي أقدم مسابقة للقرصنة، حيث، بناءً على نتائج الاختيار ، أفضل الفرق في العالم تجتمع للتنافس في "نهائي الموسم" "

سيعقد مؤتمر الهاكر DEF CON، مثل كل عام، في أغسطس في لاس فيغاس، الولايات المتحدة الأمريكية.

نشرت مجموعة من المتسللين من روسيا طريقة لاختراق حساب في خدمة الاتصالات Skype. يمكن اختراق أي ملف شخصي في خمس خطوات إذا كان عنوان البريد الإلكتروني للمستخدم معروفًا. لمنع المزيد من هجمات القراصنة على المستخدمين، قامت Skype بتعطيل وظيفة استرداد كلمة المرور، والتي تُستخدم لسرقة كلمات المرور.

يمكن اختراق حساب على خدمة Skype للإنترنت باستخدام عنوان البريد الإلكتروني للمستخدم. تم اكتشاف هذا من قبل فريق من المتسللين من روسيا، وفقا لخبراء من مدونة التكنولوجيا The Next Web.

أصبح المدون والمدير الإعلامي لشركة SUP Media أنطون نوسيك والمصور إيليا فارلاموف وأليكسي نافالني ضحايا للاختراق بالفعل.

تم نشر طريقة القرصنة لأول مرة قبل شهرين في أحد منتديات RuNet. يتكون إجراء القرصنة من خمس خطوات.

بمعرفة عنوان البريد الإلكتروني الذي تم تسجيل الحساب عليه، ينتقل المتسلل المحتمل إلى موقع Skype الرسمي. يدخل عنوان البريد الإلكتروني في سطر التسجيل ويتحقق مما إذا كان مسجلاً للمستخدم. ثم، باستخدام عنوان معروف، فإنه يسجل تسجيل دخول جديد ويحذف ملفات تعريف الارتباط الموجودة فيه.

بعد التسجيل، تظهر مطالبة بالعثور على أصدقاء على صفحة Skype الرئيسية. يحتاج المتسلل إلى الضغط على F5 عدة مرات حتى تظهر الرسالة "لا، شكرًا!"

بعد ذلك، كل ما تبقى هو استخدام وظيفة استعادة كلمة المرور، والوصول إلى قائمة جميع الحسابات المسجلة على عنوان ضحية القرصنة، وتغيير كلمات المرور الخاصة بها.

وللحد من مخاطر القرصنة، تنصح شركة مايكروسوفت، المالكة للخدمة، المستخدمين بعدم توزيع عنوان بريدهم الإلكتروني عبر الإنترنت أو تغييره إلى عنوان جديد.

قامت Skype أيضًا بتعطيل ميزة استرداد كلمة المرور الخاصة بها مؤقتًا. "لقد تلقينا بالفعل شكاوى حول الثغرات الأمنية في Skype. لحماية المستخدمين، قمنا بتعطيل وظيفة استعادة كلمة المرور مؤقتًا وبدأنا العمل على إصلاح الأخطاء في الخدمة. وأضاف سكايب: "نعتذر عن الإزعاج".

"إن حقيقة إمكانية اختراق أي حساب في بضع خطوات هي أمر مقلق للغاية"، كما كتب مدون The Next Web، إميل بروتالينسكي. - عندما يستخدم المتسللون عنوانًا موجودًا للاختراق، بالإضافة إلى إعادة تعيين كلمة المرور، فإنهم يتلقون أيضًا معلومات إضافية حول الحساب، وهو أمر غير مقبول. ولا ينبغي لأحد الوصول إلى هذه المعلومات باستثناء المستخدم نفسه.

تم إطلاق خدمة الاتصال الهاتفي عبر الإنترنت Skype في أكتوبر 2003. ويدعم البرنامج في وقت واحد 8 لغات. يمكن لمستخدمي Skype إجراء مكالمات جماعية (ما يصل إلى 25 مشتركًا)، ومكالمات فيديو (بما في ذلك مؤتمرات فيديو لما يصل إلى 10 مشتركين)، كما توفر الخدمة أيضًا إمكانية الدردشة ونقل الملفات.

اعتبارًا من خريف عام 2012، تجاوز عدد المستخدمين 710 مليون شخص. في مايو 2011، أعلنت شركة مايكروسوفت استحواذها على الخدمة، وقدرتها بمبلغ 8.5 مليار دولار.

في الصيف الماضي، تم دمج وظيفة الدردشة المرئية المستندة إلى Skype في شبكة التواصل الاجتماعي Facebook.

آخر انقطاع كبير في Skype حدث في العام الماضي. لمدة أسبوعين، لم يتمكن المستخدمون من الاتصال بالخدمة. ثم قامت الشركة بشرح المشاكل المتعلقة بالنزاع على براءة الاختراع بين Skype وVia Vadis. وكانت المشاكل الفنية مصحوبة بشائعات عن اختراق الخدمة.

رفعت شركة لوكسمبورغ دعوى قضائية ضد سكايب في 10 مايو 2011 - وهو اليوم الذي أعلنت فيه مايكروسوفت استحواذها على سكايب مقابل 8.5 مليار دولار. تمتلك شركة Via Vadis تراخيص براءات الاختراع رقم 7904680 وRE40,521 في فئة "أنظمة إدارة الوصول إلى البيانات والبيانات". طريقة الوصول"، مخترعها هو توماس بينسينجر.

وفي بداية يونيو من العام الماضي، كتب المبرمج الروسي إفيم بوشمانوف أيضًا أنه تمكن من كسر نظام التشفير الخاص بالخدمة والحصول على الكود المصدري. ولم تؤكد الشركة حقيقة الاختراق، لكنها لم تنفي ذلك أيضًا.

"هذا إساءة استخدام لتطبيقنا وقد يؤدي إلى إنشاء برامج ضارة. يعد هذا أيضًا انتهاكًا لحقوق الملكية الفكرية الخاصة بـ Skype. وقالت الخدمة الصحفية لشركة سكايب: "سنتخذ جميع الإجراءات اللازمة لوقف هذه المحاولات الشائنة لتقويض سكايب".

رابط إلى المادة الأصلية

حدث فشل آخر في تشغيل خدمة الاتصال الهاتفي Skype IP اليوم 7 يونيو 2011، وهو حدث مؤسف، لقد كنت جالسًا بدون Skype لمدة ساعتين الآن، على الرغم من أنني في العمل أتواصل في الغالب من خلاله، لا توجد معلومات حتى الآن حول ما يرتبط هذا الفشل بأخبار رسمية أو حرفي شعبي آخر سيخبرك بالملف الذي يجب حذفه.

للحصول على قائمة بالتطبيقات التي يُسمح بإضافة أيقونات صينية لها: $ gsettings، احصل على com.canonical.Unity.Panel systray-whitelist ["JavaEmbeddedFrame"، "Wine"، "Update-notifier"] أضف الآن Skype الخاص بنا إلى القائمة $ تم تعيين gsettings com.canonical.Unity.Panel systray-whitelist "["JavaEmbeddedFrame"، "Wine"، "Update-notifier"، "Skype"]"أيضًا، بالنسبة للمشجعين الذين لا يستخدمون وحدة التحكم، هناك الأداة المساعدة dconf-tools، قم بتثبيتها it $ Sudo aptitude install dconf-tools run Alt+F2 أدخل أدوات dconf وافعل نفس الشيء في النافذة

مؤخرًا، كنت بحاجة ماسة إلى تثبيت Skype على FreeBSD المثبت حديثًا، لأن... معظم أصدقائي يجلسون هناك وقد تخلوا منذ فترة طويلة عن ICQ بسبب البريد العشوائي المستمر.