Dikush kontrollon kompjuterin, çfarë të bëjë. Si të kontrolloni nëse kompjuteri juaj është përdorur? Kontrolloni historinë e shfletuesit tuaj

Është mjaft e bezdisshme kur dikush fiton akses të paautorizuar në kompjuterin tuaj. Nëse mendoni se kompjuteri juaj është hakuar, shkëputeni atë nga interneti. Më pas gjeni dobësitë që sulmuesi ka shfrytëzuar për të depërtuar në sistem dhe për t'i rregulluar ato. Më pas ndërmerrni hapa për të shmangur ndërhyrje të ngjashme në të ardhmen.

Hapat

Pjesa 1

Bllokimi i aksesit të paautorizuar- Një sulmues mund të fitojë qasje në distancë në kompjuter, por kjo nuk ka gjasa. Por mund të merren disa masa për të parandaluar vetë tentativën e ndërhyrjes.

-

Shikoni për shenja të dukshme të aksesit në distancë. Nëse kursori lëviz, programet hapen dhe skedarët fshihen pa pjesëmarrjen tuaj, dikush ka fituar akses në kompjuter. Në këtë rast, fikni kompjuterin dhe shkëputni kabllon Ethernet.

- Nëse gjeni programe të panjohura ose shpejtësia e lidhjes tuaj në internet ka rënë, kjo nuk do të thotë se kompjuteri juaj është hakuar.

- Shumë programe që përditësohen hapin automatikisht dritare pop-up gjatë procesit të përditësimit.

-

Shkëputni kompjuterin tuaj nga interneti. Bëni këtë nëse mendoni se kompjuteri juaj është hakuar. Shkëputni kompjuterin tuaj jo vetëm nga Interneti, por edhe nga rrjeti lokal për të parandaluar hyrjen e paautorizuar në kompjuterë të tjerë.

- Fikni routerin tuaj me valë dhe shkëputni kabllon Ethernet nga kompjuteri juaj.

-

Hapni menaxherin e detyrave ose monitorin e sistemit. Duke përdorur këto shërbime, mund të përcaktoni proceset aktive.

- Në Windows, shtypni Ctrl + ⇧ Shift + Esc.

- Në Mac OS, hapni dosjen Applications - Utilities dhe klikoni System Monitor.

-

Në listën e programeve të ekzekutuara, gjeni programet për qasje në distancë. Shikoni gjithashtu në këtë listë për ndonjë program të panjohur ose të dyshimtë. Programet e mëposhtme janë programe të njohura të aksesit në distancë që instalohen pa dijeninë e përdoruesit.

- VNC, RealVNC, TightVNC, UltraVNC, LogMeIn, GoToMyPC dhe TeamViewer

- Kërkoni gjithashtu programe të panjohura ose të dyshimta. Nëse nuk e dini qëllimin e një procesi të caktuar aktiv, gjeni informacion në lidhje me të në internet.

-

Ju lutemi vini re se ngarkesa e CPU-së është anormalisht e lartë. Shfaqet në Task Manager ose në System Monitor. Përdorimi i lartë i CPU-së është normal dhe nuk tregon një hakim kompjuteri, por nëse ndodh kur askush nuk e përdor kompjuterin, me shumë mundësi ka shumë procese që ekzekutohen në sfond, gjë që është shumë e dyshimtë. Mbani në mend se përdorimi i lartë i CPU-së ndodh gjatë përditësimeve të sistemit në sfond ose shkarkimeve të mëdha të skedarëve (që keni harruar).

Skanoni sistemin tuaj me një program antivirus. Sigurohuni që të instaloni një antivirus ose mos e çaktivizoni Windows Defender. Hapni programin tuaj antivirus dhe kryeni një skanim të sistemit tuaj operativ. Një skanim i plotë do të zgjasë rreth një orë.

- Nëse kompjuteri juaj nuk ka një antivirus, shkarkoni atë në një kompjuter tjetër dhe kopjoni atë në kompjuterin tuaj duke përdorur një disk USB. Instaloni një antivirus dhe skanoni sistemin.

-

Fshini skedarët e gjetur nga antivirusi. Nëse antivirusi juaj zbulon malware, hiqeni atë ose dërgojeni në "karantinë" (kjo varet nga antivirusi); në këtë rast, programet e gjetura nuk do të dëmtojnë më kompjuterin.

Shkarkoni dhe instaloni Malwarebytes Anti-Malware. Ky është një program që zbulon dhe neutralizon malware që nuk gjenden nga antivirusi. Malwarebytes Anti-Malware mund të shkarkohet falas nga malwarebytes.org.

- Meqenëse kompjuteri juaj është shkëputur nga Interneti, shkarkoni Malwarebytes Anti-Malware në një kompjuter tjetër dhe kopjojeni atë në kompjuterin tuaj duke përdorur një disk USB.

-

Skanoni sistemin tuaj me Anti-Malware. Skanimi i plotë do të zgjasë rreth 30 minuta. Është e mundur që Anti-Malware të zbulojë një program me qëllim të keq që po kontrollon kompjuterin tuaj.

Dërgo malware të zbuluar në "karantinë". Në këtë rast, programet e gjetura nuk do të dëmtojnë më kompjuterin.

Shkarkoni dhe ekzekutoni Malwarebytes Anti-Rootkit Beta. Ky program mund të shkarkohet falas nga malwarebytes.org/antirootkit/. Anti-Rootkit Beta zbulon dhe heq rootkits, të cilat janë programe me qëllim të keq që lejojnë një sulmues të fitojë një bazë në një sistem dhe të fshehë gjurmët e hyrjes. Një skanim i plotë i sistemit do të marrë pak kohë.

Monitoroni sjelljen e kompjuterit tuaj pas heqjes së malware. Edhe nëse programi juaj antivirus dhe/ose Anti-Malware ka gjetur dhe hequr malware, monitoroni sjelljen e kompjuterit tuaj për të përcaktuar nëse ka malware të fshehur.

Ndryshoni të gjitha fjalëkalimet. Nëse kompjuteri juaj është hakuar, sulmuesi ka shumë të ngjarë të ketë marrë fjalëkalimet tuaja duke përdorur një keylogger. Në këtë rast, ndryshoni fjalëkalimet për llogari të ndryshme. Mos përdorni të njëjtin fjalëkalim për shumë llogari.

Dilni nga të gjitha llogaritë. Bëni këtë pasi të keni ndryshuar fjalëkalimet. Dilni nga llogaritë tuaja në të gjitha pajisjet në të cilat përdorni këto llogari. Në këtë rast, sulmuesi nuk do të jetë në gjendje të përdorë fjalëkalimet e vjetra.

Riinstaloni sistemin operativ nëse nuk jeni në gjendje të bllokoni aksesin e paautorizuar në kompjuterin tuaj. Kjo është mënyra e vetme e besueshme për të parandaluar ndërhyrjen dhe për të hequr qafe të gjithë skedarët me qëllim të keq. Përpara se të riinstaloni sistemin, krijoni një kopje rezervë të të dhënave të rëndësishme, pasi gjatë procesit të riinstalimit të sistemit, të gjitha informacionet do të fshihen.

- Kur rezervoni të dhënat tuaja, skanoni çdo skedar sepse ekziston rreziku që skedarët e vjetër të çojnë në infektimin e sistemit të riinstaluar.

- Lexoni për më shumë informacion se si të riinstaloni sistemin tuaj Windows ose Mac OS.

Pjesa 2

Parandalimi i aksesit të paautorizuar-

Vendosni përditësimet automatike të programit tuaj antivirus. Një antivirus modern zbulon malware përpara se të arrijë në kompjuterin tuaj. Windows vjen i para-instaluar me Windows Defender, i cili është një antivirus i mirë që funksionon dhe përditësohet në sfond. Ju gjithashtu mund të shkarkoni një antivirus të shkëlqyer dhe falas si BitDefender, Avast! ose AVG. Mos harroni se mund të instaloni vetëm një program antivirus në kompjuterin tuaj.

- Lexoni për më shumë informacion se si të aktivizoni Windows Defender.

- Lexoni për më shumë informacion se si të instaloni një program antivirus (kjo do të çaktivizojë automatikisht Windows Defender).

-

Vendosni murin tuaj të zjarrit. Nëse nuk zotëroni serverin ose përdorni softuer të qasjes në distancë, nuk ka nevojë t'i mbani portet të hapura. Shumica e programeve që kërkojnë porte të hapura përdorin protokollin UPnP, që do të thotë se portet hapen dhe mbyllen sipas nevojës. Portat e hapura vazhdimisht janë dobësia kryesore e sistemit.

- Lexoni dhe më pas kontrolloni nëse të gjitha portet janë të mbyllura (përveç nëse jeni pronari i serverit).

-

Jini të kujdesshëm me bashkëngjitjet e postës elektronike. Ato janë mënyra më popullore për të përhapur viruse dhe malware. Hapni bashkëngjitjet e letrave nga njerëzit që njihni, dhe edhe në këtë rast, është më mirë të kontaktoni dërguesin dhe të zbuloni nëse ai ka dërguar ndonjë bashkëngjitje. Nëse kompjuteri i dërguesit është i infektuar, atëherë malware do të dërgohet pa dijeninë e tij.

Vendosni fjalëkalime të forta.Çdo llogari ose program i mbrojtur duhet të ketë një fjalëkalim unik dhe të fortë. Në këtë rast, një sulmues nuk do të jetë në gjendje të përdorë fjalëkalimin e një llogarie për të hakuar një tjetër. Gjeni informacione në internet se si të përdorni një menaxher fjalëkalimi.

-

Mos përdorni rrjete pa tel falas. Rrjete të tilla janë të pasigurta sepse nuk keni asnjë mënyrë për të ditur nëse dikush po monitoron trafikun tuaj në hyrje dhe në dalje. Duke monitoruar trafikun, një sulmues mund të fitojë akses në shfletuesin ose në procese më të rëndësishme. Për të mbrojtur sistemin tuaj gjatë lidhjes me një rrjet pa valë, përdorni një shërbim VPN që kodon trafikun.

- Lexoni

Mbani në mend se kompjuteri juaj mund të ndizet automatikisht për të instaluar përditësime. Shumica e versioneve më të fundit të sistemeve operative përditësohen automatikisht; Si rregull, kjo ndodh natën kur askush nuk e përdor kompjuterin. Nëse kompjuteri juaj ndizet pa dijeninë tuaj (d.m.th., kur nuk e përdorni), ka shumë të ngjarë që ai të zgjohet nga modaliteti i gjumit për të instaluar përditësime.

Problem

Për herë të parë u ndesha me problemin e menaxhimit nga distanca të kompjuterëve të mi në shtëpi në janar 2011. Më pas arrita të shpëtoj nga ky "ndihmues" i bezdisshëm duke riinstaluar sistemin operativ (Windows 7). Sidoqoftë, tani gjithçka është bërë shumë më e ftohtë. Sot kompjuteri im më thotë se nuk kam të drejta aksesi për ta menaxhuar atë: (për shembull, nga sot, në përgjigje të një përpjekjeje për të formatuar një vidë, kompjuteri më thotë: "Qasja e mohuar: privilegje të pamjaftueshme. Ky mjet duhet të ekzekutohet Me të drejta të larta.” Për më tepër, që jam regjistruar si Administrator, unë guxoj të them që gjithmonë i marr absolutisht TË GJITHA masat paraprake në lidhje me masat e njohura të sigurisë sipas të gjitha skemave të sigurisë (niveli maksimal i mbrojtjes) është konfiguruar gjithashtu në maksimum (të dyja llogaritë me fjalëkalime jo të parëndësishme.. Megjithatë, tani kam përsëri administrim të plotë në distancë.

Pyetje: Si t'i gjeni këta "ndihmues"? Si të ndëshkoni në mënyrë që në të ardhmen të jetë dekurajuese? Si të vërtetohet se kjo është në të vërtetë një shkelje e privatësisë, një vepër penale?

Dhe vetëm... Çfarë rekomandoni?

Kaspersky Internet Security (KIS 2012). Ne fakt ketu filloi gjyqi tjeter... kur u perpoqa te prishja KIS2011 per te instaluar KIS2012 (te licensuar sigurisht), kompjuteri im tha qe nuk kisha te drejta te tilla :(

nën Administrator, ai nuk pranoi të më niste fare, tha se shërbimi “Group Policy Client” po më pengonte të hyja në sistem... Në përgjigje të pyetjeve të mia të bezdisshme drejtuar ofruesit, u mor përgjigja se nuk kishte asgjë. të llojit...

Një përdorues që nuk ka të drejta administratori nuk mund të instalojë aplikacione që bëjnë ndryshime në regjistrin e sistemit.

Ekzistojnë gjithashtu të drejta aksesi në logjikë, dosje dhe skedarë. Shikoni ndihmën e integruar për të drejtat e aksesit (pronari ka të drejtë të japë të drejta për një përdorues ose grupe përdoruesish).

Ofruesi nuk iu përgjigj saktësisht pyetjes sime: KUSH janë këta përdorues të kompjuterit tim?

Kam ekzaminuar grupin e përdoruesve nga ndihma e integruar, nga e cila është e qartë se telekomanda është e pranishme.

Irina, programuesja të cilës i tregova për situatën tuaj, shpjegoi. se shtatë nuk ka një administrator absolut: administratori ka të drejtat e veta për çdo veprim. Maksimumi është për atë që ka instaluar softuerin e licencuar. Këshillë: ulni nivelin e mbrojtjes.

Nuk e di nëse do të ndihmojë apo jo)

Unë kam Linux të instaluar.

E di që në teori jam KRYESOR në të shtatën :)

POR për faktin se kompjuterët e mi kontrollohen nga distanca, ka njerëz që i kanë përvetësuar të drejtat e mia për veten e tyre.

Kështu që unë pyes veten: si ta vërtetojmë këtë? dhe ku? në mënyrë që diçka e tillë të mos ndodhë më kurrë.

Zgjidhje

Irina, ju duhet një përfundim nga një specialist i një organizate të mirë-krijuar në këtë fushë se po bëhet administrimi i PC në distancë.

Nëse dikush e di adresën tuaj IP ose emrin e kompjuterit tuaj, sigurisht që mund të supozoni se fjalëkalimet tuaja janë hakuar.

Neni 272 i Kodit Penal të Federatës Ruse Qasja e paligjshme në informacionin kompjuterik:

1. Qasje e paligjshme në informacionin kompjuterik të mbrojtur me ligj, pra informacion në media kompjuterike, në një kompjuter elektronik (kompjuter), në sistemin kompjuterik ose në rrjetin e tyre, nëse ky akt ka sjellë shkatërrimin, bllokimin, modifikimin ose kopjimin e informacionit, prishjen e funksionimin e kompjuterit, kompjuterëve të sistemit ose rrjeteve të tyre, -

dënohet me gjobë në shumën prej dyqind deri në pesëqindfishin e pagës minimale mujore ose në shumën e pagës ose të ardhurave të tjera të personit të dënuar për një periudhë prej dy deri në pesë muaj ose me punë korrektuese për një afat prej gjashtë muaj deri në një vit ose me burgim deri në dy vjet.

2. E njëjta vepër, e kryer nga një grup personash me komplot paraprak ose nga një grup i organizuar ose nga një person që përdor pozicionin e tij zyrtar, si dhe aksesi në një kompjuter, një sistem kompjuterik ose rrjetin e tyre, dënohet me gjobë. në masën pesëqind deri në tetëqindfishin e pagës minimale ose në shumën e pagës ose të ardhurave të tjera të personit të dënuar për një periudhë prej pesë deri në tetë muaj, ose punë korrektuese për një periudhë prej një deri në dy vjet, ose arrest për një afat prej tre deri në gjashtë muaj ose me burgim deri në pesë vjet.

FALEMINDERIT SHUME!!!

Fatkeqësisht, do të jetë e vështirë... por do të përpiqem.

Kjo është ajo që bëjnë ofruesit më të mëdhenj të Novosib. E hasa për herë të parë në Webstream nga Sibirtelecom (atëherë)... dhe tani është Novotelecom (Qyteti Elektronik). Edhe pse ata shkruan se nuk e bëjnë këtë, POR e gjithë sjellja e tyre (si më biseduan pa iu përgjigjur pyetjeve specifike) tregon të kundërtën.

Thjesht isha duke u përplasur me STK-në për shpejtësi që nuk ekzistonte. Dhe hyra në “hapësirën e kartës”... ruajtja e së cilës NUK GJENDET NË KOMPJ LOKALE! dhe fillova hetimin tim të pavarur, rezultati i të cilit ishte konfirmimi i pretendimit.

Ishte pikërisht sepse shoku im humbi më shumë se 100 mijë rubla. përkthimi me klik alfa, nuk i lashë mënjanë këto dyshime, por vendosa ta çoj në përfundimin e tij logjik.

Fëmijët e mi (një vajzë 23-vjeçare dhe nëna e saj) përdorin kuletat elektronike nga kompjuteri i tyre. POR askush KURRË nuk ka krijuar kuleta nga kompjuterë të tjerë (i imi dhe i burrit tim). Të gjithë kompjuterët tanë janë të pavarur (për më tepër, çdo PC ka një Windows të ndryshëm të instaluar) në ruter, unë nuk i kam kombinuar qëllimisht në një rrjet të brendshëm, në mënyrë që të mos më atribuohen përdorimit të skelës :)

Irina, ju rekomandoj që t'i kushtoni vëmendje edhe nenit 137 të Kodit Penal të Federatës Ruse

Shkelje e privatësisë

1. Mbledhja ose shpërndarja e paligjshme e informacionit për jetën private të një personi, që përbën sekretin e tij personal ose familjar, pa pëlqimin e tij, ose shpërndarja e këtij informacioni në një fjalim publik, një vepër të shfaqur publikisht ose në media -

dënohet me gjobë në shumën deri në dyqind mijë rubla ose në shumën e pagave ose të ardhurave të tjera të personit të dënuar për një periudhë deri në tetëmbëdhjetë muaj ose me punë të detyrueshme për një periudhë prej njëqind. njëzet deri në njëqind e tetëdhjetë orë, ose me punë korrigjuese për një afat deri në një vit, ose me arrest për një afat deri në katër muaj, ose me burgim deri në dy vjet me heqje të së drejtës për të mbajtur poste të caktuara ose angazhohen në aktivitete të caktuara deri në tre vjet.

2. Të njëjtat veprime të kryera nga një person duke shfrytëzuar pozitën e tij zyrtare, -

dënohet me gjobë në shumën nga njëqind mijë deri në treqind mijë rubla, ose në shumën e pagave ose të ardhurave të tjera të personit të dënuar për një periudhë prej një deri në dy vjet, ose me heqje të së drejtës për të mbajtur pozicione të caktuara ose të angazhohen në aktivitete të caktuara për një periudhë prej dy deri në pesë vjet, ose me arrestim për një afat deri në gjashtë muaj, ose me burgim për një afat deri në katër vjet me heqje të së drejtës për të mbajtur poste të caktuara ose për t'u angazhuar në aktivitete të caktuara për një afat deri në pesë vjet.

Përshëndetje! Një miku im programues tha se nuk është aspak e nevojshme që dikush të hyjë në kompjuter. Ai këshilloi ta bëni këtë:

"1. Ju mund të kuptoni se çfarë po ndodh me të drejtat nëpërmjet të ndryshme compmgmt.msc (Start -> Run -> Compmgmt.msc) dhe skedarë të tjerë të ngjashëm nën administratorin

2. Duhet të shikoni regjistrat dhe politikat e grupit

3. Nëse metodat standarde të kërkimit nuk ndihmojnë, ne përdorim utilities sysinternals.com: ka kaq shumë prej tyre sa do të mjaftojë për të hetuar çdo lloj shkaku.

Unë zakonisht përdor ProcessMonitor, ProcessExplorer"

Nëse kjo nuk ju ndihmon, shkruani, do të provoj një programues të shpjegojë më në detaje)

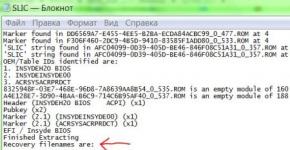

Me metodat e listuara e konstatova këtë fakt;)

Për më tepër, CIS ka një mjet të plotë të skanimit të sistemit. Ishin rezultatet e raportit të CIS (lokal!) që shërbyen si arsye për ankesën time ndaj ofruesit, për të cilin nuk mora asnjë përgjigje!

Kurioziteti, siç e dimë, është një ves i pandryshueshëm njerëzor. Prandaj, sot do të flasim për të. Më është bërë e njëjta pyetje vazhdimisht: si mund ta dalloj nëse dikush po përdorte kompjuterin tim kur unë nuk isha pranë? Mbi të gjitha, përdoruesit janë të interesuar nëse kompjuteri ka një regjistër që regjistron funksionimin e kompjuterit, duke përfshirë të dhënat e ndezjes së kompjuterit ose laptopit. Unë mendoj se edhe nëse nuk e keni bërë këtë pyetje, ju gjithashtu u interesuat se si mund të kontrolloni nëse kompjuteri është përdorur në mungesën tuaj dhe çfarë saktësisht është bërë në të.

Për t'iu përgjigjur kësaj pyetjeje një herë e përgjithmonë plotësisht, vendosa të shkruaj një artikull të tërë mbi këtë temë. Sapo kompjuteri të ndizet, regjistrimi në "log" do të shfaqë të gjitha operacionet që kryhen në kompjuter. Do të jetë edhe data dhe ora e operacioneve të kryera. Përveç kësaj, mbahet një regjistër i proceseve të funksionimit të sistemit operativ.

Si e dini nëse kompjuteri juaj ishte i ndezur?

Për ta zbuluar, duhet të hapni regjistrin e ngjarjeve. Për ta bërë këtë, shkoni te "Fillimi" dhe futni frazën "Shikuesi i ngjarjeve" në shiritin e kërkimit. Hapni skedarin e gjetur.

Në dritaren që hapet, duhet të gjeni "Regjistri i Fitimit" në menynë në të majtëdows” dhe më pas “system”.

Ju do të shihni një listë të ngjarjeve, e cila do të jetë një tabelë. Në të do të gjeni emrin e ngjarjes, orën dhe datën kur ndodhi kjo ngjarje, si dhe kodi dhe kategoria e ngjarjes shfaqen gjithashtu këtu.

Duke parë tabelën, do të shihni kur kompjuteri është ndezur dhe kur është fikur. Kur studiova ngjarjet e fundit, kuptova se askush nuk po përdorte kompjuterin në mungesën time.

Në fakt, kjo metodë e thjeshtë do t'ju lejojë lehtësisht dhe thjesht të kuptoni nëse kompjuteri juaj është ndezur pa ju apo jo. Epo, nëse dikush përdor kompjuterin tuaj pa dijeninë tuaj, unë rekomandoj të vendosni një fjalëkalim për llogarinë tuaj, atëherë sigurisht që askush nuk do të jetë në gjendje të përdorë kompjuterin tuaj pa dijeninë tuaj. Kjo eshte e gjitha. Faleminderit që jeni me ne!

Citim:

Roman, mos kopjo dhe ngjit filma horror...

Hmm, mendova se të gjithë e dinin tashmë. Për ata që nuk besojnë në Google, të paktën shikoni kompaninë Absolute Software dhe Computrace e saj.

Unë do t'u shpjegoj shkurtimisht atyre që kanë njohuri të dobët të anglishtes dhe/ose detaje teknike. Për të luftuar humbjen/vjedhjen e laptopëve, shkalla e dëmit nga e cila vitet e fundit është bërë shumë herë më e madhe se kostoja e sigurimit të sigurisë, u nënshkrua një marrëveshje midis prodhuesve të kompjuterëve, bio-shkrimtarëve dhe autoriteteve përgjegjëse për sigurinë në fillim. para-instalimi i sistemeve të reja në BIOS të pjesës së klientit të kompjuterit të sistemit të telekomandës. Moduli i instaluar është falas për kompanitë/biografitë/blerësit, por pa aktivizim pronari do të mund të përdorë aftësitë e tij. Për ta bërë këtë (aktivizimin), ai do të duhet të paguajë një shumë të caktuar për kompaninë që ka zhvilluar modulin (njëra prej të cilave është Computrace e përmendur). Më pas, në rast të humbjes së kompjuterit, pronari mund të përdorë një shërbim nga kompania për të fituar akses në kompjuterin e tij sapo të lidhet me rrjetin. Nëse dëshironi, mund t'i shkatërroni të dhënat ose t'i kodoni ato përpara se ta ktheni kompjuterin. Falë të njëjtave marrëveshje të gjera me agjencitë e inteligjencës, lokalizimi i vendndodhjes së një kompjuteri nuk është veçanërisht i vështirë. Ata që ende nuk besojnë mund të lexojnë listat e çmimeve të këtyre kompanive, ku është një nga klauzolat - pagesa e penalitetit në rast moskthimi të laptopit brenda 48 orëve nga momenti i paraqitjes së laptopit në rrjet ( koha dhe shuma e dënimit ndryshojnë, por përafërsisht kështu është - disa ditë dhe rreth 1000 dollarë për çdo laptop).

Parimet e funksionimit ndryshojnë nga kompania zhvilluese në kompani. Në rastin më të thjeshtë, ky është i fshehur me kujdes a la spyware për Windows (i fshehur mjaftueshëm që antiviruset e njohur të mos përpiqen ta vrasin - i cili, nga rruga, vazhdimisht duhet të përditësohet, sepse me versionet e reja antiviruset fillojnë të bllokojnë veprimin e tyre). Gjëra të tilla janë të lira, por mund të neutralizohen lehtësisht nga një riinstalim primitiv i Windows. Përveç kësaj, është e qartë se ato nuk janë funksionale në OS Linux/MAC sipas përkufizimit.

Në rastin e sistemeve të avancuara, gjithçka është shumë më e ndërlikuar. Moduli ndodhet në vetë BIOS (dhe jo në Windows të para-instaluar) dhe për këtë arsye formatimi/riorganizimi i Windows, edhe në një hard disk fizikisht të ndryshëm, nuk e dëmton atë. Për më tepër, versionet më të avancuara që funksionojnë përmes SMM nuk varen nga lloji i OS dhe do të funksionojnë po aq mirë në Linux dhe MAC OS.

Për më tepër, sistemet moderne të pajisura jo me BIOS, por me EFI, ju lejojnë të kontrolloni edhe një kompjuter që fiket kur është i lidhur fizikisht me rrjetin global (d.m.th., lidhësi LAN nuk hiqet nga laptopi dhe ka një lidhje fizike me internetin). Atyre të cilëve iu ra nofullat pasi lexuam këtë fjali - ne i marrim nga tavolina, ata që shpërthejnë në një buzëqeshje të keqe - ne notojmë papritur dhe shkojmë në faqen sekrete intel.com, ku lexojmë dhe kuptojmë thelbin e teknologjisë së tyre IPAT (Intel Platform Administration Technology). Për ata që përtojnë të lexojnë ose nuk është shumë e qartë, do të them shkurt: as tërësisht midis rreshtave, por gjithnjë e më shumë bardh e zi, sa më sipër sapo konfirmohet. Në fakt, promovimi i Intel-it i një "funksioni" të njohur, por pak të kuptuar në formën e EFI si një zëvendësim për BIOS-in, është kushti kryesor për shitjen e tij të një teknologjie të tillë, e përshtatshme në çdo kuptim.

Në përmbledhje, kjo është arsyeja pse titulli i këtij artikulli nuk përfshinte pyetjen "a mund të ndodhë kjo apo jo". Ne e kemi kaluar këtë, një fazë e kaluar prej kohësh. Pyetja e vetme është - kush?

p.s. A mund të shndërrohet në një sondazh? "Kush e kontrollon kompjuterin tuaj?" Opsione:

- NSA

- UIBGSHNOAK

- Nuk e kuptoj mirë, prandaj mendova se ishim unë dhe gruaja ime. Edhe pse, jo - ende fëmijë dhe një fqinj. Herë pas here një haker i keq me një mbiemër të çuditshëm Odmin, të cilit i japim para për internet.

- Jam i mbrojtur - nuk kam kompjuter. (Kjo është një shaka shumë e mirë)

- Të huajt.

p.s.p.s. Më duhet të zhgënjej Patriotët nga njëra anë - FSB-ja ruse dhe Agjencia Qendrore e Inteligjencës Shtetërore e Bjellorusisë nuk kanë mjete të tilla. Nga ana tjetër, më vjen mirë të dëgjoj se përndjekja tatimore në këtë mënyrë (të paktën tani për tani, por mendoj jo së shpejti) nuk është ende një kërcënim. Kjo është arsyeja pse ata thyejnë shokët e tyre të estradës...

Problem

Për herë të parë u ndesha me problemin e menaxhimit nga distanca të kompjuterëve të mi në shtëpi në janar 2011. Më pas arrita të shpëtoj nga ky "ndihmues" i bezdisshëm duke riinstaluar sistemin operativ (Windows 7). Sidoqoftë, tani gjithçka është bërë shumë më e ftohtë. Sot kompjuteri im më thotë se nuk kam të drejta aksesi për ta menaxhuar atë 🙁, për shembull, nga sot, në përgjigje të një përpjekjeje për të formatuar një vidë, kompjuteri më thotë: "Qasja u refuzua: privilegje të pamjaftueshme duhet të ekzekutohet me këtë mjet të drejta të ngritura” Për më tepër, që jam regjistruar si Administrator. Unë patjetër guxoj të them se gjithmonë marr absolutisht TË GJITHA masat paraprake në lidhje me masat e njohura të sigurisë! Domethënë: Interneti lidhet përmes një ruteri që ka një fjalëkalim; shtata e licencuar ishte konfiguruar për të gjitha skemat e mbrojtjes (niveli maksimal i mbrojtjes); Kaspersky i licencuar ishte gjithashtu i konfiguruar në maksimum. Në të gjitha programet, kam fikur gjithmonë të gjitha përditësimet dhe në përgjithësi aksesin në internet; Unë nuk jam duke përdorur llogarinë e Administratorit; Unë gjithmonë punoj nën një përdorues (llogari e dytë); të dyja llogaritë me fjalëkalime jo të parëndësishme... Megjithatë, tani përsëri kam administrim të plotë në distancë.

Pyetje: Si t'i gjeni këta "ndihmues"? Si të ndëshkoni në mënyrë që në të ardhmen të jetë dekurajuese? Si të vërtetohet se kjo është në të vërtetë një shkelje e privatësisë, një vepër penale?

Dhe vetëm... Çfarë rekomandoni?

Kaspersky Internet Security (KIS 2012). Në fakt, këtu filloi prova tjetër... kur u përpoqa të prishja KIS2011 për të instaluar KIS2012 (të licencuar, natyrisht), kompjuteri im tha që nuk kisha të drejta të tilla :)

nën Administrator, ai nuk pranoi të më niste fare, tha se shërbimi “Group Policy Client” më pengon të regjistrohem... Në përgjigje të pyetjeve të mia të bezdisshme drejtuar ofruesit, u mor përgjigja se nuk ka asgjë të tillë. ..

Një përdorues që nuk ka të drejta administratori nuk mund të instalojë aplikacione që bëjnë ndryshime në regjistrin e sistemit.

Ekzistojnë gjithashtu të drejta aksesi në logjikë, dosje dhe skedarë. Shikoni ndihmën e integruar për të drejtat e aksesit (pronari ka të drejtë të japë të drejta për një përdorues ose grupe përdoruesish).

Ofruesi nuk iu përgjigj saktësisht pyetjes sime: KUSH janë këta përdorues të kompjuterit tim?

Kam ekzaminuar grupin e përdoruesve nga ndihma e integruar, nga e cila është e qartë se telekomanda është e pranishme.

Irina, programuesja të cilës i tregova për situatën tuaj, shpjegoi. se shtatë nuk ka një administrator absolut: administratori ka të drejtat e veta për çdo veprim. Maksimumi është për atë që ka instaluar softuerin e licencuar. Këshillë: ulni nivelin e mbrojtjes.

Nuk e di nëse do të ndihmojë apo jo)

Unë kam Linux të instaluar.

E di që në teori jam KRYESOR në të shtatën :)

POR për faktin se kompjuterët e mi kontrollohen nga distanca, ka njerëz që i kanë përvetësuar të drejtat e mia për veten e tyre.

Kështu që unë pyes veten: si ta vërtetojmë këtë? dhe ku? në mënyrë që diçka e tillë të mos ndodhë më kurrë.

Zgjidhje

Irina, ju duhet një përfundim nga një specialist i një organizate të mirë-krijuar në këtë fushë se po bëhet administrimi i PC në distancë.

Nëse dikush e di adresën tuaj IP ose emrin e kompjuterit tuaj, sigurisht që mund të supozoni se fjalëkalimet tuaja janë hakuar.

Neni 272 i Kodit Penal të Federatës Ruse Qasja e paligjshme në informacionin kompjuterik:

1. Qasje e paligjshme në informacionin kompjuterik të mbrojtur me ligj, pra informacion në media kompjuterike, në një kompjuter elektronik (kompjuter), në sistemin kompjuterik ose në rrjetin e tyre, nëse ky akt ka sjellë shkatërrimin, bllokimin, modifikimin ose kopjimin e informacionit, prishjen e funksionimin e kompjuterit, kompjuterëve të sistemit ose rrjeteve të tyre, -

dënohet me gjobë në shumën prej dyqind deri në pesëqindfishin e pagës minimale mujore ose në shumën e pagës ose të ardhurave të tjera të personit të dënuar për një periudhë prej dy deri në pesë muaj ose me punë korrektuese për një afat prej gjashtë muaj deri në një vit ose me burgim deri në dy vjet.

2. E njëjta vepër, e kryer nga një grup personash me komplot paraprak ose nga një grup i organizuar ose nga një person që përdor pozicionin e tij zyrtar, si dhe aksesi në një kompjuter, një sistem kompjuterik ose rrjetin e tyre, dënohet me gjobë. në masën pesëqind deri në tetëqindfishin e pagës minimale ose në shumën e pagës ose të ardhurave të tjera të personit të dënuar për një periudhë prej pesë deri në tetë muaj, ose punë korrektuese për një periudhë prej një deri në dy vjet, ose arrest për një afat prej tre deri në gjashtë muaj ose me burgim deri në pesë vjet.

FALEMINDERIT SHUME!!!

Fatkeqësisht, do të jetë e vështirë... por do të përpiqem.

... ofruesit më të mëdhenj të Novosib po e bëjnë këtë. E hasa për herë të parë në Webstream nga Sibirtelecom (atëherë) ... dhe tani është Novotelecom (Qyteti Elektronik). Edhe pse ata shkruan se nuk e bëjnë këtë, POR e gjithë sjellja e tyre (si më biseduan pa iu përgjigjur pyetjeve specifike) tregon të kundërtën.

Thjesht isha duke u përplasur me STK-në për shpejtësi që nuk ekzistonte. Dhe hyra në “hapësirën e kartës”... ruajtja e së cilës NUK GJENDET NË KOMPJ LOKALE! dhe fillova hetimin tim të pavarur, rezultati i të cilit ishte konfirmimi i pretendimit.

Ishte pikërisht sepse shoku im humbi më shumë se 100 mijë rubla. përkthimi me klik alfa, nuk i lashë mënjanë këto dyshime, por vendosa ta çoj në përfundimin e tij logjik.

Fëmijët e mi (një vajzë 23-vjeçare dhe nëna e saj) përdorin kuletat elektronike nga kompjuteri i tyre. POR askush KURRË nuk ka krijuar kuleta nga kompjuterë të tjerë (i imi dhe i burrit tim). Të gjithë kompjuterët tanë janë të pavarur (për më tepër, çdo PC ka një Windows të ndryshëm të instaluar) në ruter, unë nuk i kam kombinuar qëllimisht në një rrjet të brendshëm, në mënyrë që të mos më atribuohen përdorimit të skelës :)

Irina, ju rekomandoj që t'i kushtoni vëmendje edhe nenit 137 të Kodit Penal të Federatës Ruse

Shkelje e privatësisë

1. Mbledhja ose shpërndarja e paligjshme e informacionit për jetën private të një personi, që përbën sekretin e tij personal ose familjar, pa pëlqimin e tij, ose shpërndarja e këtij informacioni në një fjalim publik, një vepër të shfaqur publikisht ose në media -

dënohet me gjobë në shumën deri në dyqind mijë rubla ose në shumën e pagave ose të ardhurave të tjera të personit të dënuar për një periudhë deri në tetëmbëdhjetë muaj ose me punë të detyrueshme për një periudhë prej njëqind. njëzet deri në njëqind e tetëdhjetë orë, ose me punë korrigjuese për një afat deri në një vit, ose me arrest për një afat deri në katër muaj, ose me burgim deri në dy vjet me heqje të së drejtës për të mbajtur poste të caktuara ose angazhohen në aktivitete të caktuara deri në tre vjet.

2. Të njëjtat veprime të kryera nga një person duke shfrytëzuar pozitën e tij zyrtare, -

dënohet me gjobë në shumën nga njëqind mijë deri në treqind mijë rubla, ose në shumën e pagave ose të ardhurave të tjera të personit të dënuar për një periudhë prej një deri në dy vjet, ose me heqje të së drejtës për të mbajtur pozicione të caktuara ose të angazhohen në aktivitete të caktuara për një periudhë prej dy deri në pesë vjet, ose me arrestim për një afat deri në gjashtë muaj, ose me burgim për një afat deri në katër vjet me heqje të së drejtës për të mbajtur poste të caktuara ose për t'u angazhuar në aktivitete të caktuara për një afat deri në pesë vjet.

Përshëndetje! Një miku im programues tha se nuk është aspak e nevojshme që dikush të hyjë në kompjuter. Ai këshilloi ta bëni këtë:

"1. Ju mund të kuptoni se çfarë po ndodh me të drejtat nëpërmjet të ndryshme compmgmt.msc (Start -> Run -> Compmgmt.msc) dhe skedarë të tjerë të ngjashëm nën administratorin

2. Duhet të shikoni regjistrat dhe politikat e grupit

3. Nëse metodat standarde të kërkimit nuk ndihmojnë, ne përdorim shërbimet komunale