شخص ما يتحكم في الكمبيوتر، ما يجب القيام به. كيف تتحقق مما إذا كان جهاز الكمبيوتر الخاص بك قد تم استخدامه؟ تحقق من تاريخ المتصفح الخاص بك

إنه أمر مزعج للغاية عندما يتمكن شخص ما من الوصول غير المصرح به إلى جهاز الكمبيوتر الخاص بك. إذا كنت تعتقد أن جهاز الكمبيوتر الخاص بك قد تم اختراقه، فافصله عن الإنترنت. ومن ثم البحث عن الثغرات التي استغلها المهاجم لاقتحام النظام وإصلاحها. ثم اتخذ خطوات لتجنب عمليات التطفل المماثلة في المستقبل.

خطوات

الجزء 1

منع الوصول غير المصرح به- يمكن للمهاجم الوصول عن بعد إلى جهاز الكمبيوتر، ولكن هذا غير مرجح. ولكن يمكن اتخاذ بعض التدابير لمنع محاولة التسلل نفسها.

-

ابحث عن علامات واضحة للوصول عن بعد.إذا تحرك المؤشر، فسيتم تشغيل البرامج وحذف الملفات دون مشاركتك، فهذا يعني أن شخصًا ما قد تمكن من الوصول إلى الكمبيوتر. في هذه الحالة، قم بإيقاف تشغيل الكمبيوتر وافصل كابل Ethernet.

- إذا وجدت برامج غير مألوفة أو انخفضت سرعة اتصالك بالإنترنت، فهذا لا يعني أن جهاز الكمبيوتر الخاص بك قد تم اختراقه.

- تقوم العديد من البرامج التي يتم تحديثها تلقائيًا بفتح النوافذ المنبثقة أثناء عملية التحديث.

-

افصل جهاز الكمبيوتر الخاص بك عن الإنترنت.قم بذلك إذا كنت تعتقد أن جهاز الكمبيوتر الخاص بك قد تم اختراقه. افصل جهاز الكمبيوتر الخاص بك ليس فقط عن الإنترنت، ولكن أيضًا عن الشبكة المحلية لمنع الوصول غير المصرح به إلى أجهزة الكمبيوتر الأخرى.

- قم بإيقاف تشغيل جهاز التوجيه اللاسلكي الخاص بك وافصل كابل Ethernet من جهاز الكمبيوتر الخاص بك.

-

قم بتشغيل مدير المهام أو مراقب النظام.باستخدام هذه الأدوات المساعدة، يمكنك تحديد العمليات النشطة.

- في نظام التشغيل Windows، اضغط على Ctrl + ⇧ التحول + الخروج.

- في نظام التشغيل Mac OS، افتح مجلد "التطبيقات - الأدوات المساعدة" وانقر فوق "مراقبة النظام".

-

في قائمة البرامج قيد التشغيل، ابحث عن برامج للوصول عن بعد.ابحث أيضًا في هذه القائمة عن أي برامج غير مألوفة أو مشبوهة. البرامج التالية هي برامج الوصول عن بعد الشائعة التي يتم تثبيتها دون علم المستخدم.

- VNC، RealVNC، TightVNC، UltraVNC، LogMeIn، GoToMyPC، وTeamViewer

- ابحث أيضًا عن البرامج غير المألوفة أو المشبوهة. إذا كنت لا تعرف الغرض من عملية نشطة معينة، فابحث عن معلومات عنها على الإنترنت.

-

يرجى ملاحظة أن حمل وحدة المعالجة المركزية مرتفع بشكل غير طبيعي.يتم عرضه في إدارة المهام أو في مراقب النظام. يعد الاستخدام العالي لوحدة المعالجة المركزية أمرًا طبيعيًا ولا يشير إلى اختراق الكمبيوتر، ولكن إذا حدث ذلك عندما لا يستخدم أحد الكمبيوتر، فمن المحتمل أن يكون هناك العديد من العمليات التي تعمل في الخلفية، وهو أمر مريب للغاية. ضع في اعتبارك أن الاستخدام العالي لوحدة المعالجة المركزية يحدث أثناء تحديثات النظام في الخلفية أو تنزيلات الملفات الكبيرة (التي نسيتها).

قم بفحص نظامك باستخدام برنامج مكافحة الفيروسات.تأكد من تثبيت برنامج مكافحة الفيروسات أو عدم إيقاف تشغيل Windows Defender. افتح برنامج مكافحة الفيروسات الخاص بك وقم بإجراء فحص لنظام التشغيل الخاص بك. سيستغرق الفحص الكامل حوالي ساعة.

- إذا لم يكن جهاز الكمبيوتر الخاص بك يحتوي على برنامج مكافحة فيروسات، فقم بتنزيله على جهاز كمبيوتر آخر وانسخه إلى جهاز الكمبيوتر الخاص بك باستخدام محرك أقراص USB. قم بتثبيت برنامج مكافحة الفيروسات وفحص النظام.

-

حذف الملفات التي عثر عليها برنامج مكافحة الفيروسات.إذا اكتشف برنامج مكافحة الفيروسات لديك برامج ضارة، فقم بإزالتها أو إرسالها إلى "العزل" (يعتمد هذا على برنامج مكافحة الفيروسات)؛ في هذه الحالة، لن تضر البرامج الموجودة بالكمبيوتر.

قم بتنزيل وتثبيت برنامج Malwarebytes Anti-Malware.هذا هو البرنامج الذي يكتشف ويبطل البرامج الضارة التي لم يعثر عليها برنامج مكافحة الفيروسات. يمكن تنزيل Malwarebytes Anti-Malware مجانًا من موقع Malwarebytes.org.

- نظرًا لأن جهاز الكمبيوتر الخاص بك مفصول عن الإنترنت، قم بتنزيل Malwarebytes Anti-Malware على جهاز كمبيوتر آخر وانسخه إلى جهاز الكمبيوتر الخاص بك باستخدام محرك أقراص USB.

-

قم بفحص نظامك باستخدام برنامج مكافحة البرامج الضارة.سيستغرق الفحص الكامل حوالي 30 دقيقة. قد يكتشف برنامج مكافحة البرامج الضارة وجود برنامج ضار يتحكم في جهاز الكمبيوتر الخاص بك.

إرسال البرامج الضارة المكتشفة إلى "الحجر الصحي".في هذه الحالة، لن تضر البرامج الموجودة بالكمبيوتر.

قم بتنزيل وتشغيل Malwarebytes Anti-Rootkit Beta.يمكن تنزيل هذا البرنامج مجانًا من موقع Malwarebytes.org/antirootkit/. يقوم Anti-Rootkit Beta باكتشاف وإزالة الجذور الخفية، وهي برامج ضارة تسمح للمهاجم بالحصول على موطئ قدم في النظام وإخفاء آثار الدخول. سيستغرق الفحص الكامل للنظام بعض الوقت.

مراقبة سلوك جهاز الكمبيوتر الخاص بك بعد إزالة البرامج الضارة.حتى إذا عثر برنامج مكافحة الفيروسات و/أو برنامج مكافحة البرامج الضارة لديك على برامج ضارة وقام بإزالتها، قم بمراقبة سلوك جهاز الكمبيوتر الخاص بك لتحديد ما إذا كانت هناك برامج ضارة مخفية.

تغيير كافة كلمات المرور.إذا تم اختراق جهاز الكمبيوتر الخاص بك، فمن المرجح أن المهاجم حصل على كلمات المرور الخاصة بك باستخدام برنامج Keylogger. في هذه الحالة، قم بتغيير كلمات المرور لحسابات مختلفة. لا تستخدم نفس كلمة المرور لحسابات متعددة.

تسجيل الخروج من كافة الحسابات.قم بذلك بعد تغيير كلمات المرور الخاصة بك. قم بتسجيل الخروج من حساباتك على جميع الأجهزة التي تستخدم هذه الحسابات عليها. وفي هذه الحالة، لن يتمكن المهاجم من استخدام كلمات المرور القديمة.

أعد تثبيت نظام التشغيل إذا لم تتمكن من منع الوصول غير المصرح به إلى جهاز الكمبيوتر الخاص بك.هذه هي الطريقة الوحيدة الموثوقة لمنع التطفل والتخلص من جميع الملفات الضارة. قبل إعادة تثبيت النظام، قم بإنشاء نسخة احتياطية من البيانات المهمة، حيث أنه أثناء عملية إعادة تثبيت النظام، سيتم حذف جميع المعلومات.

- عند إجراء نسخ احتياطي لبياناتك، قم بفحص كل ملف لأن هناك خطرًا من أن تؤدي الملفات القديمة إلى إصابة النظام المعاد تثبيته.

- تابع القراءة للحصول على مزيد من المعلومات حول كيفية إعادة تثبيت نظام التشغيل Windows أو Mac OS.

الجزء 2

منع الوصول غير المصرح به-

قم بإعداد التحديثات التلقائية لبرنامج مكافحة الفيروسات لديك.يكتشف برنامج مكافحة الفيروسات الحديث البرامج الضارة قبل أن تصل إلى جهاز الكمبيوتر الخاص بك. يأتي Windows مثبتًا مسبقًا مع Windows Defender، وهو برنامج مضاد فيروسات جيد يتم تشغيله وتحديثه في الخلفية. يمكنك أيضًا تنزيل مضاد فيروسات ممتاز ومجاني مثل BitDefender وAvast! أو متوسط. تذكر أنه يمكنك تثبيت برنامج واحد فقط لمكافحة الفيروسات على جهاز الكمبيوتر الخاص بك.

- اقرأ لمزيد من المعلومات حول كيفية تمكين Windows Defender.

- اقرأ لمزيد من المعلومات حول كيفية تثبيت برنامج مكافحة الفيروسات (سيؤدي هذا إلى إيقاف تشغيل Windows Defender تلقائيًا).

-

قم بإعداد جدار الحماية الخاص بك.ما لم تكن تمتلك الخادم أو تقوم بتشغيل برنامج الوصول عن بعد، فليست هناك حاجة لإبقاء المنافذ مفتوحة. تستخدم معظم البرامج التي تتطلب منافذ مفتوحة بروتوكول UPnP، مما يعني أن المنافذ يتم فتحها وإغلاقها حسب الحاجة. المنافذ المفتوحة باستمرار هي نقطة الضعف الرئيسية في النظام.

- اقرأ ثم تحقق مما إذا كانت جميع المنافذ مغلقة (إلا إذا كنت مالك الخادم).

-

كن حذرا مع مرفقات البريد الإلكتروني.إنها الطريقة الأكثر شيوعًا لنشر الفيروسات والبرامج الضارة. افتح مرفقات رسائل من أشخاص تعرفهم، وحتى ذلك الحين، من الأفضل الاتصال بالمرسل ومعرفة ما إذا كان قد أرسل أي مرفق. إذا أصيب جهاز الكمبيوتر الخاص بالمرسل، فسيتم إرسال البرامج الضارة دون علمه.

تعيين كلمات مرور قوية.يجب أن يكون لكل حساب أو برنامج محمي كلمة مرور فريدة وقوية. في هذه الحالة، لن يتمكن المهاجم من استخدام كلمة المرور لحساب واحد لاختراق حساب آخر. ابحث عن معلومات على الإنترنت حول كيفية استخدام مدير كلمات المرور.

-

لا تستخدم شبكات لاسلكية مجانية.هذه الشبكات غير آمنة لأنه ليس لديك طريقة لمعرفة ما إذا كان شخص ما يراقب حركة المرور الواردة والصادرة لديك. من خلال مراقبة حركة المرور، يمكن للمهاجم الوصول إلى المتصفح أو العمليات الأكثر أهمية. لحماية نظامك أثناء الاتصال بشبكة لاسلكية مجانية، استخدم خدمة VPN التي تقوم بتشفير حركة المرور.

- يقرأ

ضع في اعتبارك أنه قد يتم تشغيل جهاز الكمبيوتر الخاص بك تلقائيًا لتثبيت التحديثات.يتم تحديث معظم الإصدارات الأحدث من أنظمة التشغيل تلقائيًا؛ كقاعدة عامة، يحدث هذا في الليل عندما لا يستخدم أحد الكمبيوتر. إذا تم تشغيل جهاز الكمبيوتر الخاص بك دون علمك (أي عندما لا تستخدمه)، فمن المرجح أن يتم تنشيطه من وضع السكون لتثبيت التحديثات.

مشكلة

واجهت مشكلة إدارة أجهزة الكمبيوتر المنزلية عن بعد لأول مرة في يناير 2011. ثم تمكنت من التخلص من هذا "المساعد" المزعج عن طريق إعادة تثبيت نظام التشغيل (Windows 7). ومع ذلك، الآن أصبح كل شيء أكثر برودة بكثير. يخبرني جهاز الكمبيوتر الخاص بي اليوم أنه ليس لدي حقوق الوصول لإدارته: (على سبيل المثال، اعتبارًا من اليوم، ردًا على محاولة تهيئة المسمار، يقول لي الكمبيوتر: "تم رفض الوصول: امتيازات غير كافية. يجب تشغيل هذه الأداة مع حقوق مرتفعة." علاوة على ذلك، فإنني أجرؤ بالتأكيد على القول بأنني أتخذ دائمًا جميع الاحتياطات المتعلقة بالتدابير الأمنية المعروفة، وهي: الإنترنت متصل من خلال جهاز توجيه يحتوي على كلمة مرور مرخصة وفقًا لجميع مخططات الأمان (الحد الأقصى لمستوى الحماية). تم أيضًا تكوين Kaspersky المرخص إلى الحد الأقصى (كلا الحسابين بكلمات مرور غير تافهة..)، ومع ذلك، لدي الآن إدارة كاملة عن بعد مرة أخرى.

السؤال: كيف يمكن العثور على هؤلاء "المساعدين"؟ كيف نعاقب بحيث يكون الأمر محبطًا في المستقبل؟ كيف تثبت أن هذا هو في الواقع انتهاك للخصوصية، جريمة جنائية؟

وفقط... ماذا تنصح؟

كاسبيرسكي لأمن الإنترنت (KIS 2012). في الواقع، هذا هو المكان الذي بدأت فيه التجربة التالية... عندما حاولت إزالة KIS2011 من أجل تثبيت KIS2012 (مرخص بالطبع)، قال جهاز الكمبيوتر الخاص بي إنه ليس لدي مثل هذه الحقوق :(

تحت المسؤول، رفض تشغيلي على الإطلاق، وقال إن خدمة "عميل سياسة المجموعة" تمنعني من تسجيل الدخول إلى النظام... ردًا على أسئلتي المزعجة للمزود، تم تلقي الإجابة بأنه لا يوجد شيء من النوع...

لا يمكن للمستخدم الذي ليس لديه حقوق المسؤول تثبيت التطبيقات التي تجري تغييرات على سجل النظام.

هناك أيضًا حقوق الوصول إلى المنطق والمجلدات والملفات. انظر إلى المساعدة المضمنة بشأن حقوق الوصول (يحق للمالك منح الحقوق لمستخدم أو لمجموعات مستخدمين).

لم يجيب المزود بالضبط على سؤالي: من هم هؤلاء المستخدمون لجهاز الكمبيوتر الخاص بي؟

لقد قمت بفحص مجموعة المستخدمين من خلال المساعدة المضمنة، ومن الواضح أن جهاز التحكم عن بعد موجود.

وأوضحت إيرينا، المبرمجة التي أخبرتها عن حالتك. أن السبعة ليس لها مسؤول مطلق: فالمسؤول له حقوقه الخاصة في كل إجراء. الحد الأقصى هو لمن قام بتثبيت البرنامج المرخص. نصيحة: خفض مستوى الحماية.

لا أعرف إذا كان سيساعد أم لا)

لقد قمت بتثبيت لينكس.

أعلم أنه من الناحية النظرية أنا الرئيسي في السبعة :)

ولكن نظرًا لحقيقة أنه يتم التحكم في أجهزة الكمبيوتر الخاصة بي عن بُعد، فقد استولى بعض الأشخاص على حقوقي لأنفسهم.

لذلك أتساءل: كيف أثبت ذلك؟ و أين؟ بحيث لا يحدث شيء مثل هذا مرة أخرى أبدًا.

حل

إيرينا، أنت بحاجة إلى استنتاج من متخصص من منظمة راسخة في هذا المجال مفاده أن إدارة الكمبيوتر عن بعد تجري.

إذا كان شخص ما يعرف عنوان IP الخاص بك أو اسم جهاز الكمبيوتر الخاص بك، فيمكنك بالطبع افتراض أنه تم اختراق كلمات المرور الخاصة بك.

المادة 272 من القانون الجنائي للاتحاد الروسي الوصول غير القانوني إلى معلومات الكمبيوتر:

1. الوصول غير القانوني إلى معلومات الكمبيوتر المحمية بموجب القانون، أي المعلومات الموجودة على وسائط الكمبيوتر، في جهاز كمبيوتر إلكتروني (كمبيوتر) أو نظام كمبيوتر أو شبكته، إذا كان هذا الفعل ينطوي على تدمير أو حظر أو تعديل أو نسخ المعلومات أو تعطيل تشغيل الكمبيوتر أو نظام أجهزة الكمبيوتر أو شبكاتها، -

يعاقب بغرامة قدرها مائتين إلى خمسمائة ضعف الحد الأدنى للأجر الشهري، أو بمبلغ الأجر أو الدخل الآخر للشخص المدان لمدة شهرين إلى خمسة أشهر، أو بالعمل الإصلاحي لمدة لمدة تتراوح بين ستة أشهر إلى سنة واحدة، أو بالسجن لمدة تصل إلى سنتين.

2. يعاقب بغرامة على نفس الفعل الذي ترتكبه مجموعة من الأشخاص عن طريق مؤامرة مسبقة أو من قبل مجموعة منظمة أو من قبل شخص يستخدم منصبه الرسمي، وكذلك الوصول إلى جهاز كمبيوتر أو نظام كمبيوتر أو شبكتهم. بمبلغ خمسمائة إلى ثمانمائة ضعف الحد الأدنى للأجور أو بمبلغ الأجور أو الدخل الآخر للشخص المدان لمدة خمسة إلى ثمانية أشهر، أو العمل الإصلاحي لمدة سنة إلى سنتين، أو الاعتقال لمدة لمدة تتراوح بين ثلاثة وستة أشهر، أو السجن لمدة تصل إلى خمس سنوات.

شكرًا جزيلاً!!!

لسوء الحظ، سيكون الأمر صعباً...ولكنني سأحاول.

هذا ما يفعله أكبر مقدمي خدمات Novosib. لقد صادفتها لأول مرة عبر Webstream من Sibirtelecom (آنذاك)... والآن أصبحت Novotelecom (المدينة الإلكترونية). على الرغم من أنهم كتبوا أنهم لا يفعلون ذلك، إلا أن كل سلوكهم (كيف تحدثوا معي دون الإجابة على أسئلة محددة) يشير إلى العكس.

لقد كنت فقط أواجه الرؤوس مع STK من أجل السرعة التي لم تكن موجودة. ودخلت إلى "مساحة البطاقة"... التي لا يتم تخزينها على جهاز الكمبيوتر المحلي! وبدأت تحقيقي المستقل، وكانت النتيجة تأكيد الادعاء.

كان ذلك على وجه التحديد لأن صديقي خسر أكثر من 100 ألف روبل. الترجمة عبر نقرة ألفا، لم أطرح هذه الشكوك جانبًا، لكنني قررت أن أصل بها إلى نهايتها المنطقية.

يستخدم أطفالي (ابنة تبلغ من العمر 23 عامًا ووالدتها) المحافظ الإلكترونية من أجهزة الكمبيوتر الخاصة بهم. ولكن لم يقم أحد أبدًا بإنشاء محافظ من أجهزة كمبيوتر أخرى (جهازي وجهاز زوجي). جميع أجهزة الكمبيوتر لدينا مستقلة (علاوة على ذلك، يحتوي كل جهاز كمبيوتر على نظام تشغيل Windows مختلف) في جهاز التوجيه، ولم أقم بدمجها عمدًا في شبكة داخلية حتى لا يُنسب إلي استخدام الرصيف :)

إيرينا، أوصيك أيضًا بالاهتمام بالمادة 137 من القانون الجنائي للاتحاد الروسي

انتهاك الخصوصية

1. جمع أو نشر معلومات حول الحياة الخاصة لشخص ما، تشكل سرًا شخصيًا أو عائليًا، دون موافقته، أو نشر هذه المعلومات بشكل غير قانوني في خطاب عام أو عمل معروض علنًا أو في وسائل الإعلام -

يعاقب بغرامة تصل إلى مائتي ألف روبل، أو بمبلغ الأجور أو الدخل الآخر للشخص المدان لمدة تصل إلى ثمانية عشر شهرا، أو العمل الإجباري لمدة مائة من عشرين إلى مائة وثمانين ساعة، أو بالعمل الإصلاحي لمدة تصل إلى سنة واحدة، أو بالاعتقال لمدة تصل إلى أربعة أشهر، أو السجن لمدة تصل إلى سنتين مع الحرمان من الحق في شغل مناصب معينة أو الانخراط في أنشطة معينة لمدة تصل إلى ثلاث سنوات.

2. نفس الأفعال التي يرتكبها شخص مستعملاً منصبه الرسمي، -

يعاقب بغرامة قدرها مائة ألف إلى ثلاثمائة ألف روبل، أو بمبلغ الأجور أو الدخل الآخر للشخص المدان لمدة سنة إلى سنتين، أو بالحرمان من الحق في الاحتفاظ وظائف معينة أو الانخراط في أنشطة معينة لمدة تتراوح بين سنتين وخمس سنوات، أو بالاعتقال لمدة تصل إلى ستة أشهر، أو السجن لمدة تصل إلى أربع سنوات مع الحرمان من الحق في شغل مناصب معينة أو المشاركة في بعض الأنشطة لمدة تصل إلى خمس سنوات.

مرحبًا! قال أحد أصدقائي المبرمجين إنه ليس من الضروري على الإطلاق أن يقوم شخص ما باقتحام جهاز الكمبيوتر. ونصح بفعل ذلك:

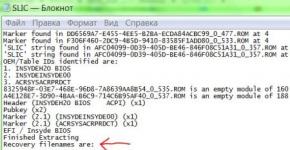

"1. يمكنك فهم ما يحدث للحقوق من خلال compmgmt.msc (ابدأ -> تشغيل -> Compmgmt.msc) وغيرها من الأدوات الإضافية المشابهة ضمن المشرف

2. أنت بحاجة إلى إلقاء نظرة على السجلات وسياسات المجموعة

3. إذا لم تساعد طرق البحث القياسية، فإننا نستخدم الأدوات المساعدة sysinternals.com: هناك الكثير منها لدرجة أنه سيكون كافيًا للتحقيق في أي نوع من الأسباب.

عادةً ما أستخدم ProcessMonitor وProcessExplorer"

إذا لم يساعد ذلك، فاكتب، سأحاول أن يشرح أحد المبرمجين بمزيد من التفاصيل)

لقد أثبتت هذه الحقيقة بالطرق المذكورة ؛)

علاوة على ذلك، لدى CIS أداة مساعدة لفحص النظام بالكامل. لقد كانت نتائج تقرير CIS (المحلي!) هي سبب شكواي إلى المزود، والتي لم أتلق أي رد عليها!

الفضول، كما نعلم، هو رذيلة إنسانية ثابتة. ولذلك، اليوم سوف نتحدث عن ذلك. لقد تم طرح نفس السؤال مرارًا وتكرارًا: كيف يمكنني معرفة ما إذا كان شخص ما يستخدم جهاز الكمبيوتر الخاص بي عندما لم أكن موجودًا؟ الأهم من ذلك كله، أن المستخدمين مهتمون بما إذا كان الكمبيوتر يحتوي على سجل يسجل تشغيل الكمبيوتر، بما في ذلك سجلات تشغيل الكمبيوتر أو الكمبيوتر المحمول. أعتقد أنه حتى لو لم تسأل نفسك هذا السؤال، فقد أصبحت مهتمًا أيضًا بكيفية التحقق مما إذا كان الكمبيوتر قد تم استخدامه في غيابك وما الذي تم فعله عليه بالضبط.

للإجابة على هذا السؤال بشكل نهائي، قررت أن أكتب مقالًا كاملاً حول هذا الموضوع. بمجرد تشغيل الكمبيوتر، يبدأ التسجيل في "السجل" وسيعرض جميع العمليات التي يتم تنفيذها على الكمبيوتر، ويتم تسجيل "سجل الأحداث". سيكون هناك تاريخ ووقت العمليات المنفذة. بالإضافة إلى ذلك، يتم الاحتفاظ بسجل لعمليات نظام التشغيل الجارية.

كيف تعرف إذا كان جهاز الكمبيوتر الخاص بك قيد التشغيل؟

لمعرفة ذلك، عليك فتح سجل الأحداث. للقيام بذلك، انتقل إلى "ابدأ" وأدخل عبارة "عارض الأحداث" في شريط البحث. افتح الملف الذي تم العثور عليه.

في النافذة التي تفتح، تحتاج إلى العثور على "سجل الفوز" في القائمة الموجودة على اليسارdows" ثم "النظام".

ستظهر لك قائمة بالأحداث، والتي ستكون على شكل جدول. ستجد فيه اسم الحدث، والوقت والتاريخ الذي وقع فيه هذا الحدث، كما يتم عرض رمز الحدث وفئته هنا أيضًا.

بالنظر إلى الجدول، سترى متى تم تشغيل الكمبيوتر ومتى تم إيقاف تشغيله. عندما درست الأحداث الأخيرة، أدركت أنه لم يكن أحد يستخدم الكمبيوتر في غيابي.

في الواقع، ستسمح لك هذه الطريقة البسيطة بفهم ما إذا كان جهاز الكمبيوتر الخاص بك قيد التشغيل بدونك أم لا. حسنًا، إذا استخدم شخص ما جهاز الكمبيوتر الخاص بك دون علمك، فإنني أوصي بتعيين كلمة مرور لحسابك، فمن المؤكد أنه لن يتمكن أحد من استخدام جهاز الكمبيوتر الخاص بك دون علمك. هذا كل شئ. شكرا لك على وجودك معنا!

يقتبس:

رومان، لا تنسخ وتلصق أفلام الرعب...

حسنًا، اعتقدت أن الجميع يعرفون بالفعل. إلى أولئك الذين لا يؤمنون بجوجل، على الأقل أنظروا إلى شركة أبسولوت سوفتوير وComputrace الخاصة بها.

سأشرح بإيجاز لأولئك الذين لديهم فهم ضعيف للغة الإنجليزية و/أو التفاصيل الفنية. لمكافحة فقدان/سرقة أجهزة الكمبيوتر المحمولة، التي أصبح مدى الضرر الناجم عنها في السنوات الأخيرة أكبر بعدة مرات من تكلفة توفير الأمن، تم التوقيع على اتفاقية بين الشركات المصنعة لأجهزة الكمبيوتر وكتاب السيرة الذاتية والسلطات المسؤولة عن الأمن في البداية التثبيت المسبق للأنظمة الجديدة في BIOS الخاص بجزء العميل من كمبيوتر نظام التحكم عن بعد. الوحدة المثبتة مجانية للشركات/مؤلفي السيرة الذاتية/المشترين، ولكن بدون التنشيط، سيتمكن المالك من استخدام إمكانياتها. للقيام بذلك (التنشيط)، سيحتاج إلى دفع مبلغ معين للشركة التي طورت الوحدة (أحدها هو Computrace المذكور). وبعد ذلك، في حالة فقدان جهاز الكمبيوتر، يمكن للمالك استخدام أداة مساعدة من الشركة للوصول إلى جهاز الكمبيوتر الخاص به بمجرد اتصاله بالشبكة. إذا كنت ترغب في ذلك، يمكنك إما تدمير البيانات أو تشفيرها قبل إعادة الكمبيوتر. وبفضل نفس الاتفاقيات الواسعة مع وكالات الاستخبارات، فإن تحديد موقع جهاز الكمبيوتر ليس بالأمر الصعب بشكل خاص. أولئك الذين ما زالوا غير مصدقين يمكنهم قراءة قوائم أسعار هذه الشركات، حيث يوجد أحد البنود - دفع غرامة في حالة عدم إعادة الكمبيوتر المحمول خلال 48 ساعة من لحظة ظهور الكمبيوتر المحمول على الشبكة ( يختلف وقت الغرامة ومبلغها، ولكن هذا هو الحال تقريبًا - بضعة أيام وحوالي 1000 دولار لكل كمبيوتر محمول).

تختلف مبادئ التشغيل اعتمادًا على شركة التطوير. في أبسط الحالات، يكون هذا مخفيًا بعناية على غرار برامج التجسس لنظام التشغيل Windows (مخفي بدرجة كافية بحيث لا تحاول برامج مكافحة الفيروسات المعروفة قتله - والذي، بالمناسبة، يحتاج إلى التحديث باستمرار، لأنه مع الإصدارات الجديدة تبدأ برامج مكافحة الفيروسات في الحظر أفعالهم). مثل هذه الأشياء غير مكلفة، ولكن يمكن تحييدها بسهولة عن طريق إعادة تثبيت Windows البدائية. بالإضافة إلى ذلك، من الواضح أنها غير قابلة للتشغيل حسب التعريف في نظام التشغيل Linux/MAC.

في حالة الأنظمة المتقدمة، كل شيء أكثر تعقيدا. توجد الوحدة في BIOS نفسه (وليس في Windows المثبت مسبقًا) وبالتالي فإن تنسيق/إعادة ترتيب Windows، حتى على محرك أقراص ثابت مختلف فعليًا، لا يضر بها. علاوة على ذلك، فإن الإصدارات الأكثر تقدمًا التي تعمل عبر SMM لا تعتمد على نوع نظام التشغيل وستعمل بشكل جيد على قدم المساواة في نظامي التشغيل Linux وMAC OS.

بالإضافة إلى ذلك، تتيح لك الأنظمة الحديثة المجهزة ليس بـ BIOS، ولكن بـ EFI، التحكم حتى في جهاز الكمبيوتر الذي يتم إيقاف تشغيله عندما يكون متصلاً فعليًا بالشبكة العالمية (أي أنه لا تتم إزالة موصل LAN من الكمبيوتر المحمول ويوجد اتصال مادي بالإنترنت). أولئك الذين سقطت فكهم بعد قراءة هذه الجملة - نلتقطهم من على الطاولة، وأولئك الذين اقتحموا ابتسامة شريرة - نطفو فجأة ونذهب إلى الموقع السري intel.com، حيث نقرأ ونفهم جوهر تقنية IPAT الخاصة بهم (تقنية إدارة منصة إنتل). بالنسبة لأولئك الذين هم كسالى جدًا في القراءة أو ليس واضحًا جدًا، سأقول بإيجاز: ليس حتى بين السطور بالكامل، ولكن بشكل متزايد بالأبيض والأسود، تم تأكيد ما ورد أعلاه للتو. في الواقع، يعد الترويج لشركة Intel لـ "الميزة" المعروفة ولكن غير المفهومة في شكل EFI كبديل لـ BIOS هو الشرط الرئيسي لبيعها لهذه التكنولوجيا، وهي مريحة بكل معنى الكلمة.

باختصار، لهذا السبب لم يتضمن عنوان هذا المقال سؤال “هل يمكن أن يحدث هذا أم لا”. لقد تجاوزنا هذه المرحلة، لقد مرت فترة طويلة. السؤال الوحيد هو - من؟

ملاحظة. هل يمكن تحويله إلى استطلاع؟ "من يتحكم في جهاز الكمبيوتر الخاص بك؟" خيارات:

- وكالة الأمن القومي

- يويبجشنواك

- لم أفهم جيدًا، ولهذا اعتقدت أنني وزوجتي. على الرغم من عدم وجود أطفال وجيران. في بعض الأحيان يكون هناك متسلل شرير يحمل لقبًا غريبًا Odmin، ونمنحه المال مقابل الإنترنت.

- أنا محمي - ليس لدي جهاز كمبيوتر. (هذه نكتة جيدة حقا)

- كائنات فضائية.

p.s.p.s. لا بد لي من إحباط الوطنيين من ناحية - فجهاز الأمن الفيدرالي الروسي ووكالة المخابرات المركزية الحكومية البيلاروسية ليس لديهما مثل هذه الأدوات. ومن ناحية أخرى، يسعدني أن أسمع أن الاضطهاد الضريبي بهذه الطريقة (على الأقل في الوقت الحالي، ولكن لا أعتقد ذلك قريبا) لا يشكل تهديدا بعد. لهذا السبب يخترقون زملائهم في موسيقى البوب...

مشكلة

واجهت مشكلة إدارة أجهزة الكمبيوتر المنزلية عن بعد لأول مرة في يناير 2011. ثم تمكنت من التخلص من هذا "المساعد" المزعج عن طريق إعادة تثبيت نظام التشغيل (Windows 7). ومع ذلك، الآن أصبح كل شيء أكثر برودة بكثير. يخبرني جهاز الكمبيوتر الخاص بي اليوم أنه ليس لدي حقوق الوصول لإدارته 🙁 على سبيل المثال، من اليوم، ردًا على محاولة تهيئة المسمار، يقول لي الكمبيوتر: "تم رفض الوصول: امتيازات غير كافية يجب تشغيل هذه الأداة حقوق مرتفعة" علاوة على ذلك، قمت بتسجيل الدخول كمسؤول. أجرؤ بالتأكيد على القول بأنني أتخذ دائمًا جميع الاحتياطات المتعلقة بتدابير السلامة المعروفة! وهي: يتم الاتصال بالإنترنت من خلال جهاز توجيه له كلمة مرور؛ تم تكوين السبعة المرخصة لجميع أنظمة الحماية (الحد الأقصى لمستوى الحماية)؛ تم أيضًا تكوين Kaspersky المرخص إلى الحد الأقصى. في جميع البرامج، قمت دائمًا بإيقاف تشغيل كافة التحديثات، والوصول بشكل عام إلى الإنترنت؛ أنا لا أستخدم حساب المسؤول؛ أعمل دائمًا تحت مستخدم (الحساب الثاني)؛ كلا الحسابين بكلمات مرور غير تافهة... ومع ذلك، لدي الآن إدارة كاملة عن بعد.

السؤال: كيف يمكن العثور على هؤلاء "المساعدين"؟ كيف نعاقب بحيث يكون الأمر محبطًا في المستقبل؟ كيف تثبت أن هذا هو في الواقع انتهاك للخصوصية، جريمة جنائية؟

وفقط... ماذا تنصح؟

كاسبيرسكي لأمن الإنترنت (KIS 2012). في الواقع، هذا هو المكان الذي بدأت فيه التجربة التالية... عندما حاولت إزالة KIS2011 من أجل تثبيت KIS2012 (مرخص بالطبع)، قال جهاز الكمبيوتر الخاص بي إنه ليس لدي مثل هذه الحقوق :)

تحت المسؤول، رفض أن يبدأني على الإطلاق، وقال إن خدمة "عميل سياسة المجموعة" تمنعني من تسجيل الدخول... ردًا على أسئلتي المزعجة للمزود، تم تلقي الإجابة بأنه لا يوجد شيء من هذا القبيل. ..

لا يمكن للمستخدم الذي ليس لديه حقوق المسؤول تثبيت التطبيقات التي تجري تغييرات على سجل النظام.

هناك أيضًا حقوق الوصول إلى المنطق والمجلدات والملفات. انظر إلى المساعدة المضمنة بشأن حقوق الوصول (يحق للمالك منح الحقوق لمستخدم أو لمجموعات مستخدمين).

لم يجيب المزود بالضبط على سؤالي: من هم هؤلاء المستخدمون لجهاز الكمبيوتر الخاص بي؟

لقد قمت بفحص مجموعة المستخدمين من خلال المساعدة المضمنة، ومن الواضح أن جهاز التحكم عن بعد موجود.

وأوضحت إيرينا، المبرمجة التي أخبرتها عن حالتك. أن السبعة ليس لها مسؤول مطلق: فالمسؤول له حقوقه الخاصة في كل إجراء. الحد الأقصى هو لمن قام بتثبيت البرنامج المرخص. نصيحة: خفض مستوى الحماية.

لا أعرف إذا كان سيساعد أم لا)

لقد قمت بتثبيت لينكس.

أعلم أنه من الناحية النظرية أنا الرئيسي في السبعة :)

ولكن نظرًا لحقيقة أنه يتم التحكم في أجهزة الكمبيوتر الخاصة بي عن بُعد، فقد استولى بعض الأشخاص على حقوقي لأنفسهم.

لذلك أتساءل: كيف أثبت ذلك؟ و أين؟ بحيث لا يحدث شيء مثل هذا مرة أخرى أبدًا.

حل

إيرينا، أنت بحاجة إلى استنتاج من متخصص من منظمة راسخة في هذا المجال مفاده أن إدارة الكمبيوتر عن بعد تجري.

إذا كان شخص ما يعرف عنوان IP الخاص بك أو اسم جهاز الكمبيوتر الخاص بك، فيمكنك بالطبع افتراض أنه تم اختراق كلمات المرور الخاصة بك.

المادة 272 من القانون الجنائي للاتحاد الروسي الوصول غير القانوني إلى معلومات الكمبيوتر:

1. الوصول غير القانوني إلى معلومات الكمبيوتر المحمية بموجب القانون، أي المعلومات الموجودة على وسائط الكمبيوتر، في جهاز كمبيوتر إلكتروني (كمبيوتر) أو نظام كمبيوتر أو شبكته، إذا كان هذا الفعل ينطوي على تدمير أو حظر أو تعديل أو نسخ المعلومات أو تعطيل تشغيل الكمبيوتر أو نظام أجهزة الكمبيوتر أو شبكاتها، -

يعاقب بغرامة قدرها مائتين إلى خمسمائة ضعف الحد الأدنى للأجر الشهري، أو بمبلغ الأجر أو الدخل الآخر للشخص المدان لمدة شهرين إلى خمسة أشهر، أو بالعمل الإصلاحي لمدة لمدة تتراوح بين ستة أشهر إلى سنة واحدة، أو بالسجن لمدة تصل إلى سنتين.

2. يعاقب بغرامة على نفس الفعل الذي ترتكبه مجموعة من الأشخاص عن طريق مؤامرة مسبقة أو من قبل مجموعة منظمة أو من قبل شخص يستخدم منصبه الرسمي، وكذلك الوصول إلى جهاز كمبيوتر أو نظام كمبيوتر أو شبكتهم. بمبلغ خمسمائة إلى ثمانمائة ضعف الحد الأدنى للأجور أو بمبلغ الأجور أو الدخل الآخر للشخص المدان لمدة خمسة إلى ثمانية أشهر، أو العمل الإصلاحي لمدة سنة إلى سنتين، أو الاعتقال لمدة لمدة تتراوح بين ثلاثة وستة أشهر، أو السجن لمدة تصل إلى خمس سنوات.

شكرًا جزيلاً!!!

لسوء الحظ، سيكون الأمر صعباً...ولكنني سأحاول.

... أكبر مقدمي خدمة Novosib يقومون بذلك. لقد صادفتها لأول مرة عبر Webstream من Sibirtelecom (آنذاك)... والآن أصبحت Novotelecom (المدينة الإلكترونية). على الرغم من أنهم كتبوا أنهم لا يفعلون ذلك، إلا أن كل سلوكهم (كيف تحدثوا معي دون الإجابة على أسئلة محددة) يشير إلى العكس.

لقد كنت فقط أواجه الرؤوس مع STK من أجل السرعة التي لم تكن موجودة. ودخلت إلى "مساحة البطاقة"... التي لا يتم تخزينها على جهاز الكمبيوتر المحلي! وبدأت تحقيقي المستقل، وكانت النتيجة تأكيد الادعاء.

كان ذلك على وجه التحديد لأن صديقي خسر أكثر من 100 ألف روبل. الترجمة عبر نقرة ألفا، لم أطرح هذه الشكوك جانبًا، لكنني قررت أن أصل بها إلى نهايتها المنطقية.

يستخدم أطفالي (ابنة تبلغ من العمر 23 عامًا ووالدتها) المحافظ الإلكترونية من أجهزة الكمبيوتر الخاصة بهم. ولكن لم يقم أحد أبدًا بإنشاء محافظ من أجهزة كمبيوتر أخرى (جهازي وجهاز زوجي). جميع أجهزة الكمبيوتر لدينا مستقلة (علاوة على ذلك، يحتوي كل جهاز كمبيوتر على نظام تشغيل Windows مختلف) في جهاز التوجيه، ولم أقم بدمجها عمدًا في شبكة داخلية حتى لا يُنسب إلي استخدام الرصيف :)

إيرينا، أوصيك أيضًا بالاهتمام بالمادة 137 من القانون الجنائي للاتحاد الروسي

انتهاك الخصوصية

1. جمع أو نشر معلومات حول الحياة الخاصة لشخص ما، تشكل سرًا شخصيًا أو عائليًا، دون موافقته، أو نشر هذه المعلومات بشكل غير قانوني في خطاب عام أو عمل معروض علنًا أو في وسائل الإعلام -

يعاقب بغرامة تصل إلى مائتي ألف روبل، أو بمبلغ الأجور أو الدخل الآخر للشخص المدان لمدة تصل إلى ثمانية عشر شهرا، أو العمل الإجباري لمدة مائة من عشرين إلى مائة وثمانين ساعة، أو بالعمل الإصلاحي لمدة تصل إلى سنة واحدة، أو بالاعتقال لمدة تصل إلى أربعة أشهر، أو السجن لمدة تصل إلى سنتين مع الحرمان من الحق في شغل مناصب معينة أو الانخراط في أنشطة معينة لمدة تصل إلى ثلاث سنوات.

2. نفس الأفعال التي يرتكبها شخص مستعملاً منصبه الرسمي، -

يعاقب بغرامة قدرها مائة ألف إلى ثلاثمائة ألف روبل، أو بمبلغ الأجور أو الدخل الآخر للشخص المدان لمدة سنة إلى سنتين، أو بالحرمان من الحق في الاحتفاظ وظائف معينة أو الانخراط في أنشطة معينة لمدة تتراوح بين سنتين وخمس سنوات، أو بالاعتقال لمدة تصل إلى ستة أشهر، أو السجن لمدة تصل إلى أربع سنوات مع الحرمان من الحق في شغل مناصب معينة أو المشاركة في بعض الأنشطة لمدة تصل إلى خمس سنوات.

مرحبًا! قال أحد أصدقائي المبرمجين إنه ليس من الضروري على الإطلاق أن يقوم شخص ما باقتحام جهاز الكمبيوتر. ونصح بفعل ذلك:

"1. يمكنك فهم ما يحدث للحقوق من خلال compmgmt.msc (ابدأ -> تشغيل -> Compmgmt.msc) وغيرها من الأدوات الإضافية المشابهة ضمن المشرف

2. أنت بحاجة إلى إلقاء نظرة على السجلات وسياسات المجموعة

3. إذا لم تساعد طرق البحث القياسية، فإننا نستخدم الأدوات المساعدة