Протокол TLS в Internet Explorer. Убедитесь что протоколы ssl и tls включены Пустая страница при входе в Портал через защищённое соединение

На сегодняшний день множество людей и организаций пользуются услугами интернет-банкинга. Банки периодически проводят аудиты безопасности своих систем, выпускают инструкции и рекомендации по безопасной работе с интернет-банком, но при этом пользователи не всегда знают – хорошо ли защищено соединение с интернет-банком, которым они привыкли пользоваться.

В этой статье мы оценим защищенность подключений к онлайн-сервисам ТОП-50 российских банков (по активам) .

Безопасность подключения пользователей к интернет-банкам обеспечивается использованием протоколов SSL/TLS. На текущий момент известны «громкие» уязвимости SSL/TLS, которым даже были даны имена и/или логотипы (Beast, Poodle, Heartbleed, Freak, Logjam). Известные уязвимости SSL/TLS в том числе позволяют расшифровывать сессии, перехватывать и подменять данные, передаваемые между пользователем и сервером, что в силу очевидных причин упускается из внимания большинством пользователей.

Зачастую проблема заключается в использовании устаревших и слабых при текущем уровне вычислительных мощностей криптоалгоритмов, а где-то наличием неустраненных уязвимостей используемого ПО. Все это ставит под угрозу безопасность платежей, совершаемых пользователями в интернет-банках.

Уровень защищенности SSL/TLS российских банков

Для оценки уровня защищенности конфигурации SSL/TLS на серверах можно использовать бесплатный инструмент «SSL Server Test» от Qualys SSL Labs. С помощью данного инструмента независимый исследователь Трой Хант сделал свод по соответствующему уровню защищенности австралийских банков .В комментариях к статье Троя можно увидеть ссылки на аналогичные таблицы для разных стран: Литва , Дания , Голландия , Голландия-2 , Чехия , Великобритания .

Мной была подготовлена аналогичная таблица (от 22.05.15) для ТОП-50 банков РФ.

В целом ситуация далека от идеала. Среди банков первой десятки четыре оценки «F» и по сравнению с другими странами это плохой показатель.

За исключением Logjam, с момента обнаружения указанных уязвимостей и проблем протоколов/криптоалгоритмов прошло довольно много времени, что как минимум свидетельствует об отсутствии со стороны многих банков периодического контроля защищенности своих веб-ресурсов, либо проведения соответствующих компенсирующих мероприятий.

Каждому веб-ресурсу присвоена оценка «SSL Server Test» со шкалой от A до F . Плюс и зеленый цвет означают отсутствие соответствующей уязвимости/проблемы. Минус и красный цвет свидетельствуют об обратном. Некоторые веб-ресурсы проверить не удалось по причинам, указанным в таблице.

Основные выводы

- Некоторые банки по-прежнему используют небезопасные параметры обмена ключами Diffie-Hellman с длиной ключа 512 и 768 бит, что автоматически снизило их общую оценку до «F» (такой случай встречается и в первой десятке). Уязвимые ресурсы отмечены минусами в столбце «DH».

- Часть банков уязвима к FREAK-атакам , что снизило их общую оценку до «F». С помощью данной уязвимости злоумышленники могут форсировать использование клиентским браузером слабой криптографии из «экспортного» набора шифров RSA. Уязвимые к атаке ресурсы отмечены минусами в столбце «Freak».

- Немалая часть веб-ресурсов имеет уязвимость POODLE , что снизило их общую оценку до «F». С помощью данной уязвимости злоумышленники могут получить доступ к зашифрованной информации, передаваемой между клиентом и сервером. В основном, это уязвимости небезопасного протокола SSL3 и они могут быть устранены путем отключения протокола SSL3 на веб-серверах. В двух случаях уязвимым к POODLE протоколом является TLS и для устранения уязвимости требуется установка патча. Уязвимые к атаке ресурсы отмечены минусами в столбце «POODLE».

- Несколько банков по-прежнему используют небезопасный протокол SSL2, что снизило их общую оценку до «F». Протокол SSL2 использует небезопасную криптографическую хеш-функцию MD5 и слабые шифры. Возможны MITM-атаки из-за отсутствия SSL-подтверждения. Кроме того, SSL2 также использует флаг TCP FIN для закрытия сеанса, который можно подделать, из-за чего пользователь не будет знать, завершена ли передача данных. Ресурсы с поддержкой протокола SSL2 отмечены минусами в столбце «SSL2».

- Значительная часть веб-ресурсов имеет уязвимость Logjam , которая была обнаружена совсем недавно. Наличие уязвимости снизило общую оценку до «B». Как и уязвимость FREAK, Logjam позволяет злоумышленнику форсировать использование клиентским браузером слабой криптографии DH с 512-битными ключами. Уязвимые к атаке ресурсы отмечены минусами в столбце «Logjam».

- Значительная часть банков по-прежнему используют устаревший и небезопасный протокол SSL3, что снизило их общую оценку до «B». Ресурсы с поддержкой протокола SSL3 отмечены минусами в столбце «SSL3».

- Некоторые веб-ресурсы не поддерживают последнюю и наиболее безопасную версию протокола TLS 1.2, что снизило их общую оценку до «B». Ресурсы, не поддерживающие протокол TLS 1.2, отмечены минусами в столбце «TLS1.2».

- Большинство банков по-прежнему используют шифры RC4, что снизило их общую оценку до «B». Уязвимость RC4 связана с недостаточной случайностью потока битов, которым скремблируется сообщение, что позволяет расшифровать перехваченные данные. Ресурсы с поддержкой шифра RC4 отмечены минусами в столбце «RC4».

- Подавляющее большинство банков по-прежнему используют алгоритм хеширования SHA-1, который считается слабым и небезопасным. Уже сейчас веб-браузеры присваивают различные статусы соединениям с SHA-1 («безопасно, но с ошибкам», «небезопасно», «недоверенное»). Игнорируя происходящий в текущий момент отказ от SHA-1, банки приучают своих пользователей не обращать внимания на подобные статусы и сообщения браузера. Использование SHA-1 практически не влияло на общую оценку и отмечено минусами в столбце «SHA-1».

- В подавляющем числе банков не реализована или реализована частично настройка безопасности протоколов согласования ключа - Forward Secrecy . При использовании Forward Secrecy сессионные ключи не будут скомпрометированы при компрометации закрытого ключа. Ресурсы, не использующие Forward Secrecy для большинства современных браузеров, отмечены минусами в столбце «FS».

- Стоит отметить, что уязвимость Heartbleed к счастью не обнаружена ни на одном из протестированных веб-ресурсов.

- Отключить поддержку небезопасных протоколов SSL2, SSL3.

- Включить поддержку наиболее совершенного протокола TLS 1.2.

- Отказаться от использования сертификатов SHA-1.

- Отказаться от использования шифра RC4.

- Настроить Forward Secrecy и убедиться, что функция работает для большинства современных браузеров.

- Устранить уязвимость Poodle путем отключения протокола SSL3, или путем установки патча при уязвимости протокола TLS.

- Устранить уязвимость Freak путем отключения поддержки экспорта наборов шифров.

- Устранить уязвимость Logjam путем отключения поддержки экспорта наборов шифров и генерации уникальной 2048-битной группы Diffie-Hellman.

Системные SSL/TLS обладает инфраструктурой поддержки нескольких протоколов.

Системные SSL/TLS поддерживает следующие протоколы:

- Transport Layer Security версии 1.2 (TLSv1.2)

- Transport Layer Security версии 1.1 (TLSv1.1)

- Transport Layer Security версии 1.0 (TLSv1.0)

- SSLv2 не может использоваться, если TLSv1.2 включен в системе в системном значении QSSLPCL .

ОСТОРОЖНО:

IBM настоятельно рекомендует запускать сервер IBM только с отключенными следующими сетевыми протоколами. С помощью опций настройки IBM для включения результатов слабых протоколов, можно разрешить серверу IBM i использование слабых протоколов. Такая настройка потенциально может нарушить сетевую защиту и подвергнуть риску сервер IBM i. КОМПАНИЯ IBM НЕ НЕСЕТ ОТВЕТСТВЕННОСТЬ ЗА УЩЕРБ ИЛИ УБЫТКИ, ВКЛЮЧАЯ ПОТЕРЮ ДАННЫХ, КОТОРЫЕ МОГУТ ВОЗНИКНУТЬ ВСЛЕДСТВИЕ ИСПОЛЬЗОВАНИЯ УКАЗАННЫХ СЕТЕВЫХ ПРОТОКОЛОВ.

Слабые протоколы (по состоянию на апрель 2016 г.):

- Secure Sockets Layer версии 3.0 (SSLv3)

- Secure Sockets Layer версии 2.0 (SSLv2)

Включенные протоколы

Параметр системного значения QSSLPCL определяет конкретные протоколы, включенные в системе. Приложения согласуют защищенные сеансы только с теми протоколами, которые перечислены в QSSLPCL . Например, для того чтобы ограничить реализацию Системные SSL/TLS использованием только TLSv1.2 и не разрешать применение более старых версий протоколов, необходимо задать для команды QSSLPCL возможность содержать только *TLSV1.2 .

Специальное значение QSSLPCL *OPSYS позволяет операционной системе изменять протоколы, включенные в системе на границе выпуска.Значение QSSLPCL остается прежним после обновления системы до нового выпуска операционной системы. Если значением QSSLPCL не является *OPSYS , тогда после перехода системы к новому выпуску администратор должен вручную добавить более новые версии протоколов в QSSLPCL .

| Выпуск IBM i | определение QSSLPCL *OPSYS |

|---|---|

| i 6.1 | *TLSV1 , *SSLV3 |

| i 7.1 | *TLSV1 , *SSLV3 |

| i 7.2 | |

| i 7.3 | *TLSV1.2 , *TLSV1.1 , *TLSV1 |

Протоколы по умолчанию

Если приложение не указывает, какие протоколы нужно включить, Системные SSL/TLS использует протоколы по умолчанию. Такой подход используется для того, чтобы поддержка новых TLS не требовала изменений кода приложения. Для приложений, явно указывающих протоколы, которые необходимо включить, настройка протоколов по умолчанию не имеет смысла.

Протоколы по умолчанию в системе пересекаются с включенными протоколами из QSSLPCL и допустимыми протоколами по умолчанию. Список допустимых протоколов по умолчанию настраивается с помощью команды расширенного анализа из Системного инструментария (SST) SSLCONFIG .

Для того чтобы определить текущее значение списка допустимых протоколов по умолчанию и списка протоколов по умолчанию в системе, воспользуйтесь командой SSLCONFIG с опцией –display .

Администратор может изменить настройки протоколов по умолчанию только в том случае, если никакие другие параметры настройки не позволяют приложению успешно взаимодействовать с равноправными узлами. Более старый протокол предпочтительно включать только для тех приложений, которым он требуется. При наличии "определения приложения" включение происходит с помощью Диспетчера цифровых сертификатов (DCM).

Предупреждение: Добавление более старой версии протокола к списку по умолчанию приведет к тому, что все приложения, использующие список по умолчанию, будут подвергать риску систему защиты. Загрузка PTF защиты группы может повлечь удаление протокола из списка протоколов по умолчанию. Подпишитесь на Бюллетень по защите, чтобы получать уведомления, когда действия по снижению угрозы защите будет включать этот тип изменений. Если администратор вернет допустимый протокол, который был удален PTF защиты, система запомнит это изменение и не будет снова удалять этот протокол после применения следующего PTF защиты.

Для того чтобы изменить протоколы по умолчанию в системе, воспользуйтесь опцией eligibleDefaultProtocols команды SSLCONFIG , чтобы изменить значение. SSLCONFIG с опцией -h покажет панель справки, в которой описано, как задать список протоколов. Только версии протоколов, приведенные в тексте справки, могут быть добавлены в список.

При переходе на какой-либо государственный или служебный портал (например, «ЕИС») пользователь может внезапно столкнуться с ошибкой «Не удается безопасно подключиться к этой странице. Возможно, на сайте используются устаревшие или ненадежные параметры безопасности протокола TLS». Данная проблема имеет довольно распространённый характер, и фиксируется на протяжении нескольких лет у различных категорий пользователей. Давайте разберёмся с сутью данной ошибки, и вариантами её решения.

Как известно, безопасность подключения пользователей к сетевым ресурсам обеспечивается за счёт использования SSL/TSL – криптографических протоколов, ответственных за защищённую передачу данных в сети Интернет. Они используют симметричное и ассиметричное шифрование, коды аутентичности сообщений и другие специальные возможности, позволяющие сохранять конфиденциальность вашего подключения, препятствуя расшифровке сессии со стороны третьих лиц.

Если при подключении к какому-либо сайту браузер определяет, что на ресурсе используются некорректные параметры протокола безопасности SSL/TSL, то пользователь получает указанное выше сообщение, а доступ к сайту может быть заблокирован.

Довольно часто ситуация с протоколом TLS возникает на браузере IE – популярном инструменте работы со специальными государственными порталами, связанными с различными формами отчётности. Работа с такими порталами требует обязательного наличия браузера Internet Explorer, и именно на нём рассматриваемая проблема возникает особенно часто.

Причины ошибки «Возможно, на сайте используются устаревшие или ненадежные параметры безопасности протокола TLS» могут быть следующими:

Как исправить дисфункцию: Используются ненадёжные параметры безопасности TLS

Решение возникшей проблемы может состоять в способах, описанных ниже. Но перед их описанием рекомендую просто перезагрузить ваш ПК – при всей тривиальности данный способ часто оказывается довольно эффективным.

Если же он не помог, тогда выполните следующее:

Заключение

Причиной ошибки «Возможно, на сайте используются устаревшие или ненадежные параметры безопасности протокола TLS» довольно часто является локальный антивирус ПК, по определённым причинам блокирующий доступ к нужному интернет-порталу. При возникновении проблемной ситуации рекомендуется первым делом отключить ваш антивирус, дабы убедиться, что он не вызывает рассматриваемую проблему. Если же ошибка продолжает повторяться, тогда рекомендую перейти к реализации других советов, описанных ниже, чтобы позволит решить проблему ненадёжных параметров безопасности протокола TSL на вашем ПК.

Пустая страница при входе в Портал через защищённое соединение

«КриптоПро» установлена, 443 порт открыт, но при попытке зайти через защищённое соединение (HTTPS) выдаётся белый экран (пустая страница).

Данная проблема связана с настройками безопасности сети Вашей компании. Для решения проблемы рекомендуем обратиться к Вашему администратору. Необходимо, чтобы он добавил в список разрешенных сайтов — , а также — во все исключения.

Защищённое соединение (HTTPS) перестало работать

Такое может произойти, если Вы используете демо версию КриптоПРО CSP. Рекомендуется сначала удалить установленные продукты через «Установку и удаление программ», перезагрузить компьютер, и затем запустить cspclean.exe . После завершения работы утилиты обязательно повторно перезагрузите компьютер.

После удаления, заново установите КриптоПРО CSP, воспользовавшись инструкцией по установке .

Ошибки при работе через браузер «MS Internet Explorer»

После Входа браузер выдаёт ошибку "Невозможно отобразить эту страницу"

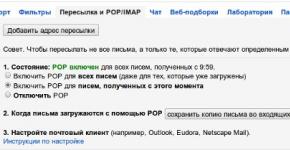

Такое может произойти, если в настройках браузера Internet Explorer отключены протоколы TLS 1.0, TLS 1.1 и TLS 1.2

Для включения необходимых протоколов нажмите на кнопку "Изменить параметры" (находится на странице "Невозможно отобразить страницу"). В списке параметров безопасноснорсти отметьте пункты: TLS 1.0 , Использовать TLS 1.1 , Использовать TLS 1.2 .

После сохранения изменений, перезапустите браузер Internet Explorer.

Ошибка в сертификате безопасности этого веб-узла

При попытке зайти на Портал через защищённое соединение (HTTPS) возникает предупреждение «Ошибка в сертификате безопасности этого веб-узла».

При работе с сайтом Информационного Портала ничто не угрожает безопасности Вашего компьютера, поэтому выберите «Продолжить открытие этого веб-узла (не рекомендуется)». Чтобы в дальнейшем это предупреждение не возникало, мы рекомендуем Вам выполнить установку сертификатов безопасности. Однако данная процедура необязательна и никак не отражается на работе с Информационным Порталом. Ссылки для скачивания сертификатов расположены в инструкции по установке сертификатов для Windows XP , для Windows 10 (7, Vista, 8) соответственно.

Все наши рассуждения строятся на том, что используется ОС Windows XP или более поздняя (Vista, 7 или 8), на которые установлены все надлежащие обновления и «заплатки». Теперь еще одно условие: мы говорим про последние на сегодняшний день версии браузеров, а не «сферического Огнелиса в вакууме».

Итак, настраиваем браузеры на использование актуальных версий протокола TLS и не использование его устаревших версий и SSL вообще. Во всяком случае, насколько это возможно в теории.

А теория нам говорит, что хотя Internet Explorer уже с версии 8 поддерживает TLS 1.1 и 1.2, под Windows XP и Vista мы его к этому никак не принудим. Кликаем: Сервис/Свойства обозревателя/Дополнительно и в разделе «Безопасность» находим: SSL 2.0, SSL 3.0, TLS 1.0... нашли еще что-то? Поздравляю, у вас будет TLS 1.1/1.2! Не нашли – у вас Windows XP или Vista, и в Редмонде вас считают отсталым.

Так вот, галочки со всех SSL – снимаем, на все имеющиеся TLS – ставим. Если доступен только TLS 1.0 – значит, так тому и быть, если более актуальные версии – лучше выбрать только их, а с TLS 1.0 снять галочку (и не удивляться потом, что часть сайтов не открываются по HTTPS). После чего жмем кнопки «Применить», «ОК».

С Opera проще – она устраивает нам настоящий банкет из разных версий протоколов: Инструменты/Общие настройки/Расширенные/Безопасность/Прото колы безопасности. Что мы видим? Весь набор, из которого оставляем галочки лишь на TLS 1.1 и TLS 1.2, после чего жмем кнопку «Подробнее» и там убираем галочки со всех строк, кроме тех, что начинаются с «256 bit AES» – они в самом конце. В начале списка есть строка «256 bit AES (Anonymous DH/SHA-256), с нее тоже снимаем галку. Жмем «ОК» и радуемся защищенности.

Впрочем, у Opera есть одно странное свойство: если включен TLS 1.0, то при необходимости установить защищенное соединение она сходу использует именно эту версию протокола, вне зависимости от поддержки сайтом более актуальных. Типа, зачем напрягаться – и так все прекрасно, все защищено. При включении только TLS 1.1 и 1.2, сначала будет попытка использования более совершенной версии, и только если она не поддерживается сайтом, браузер переключится на версию 1.1.

А вот сферический Огнелис Firefox нас совсем не порадует: Инструменты/Настройки/Дополнительно/Шифр ование: все, что мы можем – это отключить SSL, TLS доступен только в версии 1.0, делать нечего – его и оставляем с галочкой.

Впрочем, плохое познается в сравнении: Chrome и Safari вообще не содержат настроек, какой протокол шифрования использовать. Насколько известно, Safari не поддерживает TLS более актуальных версий, чем 1.0 в версиях под ОС Windows, а поскольку выпуск новых его версий под эту ОС прекращен, то и не будет.

Chrome, насколько известно, поддерживает TLS 1.1, но, как и в случае с Safari, отказаться от использования SSL мы не можем. Отключить в Chrome TLS 1.0 – тоже никак. А вот с реальным использованием TLS 1.1 – большой вопрос: его сначала включили, потом выключили из-за проблем в работе и, насколько можно судить, обратно пока не включили. То есть, поддержка как бы есть, но она как бы выключена, и включить ее обратно самому пользователю – никак. Та же история и с Firefox – поддержка TLS 1.1 в нем, на самом деле, есть, но пользователю она пока недоступна.

Резюме из вышеприведенного многобуквия. Чем вообще грозит использование устаревших версий протоколов шифрования? Тем, что кто-то посторонний влезет в ваше защищенное соединение с сайтом и получит доступ ко всей информации «туда» и «оттуда». В практическом аспекте – получит полный доступ к ящику электронной почты, аккаунту в системе клиент-банк и т.п.

Случайно влезть в чужое защищенное соединение вряд ли получится, мы говорим только о злонамеренных действиях. Если вероятность таких действий низка, или передаваемая через защищенное соединение информация не представляет особой ценности, то можно не заморачиваться и пользоваться браузерами, поддерживающими только TLS 1.0.

В противном случае – выбора нет: только Opera и только TLS 1.2 (TLS 1.1 – это лишь усовершенствование TLS 1.0, частично унаследовавшее его проблемы с безопасностью). Впрочем, наши любимые сайты могут и не поддерживать TLS 1.2:(