TLS protokols pārlūkprogrammā Internet Explorer. Pārliecinieties, vai ir iespējoti ssl un tls protokoli. Tukša lapa, piesakoties portālā, izmantojot drošu savienojumu

Mūsdienās internetbankas pakalpojumus izmanto daudzi cilvēki un organizācijas. Bankas periodiski veic savu sistēmu drošības auditus, izdod instrukcijas un ieteikumus drošam darbam ar internetbanku, taču lietotāji ne vienmēr zina, vai pieslēgtais internetbankai, ko viņi ir pieraduši izmantot, ir labi aizsargāts.

Šajā rakstā mēs novērtēsim savienojumu drošību ar Krievijas banku TOP-50 tiešsaistes pakalpojumiem (pēc aktīviem).

Lietotāju pieslēguma internetbankai drošība tiek nodrošināta, izmantojot SSL/TLS protokolus. Šobrīd ir zināmas “augsta profila” SSL/TLS ievainojamības, kurām pat ir doti nosaukumi un/vai logotipi (Beast, Poodle, Heartbleed, Freak, Logjam). Zināmās SSL/TLS ievainojamības, cita starpā, ļauj atšifrēt sesijas, pārtvert un aizstāt datus, kas tiek pārsūtīti starp lietotāju un serveri, ko acīmredzamu iemeslu dēļ lielākā daļa lietotāju neievēro.

Bieži vien problēma slēpjas novecojušu un vāju kriptogrāfijas algoritmu izmantošanā pašreizējā skaitļošanas jaudas līmenī un dažos gadījumos neatrisinātu izmantotās programmatūras ievainojamību klātbūtnē. Tas viss apdraud lietotāju veikto maksājumu drošību internetbankās.

Krievijas banku SSL/TLS drošības līmenis

Lai novērtētu SSL/TLS konfigurācijas drošības līmeni savos serveros, varat izmantot Qualys SSL Labs bezmaksas SSL servera pārbaudes rīku. Izmantojot šo rīku, neatkarīgais pētnieks Trojs Hants sastādīja Austrālijas banku atbilstošā drošības līmeņa kopsavilkumu.Trojas raksta komentāros var redzēt saites uz līdzīgām tabulām dažādām valstīm: Lietuva, Dānija, Holande, Holande-2, Čehija, Lielbritānija.

Es sagatavoju līdzīgu tabulu (22.05.15.) Krievijas Federācijas TOP-50 bankām.

Kopumā situācija ir tālu no ideālas. Starp bankām pirmajā desmitniekā ir četras “F” pakāpes, un salīdzinājumā ar citām valstīm tas ir slikts rādītājs.

Izņemot Logjam, kopš šo ievainojamību un protokolu/kripto algoritmu problēmu atklāšanas ir pagājis diezgan daudz laika, kas vismaz norāda uz to, ka daudzas bankas periodiski neuzrauga savu tīmekļa resursu drošību vai neveic atbilstošu kompensāciju. pasākumiem.

Katram tīmekļa resursam tiek piešķirts vērtējums “SSL servera pārbaude” skalā no A līdz F. Pluss un zaļš nozīmē, ka nav atbilstošas ievainojamības/problēmas. Mīnuss un sarkans norāda pretējo. Dažus tīmekļa resursus nevarēja pārbaudīt tabulā norādīto iemeslu dēļ.

Galvenie secinājumi

- Dažas bankas joprojām izmanto nedrošos Diffie-Hellman atslēgu apmaiņas parametrus ar atslēgu garumu 512 un 768 biti, kas automātiski samazināja to kopējo punktu skaitu līdz "F" (šis gadījums ir arī pirmajā desmitniekā). Neaizsargātie resursi ailē “DH” ir atzīmēti ar mīnusiem.

- Dažas bankas ir neaizsargātas pret FREAK uzbrukumiem, kas to kopējo reitingu samazināja līdz “F”. Izmantojot šo ievainojamību, uzbrucēji var piespiest klienta pārlūkprogrammu izmantot vāju kriptogrāfiju no “eksporta” RSA šifru komplekta. Resursi, kas ir neaizsargāti pret uzbrukumiem, kolonnā “Freak” ir atzīmēti ar mīnusiem.

- Ievērojamai daļai tīmekļa resursu ir POODLE ievainojamība, kas to kopējo vērtējumu samazināja līdz “F”. Izmantojot šo ievainojamību, uzbrucēji var piekļūt šifrētai informācijai, kas tiek pārraidīta starp klientu un serveri. Būtībā tās ir nedrošas SSL3 protokola ievainojamības, un tās var novērst, atspējojot SSL3 protokolu tīmekļa serveros. Divos gadījumos pret POODLE ievainojamais protokols ir TLS, un, lai novērstu ievainojamību, ir nepieciešams ielāps. Resursi, kas ir neaizsargāti pret uzbrukumiem, kolonnā “POODLE” ir atzīmēti ar mīnusiem.

- Vairākas bankas joprojām izmanto nedrošo SSL2 protokolu, kas ir samazinājis to kopējo vērtējumu līdz "F". SSL2 protokols izmanto nedrošu MD5 kriptogrāfijas jaucējfunkciju un vājus šifrus. MITM uzbrukumi ir iespējami SSL pārbaudes trūkuma dēļ. Turklāt SSL2 izmanto arī TCP FIN karogu, lai aizvērtu sesiju, ko var viltot, neļaujot lietotājam nezināt, vai datu pārsūtīšana ir pabeigta. Resursi, kas atbalsta SSL2 protokolu, kolonnā “SSL2” ir atzīmēti ar mīnusiem.

- Ievērojamai daļai tīmekļa resursu ir Logjam ievainojamība, kas tika atklāta pavisam nesen. Ievainojamības klātbūtne samazināja kopējo vērtējumu līdz "B". Tāpat kā FREAK ievainojamība, Logjam ļauj uzbrucējam piespiest klienta pārlūkprogrammu izmantot vāju DH kriptogrāfiju ar 512 bitu atslēgām. Resursi, kas ir neaizsargāti pret uzbrukumiem, kolonnā “Logjam” ir atzīmēti ar mīnusiem.

- Ievērojama daļa banku joprojām izmanto novecojušo un nedrošo SSL3 protokolu, kas ir samazinājis to kopējo punktu skaitu līdz “B”. Resursi, kas atbalsta SSL3 protokolu, kolonnā “SSL3” ir atzīmēti ar mīnusiem.

- Dažas vietnes neatbalsta jaunāko un drošāko TLS 1.2 protokola versiju, kas samazina to kopējo vērtējumu līdz B. Resursi, kas neatbalsta TLS 1.2 protokolu, kolonnā “TLS1.2” ir atzīmēti ar mīnusiem.

- Lielākā daļa banku joprojām izmanto RC4 šifrus, kas ir samazinājis to kopējo vērtējumu līdz "B". RC4 ievainojamība ir saistīta ar nepietiekamu ziņojuma kodēšanai izmantotās bitu straumes nejaušību, kas ļauj atšifrēt pārtvertos datus. Resursi, kas atbalsta RC4 šifru, kolonnā “RC4” ir atzīmēti ar mīnusiem.

- Lielākā daļa banku joprojām izmanto SHA-1 jaukšanas algoritmu, kas tiek uzskatīts par vāju un nedrošu. Jau tagad tīmekļa pārlūkprogrammas savienojumam ar SHA-1 piešķir dažādus statusus (“drošs, bet kļūdains”, “nedrošs”, “neuzticams”). Ignorējot pašreizējo SHA-1 noraidīšanu, bankas māca saviem lietotājiem nepievērst uzmanību šādiem pārlūkprogrammas statusiem un ziņojumiem. SHA-1 izmantošana praktiski neietekmēja kopējo punktu skaitu, un kolonnā “SHA-1” tā ir atzīmēta ar mīnusiem.

- Pārsvarā lielākā daļa banku nav ieviesušas vai daļēji ieviesušas galveno līgumu protokolu drošības konfigurāciju - Pārsūtīt slepenību. Izmantojot pārsūtīšanas noslēpumu, sesijas atslēgas netiks apdraudētas, ja tiks apdraudēta privātā atslēga. Resursi, kas neizmanto pārsūtīšanas slepenību lielākajai daļai mūsdienu pārlūkprogrammu, kolonnā “FS” ir atzīmēti ar mīnusiem.

- Ir vērts atzīmēt, ka Heartbleed ievainojamība par laimi netika atrasta nevienā no pārbaudītajiem tīmekļa resursiem.

- Atspējot atbalstu nedrošiem protokoliem SSL2, SSL3.

- Iespējot atbalstu vismodernākajam TLS 1.2 protokolam.

- Pārtrauciet izmantot SHA-1 sertifikātus.

- Pārtrauciet lietot RC4 šifru.

- Iestatiet pārsūtīšanas slepenību un pārliecinieties, vai šī funkcija darbojas lielākajā daļā mūsdienu pārlūkprogrammu.

- Novērsiet Poodle ievainojamību, atspējojot SSL3 protokolu vai instalējot TLS protokola ievainojamības ielāpu.

- Novērsiet Freak ievainojamību, atspējojot atbalstu šifru komplektu eksportēšanai.

- Novērsiet Logjam ievainojamību, atspējojot atbalstu šifru komplektu eksportēšanai un ģenerējot unikālu 2048 bitu Diffie-Hellman grupu.

Sistēmai SSL/TLS ir vairāku protokolu atbalsta infrastruktūra.

Sistēmas SSL/TLS atbalsta šādus protokolus:

- Transporta slāņa drošības versija 1.2 (TLSv1.2)

- Transporta slāņa drošības versija 1.1 (TLSv1.1)

- Transporta slāņa drošības versija 1.0 (TLSv1.0)

- SSLv2 nevar izmantot, ja sistēmā QSSLPCL sistēmas vērtībā ir iespējots TLSv1.2.

UZMANĪGI:

IBM stingri iesaka palaist IBM serveri tikai ar atspējotiem tālāk norādītajiem tīkla protokoliem. Izmantojot IBM konfigurācijas opcijas, lai iespējotu vājus protokolu rezultātus, varat iespējot IBM i serveri izmantot vājus protokolus. Šis iestatījums var apdraudēt tīkla drošību un apdraudēt IBM i serveri. IBM NAV ATBILDĪGS PAR NEKĀDĀM BOJĀJUMIEM VAI ZAUDĒJUMIEM, IESKAITOT DATU ZAUDĒŠANU, KAS VAR IZRAIDOT ŠĀDU TĪKLA PROTOKOLU IZMANTOŠANU.

Vāji protokoli (no 2016. gada aprīļa):

- Secure Sockets Layer versija 3.0 (SSLv3)

- Secure Sockets Layer versija 2.0 (SSLv2)

Iekļauti protokoli

Sistēmas vērtības parametrs QSSLPCL norāda konkrētos sistēmā iespējotos protokolus. Lietojumprogrammas vienojas par drošām sesijām tikai ar tiem protokoliem, kas uzskaitīti QSSLPCL. Piemēram, lai ierobežotu sistēmas SSL/TLS ieviešanu, lai izmantotu tikai TLSv1.2 un neļautu izmantot vecākas protokola versijas, ir jāiestata komanda QSSLPCL, lai tajā būtu ietverta tikai *TLSV1.2 .

Īpašā vērtība QSSLPCL *OPSYS ļauj operētājsistēmai mainīt sistēmā iespējotos protokolus izlaiduma robežās. QSSLPCL vērtība paliek nemainīga pēc sistēmas jaunināšanas uz jaunu operētājsistēmas laidienu. Ja QSSLPCL vērtība nav *OPSYS, tad pēc sistēmas migrēšanas uz jaunu laidienu administratoram manuāli jāpievieno jaunākas protokola versijas QSSLPCL.

| IBM i laidiens | definīcija QSSLPCL *OPSYS |

|---|---|

| es 6.1 | *TLSV1, *SSLV3 |

| es 7.1 | *TLSV1, *SSLV3 |

| es 7.2 | |

| es 7.3 | *TLSV1.2 , *TLSV1.1 , *TLSV1 |

Noklusētie protokoli

Ja lietojumprogramma nenorāda, kurus protokolus iespējot, sistēmas SSL/TLS izmanto noklusējuma protokolus. Šī pieeja tiek izmantota, lai nodrošinātu, ka jaunā TLS atbalstam nav nepieciešamas izmaiņas lietojumprogrammas kodā. Lietojumprogrammām, kurās ir skaidri norādīti iespējojamie protokoli, noklusējuma protokolu iestatīšana nav jēga.

Sistēmas noklusējuma protokoli pārklājas ar iespējotajiem protokoliem no QSSLPCL un derīgajiem noklusējuma protokoliem. Noklusējuma atļauto protokolu saraksts ir konfigurēts, izmantojot sistēmas rīku (SST) uzlabotās parsēšanas komandu SSLCONFIG .

Lai noteiktu noklusējuma atļauto protokolu saraksta un noklusējuma protokolu saraksta pašreizējo vērtību sistēmā, izmantojiet komandu SSLCONFIG ar opciju -display.

Administrators var mainīt noklusējuma protokola iestatījumus tikai tad, ja citi iestatījumi neļauj lietojumprogrammai veiksmīgi sazināties ar vienaudžiem. Vēlams iespējot vecāku protokolu tikai tām lietojumprogrammām, kurām tas ir nepieciešams. Ja ir "lietojumprogrammas definīcija", iespējošana notiek, izmantojot digitālo sertifikātu pārvaldnieku (DCM).

Brīdinājums. Ja noklusējuma sarakstam pievienosiet vecāku protokola versiju, visas lietojumprogrammas, kas izmanto noklusējuma sarakstu, apdraudēs drošību. Ielādējot grupas drošības PTF, protokols var tikt noņemts no noklusējuma protokolu saraksta. Abonējiet drošības biļetenu, lai saņemtu paziņojumu, kad drošības mazināšanas darbībās ir iekļautas šāda veida izmaiņas. Ja administrators atgriež derīgu protokolu, ko izdzēsis drošības PTF, sistēma atcerēsies izmaiņas un neizdzēsīs šo protokolu vēlreiz pēc nākamā drošības PTF lietošanas.

Lai mainītu sistēmas noklusējuma protokolus, izmantojiet komandas SSLCONFIG opciju RightDefaultProtocols, lai mainītu vērtību. SSLCONFIG ar opciju -h parādīs palīdzības paneli, kurā aprakstīts, kā norādīt protokolu sarakstu. Sarakstam var pievienot tikai palīdzības tekstā norādītās protokola versijas.

Dodoties uz jebkuru valsts vai pakalpojumu portālu (piemēram, EIS), lietotājs var pēkšņi saskarties ar kļūdu “Nav iespējams droši izveidot savienojumu ar šo lapu. Vietnē, iespējams, tiek izmantoti novecojuši vai vāji TLS drošības iestatījumi. Šī problēma ir diezgan izplatīta un jau vairākus gadus ir novērota dažādu kategoriju lietotāju vidū. Apskatīsim šīs kļūdas būtību un tās risināšanas iespējas.

Kā zināms, lietotāju savienojumu drošība ar tīkla resursiem tiek nodrošināta, izmantojot SSL/TSL – kriptogrāfijas protokolus, kas atbild par drošu datu pārraidi internetā. Tie izmanto simetrisku un asimetrisku šifrēšanu, ziņojumu autentifikācijas kodus un citas īpašas funkcijas, kas ļauj saglabāt savienojuma konfidencialitāti, neļaujot trešajām pusēm atšifrēt jūsu sesiju.

Ja, pieslēdzoties vietnei, pārlūkprogramma konstatē, ka resurss izmanto nepareizus SSL/TSL drošības protokola parametrus, lietotājs saņem iepriekš minēto ziņojumu, un piekļuve vietnei var tikt bloķēta.

Diezgan bieži situācija ar TLS protokolu rodas IE pārlūkprogrammā, kas ir populārs rīks darbam ar īpašiem valdības portāliem, kas saistīti ar dažādiem ziņošanas veidiem. Lai strādātu ar šādiem portāliem, ir nepieciešama pārlūkprogrammas Internet Explorer klātbūtne, un tieši tajā šī problēma rodas īpaši bieži.

Kļūdas “Vietne, iespējams, tiek izmantoti novecojuši vai nedroši TLS drošības iestatījumi” iemesli var būt šādi:

Kā novērst disfunkciju: tiek izmantoti vāji TLS drošības iestatījumi

Problēmas risinājums var būt tālāk aprakstītās metodes. Bet pirms to aprakstīšanas iesaku vienkārši restartēt datoru – lai arī nenozīmīga, šī metode bieži vien izrādās diezgan efektīva.

Ja tas nepalīdz, rīkojieties šādi:

Secinājums

Kļūdas “Vietne, iespējams, izmanto novecojušus vai neuzticamus TLS protokola drošības parametrus” cēlonis diezgan bieži ir vietējais datora antivīruss, kas noteiktu iemeslu dēļ bloķē piekļuvi vēlamajam interneta portālam. Ja rodas problemātiska situācija, ieteicams vispirms atspējot pretvīrusu, lai pārliecinātos, ka tas neizraisa attiecīgo problēmu. Ja kļūda atkārtojas, iesaku pāriet uz citu tālāk aprakstīto padomu ieviešanu, lai atrisinātu neuzticamu TSL protokola drošības iestatījumu problēmu jūsu datorā.

Tukša lapa, ieejot portālā, izmantojot drošu savienojumu

“CryptoPro” ir instalēts, ports 443 ir atvērts, bet, mēģinot pieteikties, izmantojot drošu savienojumu (HTTPS), tiek parādīts balts ekrāns (tukša lapa).

Šī problēma ir saistīta ar jūsu uzņēmuma tīkla drošības iestatījumiem. Lai atrisinātu problēmu, iesakām sazināties ar administratoru. Ir nepieciešams, lai viņš pievienotu - atļauto vietņu sarakstu, kā arī - visus izņēmumus.

Drošais savienojums (HTTPS) pārstāja darboties

Tas var notikt, ja izmantojat CryptoPRO CSP demonstrācijas versiju. Ieteicams vispirms noņemt instalētos produktus, izmantojot programmu Pievienot vai noņemt programmas, restartēt datoru un pēc tam palaist cspclean.exe. Pēc utilīta pabeigšanas noteikti restartējiet datoru vēlreiz.

Pēc atinstalēšanas atkārtoti instalējiet CryptoPRO CSP, izmantojot instalēšanas instrukcijas.

Kļūdas, strādājot ar MS Internet Explorer pārlūkprogrammu

Pēc pieteikšanās pārlūkprogramma parāda kļūdu “Šo lapu nevar parādīt”

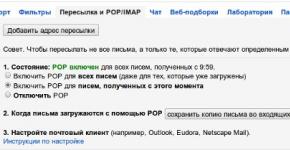

Tas var notikt, ja Internet Explorer iestatījumos ir atspējoti protokoli TLS 1.0, TLS 1.1 un TLS 1.2

Lai iespējotu nepieciešamos protokolus, noklikšķiniet uz pogas "Mainīt iestatījumus" (kas atrodas lapā "Lapu nevar parādīt"). Drošības iestatījumu sarakstā pārbaudiet tālāk norādīto. TLS 1.0, Izmantojiet TLS 1.1, Izmantojiet TLS 1.2.

Pēc izmaiņu saglabāšanas restartējiet programmu Internet Explorer.

Šīs vietnes drošības sertifikātā ir kļūda

Mēģinot piekļūt portālam, izmantojot drošu savienojumu (HTTPS), tiek parādīts brīdinājums “Šīs vietnes drošības sertifikātā ir kļūda”.

Strādājot ar Informācijas portāla vietni, nekas neapdraud jūsu datora drošību, tāpēc atlasiet “Turpināt šīs vietnes atvēršanu (nav ieteicams). Lai turpmāk šis brīdinājums neparādītos, iesakām instalēt drošības sertifikātus. Tomēr šī procedūra nav obligāta un nekādā veidā neietekmē darbu ar Informācijas portālu. Sertifikātu lejupielādes saites atrodas attiecīgi Windows XP, Windows 10 (7, Vista, 8) sertifikātu instalēšanas instrukcijās.

Visi mūsu argumenti ir balstīti uz to, ka operētājsistēma ir Windows XP vai jaunāka versija (Vista, 7 vai 8), kurā ir instalēti visi atbilstošie atjauninājumi un ielāpi. Tagad ir vēl viens nosacījums: mēs runājam par jaunākajām pārlūkprogrammu versijām, nevis par "sfērisku Ogneli vakuumā".

Tādējādi mēs konfigurējam pārlūkprogrammas, lai tās izmantotu jaunākās TLS protokola versijas un vispār neizmantotu tā novecojušās versijas un SSL. Vismaz, cik vien iespējams teorētiski.

Un teorija mums saka, ka, lai gan Internet Explorer atbalsta TLS 1.1 un 1.2 jau no 8. versijas, operētājsistēmās Windows XP un Vista mēs tai nepiespiedīsim to darīt. Noklikšķiniet uz: Rīki/Interneta opcijas/Papildu un sadaļā “Drošība” atrodam: SSL 2.0, SSL 3.0, TLS 1.0... vai atradāt vēl kaut ko? Apsveicam, jums būs TLS 1.1/1.2! Ja viņi to neatrada, jums ir Windows XP vai Vista, un Redmondā viņi uzskata, ka esat atpalicis.

Tātad, noņemiet atzīmi no visām SSL rūtiņām, atzīmējiet visas pieejamās TLS rūtiņas. Ja ir pieejams tikai TLS 1.0, tad, ja ir pieejamas jaunākas versijas, labāk izvēlēties tikai tās un noņemt atzīmi no TLS 1.0 (un nebrīnieties vēlāk, ka dažas vietnes netiek atvērtas, izmantojot HTTPS). Pēc tam noklikšķiniet uz pogas "Lietot" un "Labi".

Ar Opera ir vienkāršāk — tā mums piedāvā reālu dažādu protokolu versiju banketu: Rīki/Vispārīgi iestatījumi/Papildu/Drošība/Drošības protokols. Ko mēs redzam? Viss komplekts, no kura mēs atstājam izvēles rūtiņas tikai TLS 1.1 un TLS 1.2, pēc tam noklikšķinām uz pogas "Detaļas" un tur noņemam atzīmi no visām rindām, izņemot tās, kas sākas ar "256 bitu AES" - tās atrodas pašā beigas. Saraksta sākumā ir rinda “256 bitu AES ( Anonīms DH/SHA-256), noņemiet atzīmi arī no tās. Noklikšķiniet uz "OK" un priecājieties par drošību.

Tomēr Operai ir viens dīvains īpašums: ja ir iespējots TLS 1.0, tad, ja nepieciešams izveidot drošu savienojumu, tā nekavējoties izmanto šo protokola versiju neatkarīgi no tā, vai vietne atbalsta jaunākās. Piemēram, kāpēc mocīties – viss ir labi, viss ir aizsargāts. Ja iespējosit tikai TLS 1.1 un 1.2, pārlūkprogramma vispirms mēģinās izmantot uzlaboto versiju, un tikai tad, ja vietne to neatbalsta, pārlūkprogramma pārslēgsies uz versiju 1.1.

Bet sfēriskais Ognelis Firefox mūs nemaz neiepriecinās: Rīki/Iestatījumi/Papildu/Šifrēšana: viss, ko varam darīt ir atslēgt SSL, TLS pieejams tikai 1.0 versijā, neko darīt - atstājam ar ķeksīti.

Tomēr sliktākais nāk no salīdzināšanas: Chrome un Safari vispār nesatur iestatījumus, kuru šifrēšanas protokolu izmantot. Cik mums zināms, Safari neatbalsta TLS versijas, kas ir jaunākas par 1.0 operētājsistēmai Windows paredzētajās versijās, un, tā kā jaunu versiju izlaišana šai OS ir pārtraukta, tā arī netiks atbalstīta.

Cik mums zināms, Chrome atbalsta TLS 1.1, taču, tāpat kā Safari gadījumā, mēs nevaram atteikties no SSL izmantošanas. Pārlūkā Chrome nevar atspējot TLS 1.0. Taču ar faktisko TLS 1.1 izmantošanu rodas liels jautājums: tas vispirms tika ieslēgts, pēc tam izslēgts darbības problēmu dēļ un, cik var spriest, vēl nav ieslēgts. Tas ir, šķiet, ka ir atbalsts, taču šķiet, ka tas ir izslēgts, un lietotājam nav iespējas to atkal ieslēgt. Tas pats stāsts ir ar Firefox – tam faktiski ir TLS 1.1 atbalsts, taču tas vēl nav pieejams lietotājam.

Kopsavilkums no iepriekš minētā daudzburtu. Kādi ir vispārējie apdraudējumi, lietojot novecojušas šifrēšanas protokolu versijas? Tas, ka kāds cits iekļūs jūsu drošajā savienojumā ar vietni un piekļūs visai informācijai “tur” un “tur”. Praktiski viņš iegūs pilnu piekļuvi savai e-pasta kastītei, kontam klientu-bankas sistēmā utt.

Maz ticams, ka jums izdosies nejauši uzlauzt kāda cita drošo savienojumu, mēs runājam tikai par ļaunprātīgām darbībām. Ja šādu darbību iespējamība ir zema vai informācija, kas tiek pārraidīta pa drošu savienojumu, nav īpaši vērtīga, jums nav jāraizējas un jāizmanto pārlūkprogrammas, kas atbalsta tikai TLS 1.0.

Citādi izvēles nav: tikai Opera un tikai TLS 1.2 (TLS 1.1 ir tikai TLS 1.0 uzlabojums, daļēji pārmantojot tā drošības problēmas). Tomēr mūsu iecienītākās vietnes var neatbalstīt TLS 1.2 :(