Failu šifrēšana operētājsistēmā Windows 7. Bitu bloķētāja instalēšana, konfigurēšana un izmantošana

Līdz ar operētājsistēmas Windows 7 izlaišanu daudzi lietotāji saskārās ar faktu, ka tajā parādījās nedaudz nesaprotams pakalpojums BitLocker. Kas ir BitLocker, daudzi var tikai minēt. Mēģināsim noskaidrot situāciju ar konkrētiem piemēriem. Pa ceļam mēs izskatīsim jautājumus par to, cik pareizi ir aktivizēt vai pilnībā atspējot šo komponentu.

BitLocker: kas ir BitLocker, kāpēc šis pakalpojums ir nepieciešams

Ja paskatās uz to, BitLocker ir universāls un pilnībā automatizēts rīks cietajā diskā saglabāto datu glabāšanai. Kas ir BitLocker cietajā diskā? Jā, tikai pakalpojums, kas aizsargā failus un mapes bez lietotāja iejaukšanās, tos šifrējot un izveidojot īpašu teksta atslēgu, kas nodrošina piekļuvi dokumentiem.

Lietotājs, strādājot sistēmā ar savu kontu, var pat nenojaust, ka dati ir šifrēti, jo informācija tiek attēlota lasāmā formā, kā arī netiek bloķēta pieeja failiem un mapēm. Citiem vārdiem sakot, šāds aizsardzības rīks ir paredzēts tikai tām situācijām, kad tiek piekļūts datora terminālim, piemēram, mēģinot iejaukties no ārpuses (interneta uzbrukums).

Paroles un kriptogrāfijas problēmas

Tomēr, ja mēs runājam par to, kas ir BitLocker operētājsistēmā Windows 7 vai augstāka līmeņa sistēmās, ir vērts atzīmēt nepatīkamo faktu, ka, pazaudējot savu pieteikšanās paroli, daudzi lietotāji ne tikai nevar pieteikties sistēmā, bet arī veikt dažas pārlūkošanas darbības. dokumenti, kas iepriekš bija pieejami kopēšanai, pārvietošanai utt.

Bet tas vēl nav viss. Ja jūs saprotat jautājumu par to, kas ir BitLocker Windows 8 vai 10, tad nav īpašu atšķirību, izņemot to, ka tiem ir uzlabota kriptogrāfijas tehnoloģija. Šeit problēma ir skaidri atšķirīga. Fakts ir tāds, ka pats pakalpojums spēj darboties divos režīmos, glabājot atšifrēšanas atslēgas vai nu cietajā diskā, vai noņemamā USB diskdzinī.

Tas liek domāt par vienkāršāko secinājumu: ja atslēga tiek saglabāta cietajā diskā, lietotājs bez problēmām piekļūst visai tajā saglabātajai informācijai. Bet, ja atslēga tiek saglabāta zibatmiņas diskā, problēma ir daudz nopietnāka. Principā jūs varat redzēt šifrētu disku vai nodalījumu, bet jūs nevarat nolasīt informāciju.

Turklāt, ja mēs runājam par to, kas ir BitLocker operētājsistēmā Windows 10 vai vecākās sistēmās, mēs nevaram nepieminēt faktu, ka pakalpojums ir integrēts jebkura veida labās pogas konteksta izvēlnē, kas daudziem lietotājiem ir vienkārši kaitinošas. Bet neapsteigsimies, bet apsvērsim visus galvenos aspektus, kas saistīti ar šī komponenta darbību un tā lietošanas vai deaktivizēšanas lietderīgumu.

Disku un noņemamo datu nesēju šifrēšanas metode

Dīvainākais ir tas, ka uz dažādām sistēmām un to modifikācijām BitLocker pakalpojums pēc noklusējuma var būt gan aktīvā, gan pasīvā režīmā. "Septiņās" tas ir iespējots pēc noklusējuma astotajā un desmitajā versijā, dažreiz ir nepieciešama manuāla aktivizēšana.

Kas attiecas uz šifrēšanu, tad nekas īpaši jauns šeit nav izgudrots. Parasti tiek izmantota tā pati publiskās atslēgas AES tehnoloģija, kas visbiežāk tiek izmantota korporatīvajos tīklos. Tāpēc, ja jūsu datora terminālis ar atbilstošu operētājsistēmu ir savienots ar vietējo tīklu, varat būt pārliecināts, ka piemērojamā drošības un datu aizsardzības politika paredz šī pakalpojuma aktivizēšanu. Bez administratora tiesībām (pat ja sāksit mainīt iestatījumus kā administrators) neko mainīt nevarēsit.

Iespējojiet BitLocker, ja pakalpojums ir atspējots

Pirms risināt ar BitLocker saistīto problēmu (kā atspējot pakalpojumu, kā noņemt tā komandas no konteksta izvēlnes), apskatīsim iespējošanu un konfigurēšanu, jo īpaši tāpēc, ka deaktivizēšanas darbības būs jāveic apgrieztā secībā.

Šifrēšana tiek iespējota vienkāršākajā veidā, atlasot sadaļu “Vadības panelis”. Šī metode ir piemērojama tikai tad, ja atslēga nav jāsaglabā noņemamajā datu nesējā.

Ja bloķētā ierīce ir nenoņemams disks, jums būs jāatrod atbilde uz citu jautājumu par BitLocker pakalpojumu: kā atspējot šo komponentu zibatmiņas diskā? Tas tiek darīts pavisam vienkārši.

Ja atslēga atrodas uz noņemamā datu nesēja, lai atšifrētu diskus un diska nodalījumus, vispirms tā jāievieto attiecīgajā portā (savienotājā) un pēc tam jādodas uz vadības paneļa drošības sistēmas sadaļu. Pēc tam mēs atrodam BitLocker šifrēšanas vienumu un pēc tam apskatām diskus un datu nesējus, kuros ir instalēta aizsardzība. Pašā apakšā redzēsit hipersaiti, lai atspējotu šifrēšanu, uz kuras jānoklikšķina. Ja atslēga tiek atpazīta, tiek aktivizēts atšifrēšanas process. Atliek tikai gaidīt tā pabeigšanu.

Problēmas, konfigurējot izspiedējvīrusa komponentus

Kas attiecas uz uzstādīšanu, jūs nevarat iztikt bez galvassāpēm. Pirmkārt, sistēma piedāvā rezervēt vismaz 1,5 GB jūsu vajadzībām. Otrkārt, jums ir jāpielāgo NTFS failu sistēmas atļaujas, jāsamazina skaļuma lielums utt. Lai izvairītos no šādām darbībām, labāk ir nekavējoties atspējot šo komponentu, jo lielākajai daļai lietotāju tas vienkārši nav vajadzīgs. Pat tie, kuriem šis pakalpojums ir iespējots noklusējuma iestatījumos, ne vienmēr zina, ko ar to darīt un vai tas vispār ir vajadzīgs. Bet velti. Varat to izmantot, lai aizsargātu datus savā lokālajā datorā, pat ja nav pretvīrusu programmatūras.

BitLocker: kā atspējot. Sākotnējais posms

Atkal izmantojiet iepriekš norādīto vienumu “Vadības panelī”. Atkarībā no sistēmas modifikācijas pakalpojuma atspējošanas lauku nosaukumi var mainīties. Atlasītajā diskdzinī var būt līnija, lai apturētu aizsardzību, vai tieša norāde, lai atspējotu BitLocker.

Ne par to ir runa. Šeit ir vērts pievērst uzmanību faktam, ka jums būs pilnībā jāatspējo datorsistēmas sāknēšanas faili. Pretējā gadījumā atšifrēšanas process var aizņemt diezgan ilgu laiku.

Konteksta izvēlne

Šī ir tikai viena BitLocker monētas puse. Iespējams, jau ir skaidrs, kas ir BitLocker. Bet otrā puse ir izolēt papildu izvēlnes no saišu klātbūtnes uz šo pakalpojumu.

Lai to izdarītu, vēlreiz apskatīsim BitLocker. Kā noņemt visas saites uz pakalpojumu? Elementāri! Programmā Explorer, atlasot vajadzīgo failu vai mapi, izmantojiet pakalpojumu sadaļu un rediģējiet atbilstošo konteksta izvēlni, dodieties uz iestatījumiem, pēc tam izmantojiet komandu iestatījumus un sakārtojiet tos.

Pēc tam reģistra redaktorā ievadiet HKCR filiāli, kur atrodam sadaļu ROOTDirectoryShell, izvērsiet to un izdzēsiet vajadzīgo elementu, nospiežot taustiņu Del vai komandu delete no labās pogas izvēlnes. Faktiski tā ir pēdējā lieta par BitLocker komponentu. Kā to atslēgt, manuprāt, jau ir skaidrs. Bet nemaldiniet sevi. Tomēr šis pakalpojums darbosies (katram gadījumam), neatkarīgi no tā, vai vēlaties to vai nē.

Pēcvārda vietā

Atliek piebilst, ka tas nav viss, ko var teikt par BitLocker šifrēšanas sistēmas komponentu. Kas ir BitLocker, sapratu, kā to atspējot un dzēst arī izvēlnes komandas. Jautājums ir: vai jums vajadzētu atspējot BitLocker? Šeit mēs varam sniegt tikai vienu padomu: korporatīvajā lokālajā tīklā šo komponentu nevajadzētu deaktivizēt vispār. Bet, ja tas ir mājas datora terminālis, kāpēc gan ne?

Norādījumi

Operētājsistēmā Windows XP šifrēšanas pakalpojumu nevar īpaši iespējot pēc noklusējuma, jo tas sākas vienlaikus ar pašas OS ielādi. Lai veiktu atlasītās mapes vai faila šifrēšanas procedūru, izsauciet atlasītā faila konteksta izvēlni, ar peles labo pogu noklikšķinot un atlasiet “Properties”. Atvērtajā dialoglodziņā dodieties uz cilni “Vispārīgi” un izmantojiet pogu “Cits”. Atzīmējiet izvēles rūtiņu Šifrēt saturu, lai aizsargātu datus un apstipriniet izmaiņas, noklikšķinot uz Labi (Windows XP).

Izsauciet operētājsistēmas Windows 7 galvenās sistēmas izvēlni, lai veiktu operētājsistēmas diska šifrēšanas iespējošanas darbību, izmantojot utilītu, n dodieties uz vienumu “Vadības panelis”. Izvērsiet sadaļu Sistēma un drošība un BitLocker diska šifrēšana.

Izmantojiet komandu Iespējot BitLocker jaunajā dialoglodziņā diskam, kurā ir sistēmas faili, un pagaidiet, līdz tiek skenēts sējums, lai noteiktu, vai TMP modulis ir jāinicializē. Izpildiet datu šifrēšanas konfigurācijas vedņa ieteikumus, lai savienotu nepieciešamo moduli, un pagaidiet, līdz sistēma tiek restartēta un tiek parādīts ziņojums par drošības pakalpojuma inicializēšanu uzticamās platformas modulim.

Norādiet vēlamo drošības atslēgas saglabāšanas metodi šādā vedņa dialoglodziņā: - noņemamajā USB diskdzinī - izvēlētajā failā (nepieciešams printera savienojums) Apstipriniet savu izvēli, noklikšķinot uz pogas "Tālāk"; .

Nākamajā vedņa dialoglodziņā atzīmējiet izvēles rūtiņu rindā “Palaist BitLocker sistēmas skenēšanu” un apstipriniet darbību, noklikšķinot uz pogas “Turpināt”. Apstipriniet veikto izmaiņu piemērošanu, noklikšķinot uz pogas “Restartēt tūlīt”, un pārraugiet šifrēšanas darbību statusa joslā (operētājsistēmai Windows 7).

Avoti:

- Iespējot BitLocker diska šifrēšanu operētājsistēmas diskā (Windows 7)

Operētājsistēmā Windows 7 ir iekļauta sistēmas lietojumprogramma BitLocker, kas ir paredzēta disku vispārējai šifrēšanai. Diemžēl tas ir pieejams tikai šīs sistēmas “vecākajās” versijās - “Maximum” un “Corporate”. Bet citās OS versijās ir iespējams šifrēt atsevišķus failus un mapes. Tas tiek ieviests, izmantojot EFS šifrēšanas papildinājumu galvenajā NTFS failu sistēmā.

Jums būs nepieciešams

- Windows 7 OS.

Norādījumi

Vienkāršākais veids, kā iespējot iespēju šifrēt atsevišķu failu vai visus direktorijā esošos objektus, ir standarta Windows failu pārvaldnieks — Explorer. Atveriet to, darbvirsmā veicot dubultklikšķi uz saīsnes “Dators” vai galvenajā OS izvēlnē atlasot vienumu ar tādu pašu nosaukumu.

Šajā programmas logā dodieties uz direktoriju, kurā atrodas fails, šifrēšana kuru vēlaties iespējot. Ar peles labo pogu noklikšķiniet uz tā un uznirstošajā izvēlnē aktivizējiet vienumu "Properties".

Faila rekvizītu loga cilnes “Vispārīgi” apakšējā daļā ir poga “Cits” - noklikšķiniet uz tās. Jaunajā logā, kas tiks atvērts, ir sadaļa “Saspiešanas un šifrēšanas atribūti” ar izvēles rūtiņu “Šifrēt saturu, lai aizsargātu datus”. Atzīmējiet šo izvēles rūtiņu un noklikšķiniet uz Labi.

Sveiki draugi! Šajā rakstā mēs turpināsim pētīt sistēmā Windows iebūvētās sistēmas, kas izstrādātas, lai palielinātu mūsu datu drošību. Šodien tā ir Bitlocker disku šifrēšanas sistēma. Datu šifrēšana ir nepieciešama, lai svešinieki nevarētu izmantot jūsu informāciju. Kā viņa pie tiem nonāks, tas ir cits jautājums.

Šifrēšana ir datu pārveidošanas process, lai tiem varētu piekļūt tikai pareizie cilvēki. Lai piekļūtu, parasti tiek izmantotas atslēgas vai paroles.

Visa diska šifrēšana neļauj piekļūt datiem, kad cieto disku pievienojat citam datoram. Uzbrucēja sistēmā var būt instalēta cita operētājsistēma, lai apietu aizsardzību, taču tas nepalīdzēs, ja izmantojat BitLocker.

BitLocker tehnoloģija parādījās līdz ar operētājsistēmas Windows Vista izlaišanu un tika uzlabota operētājsistēmā Windows 7. Bitlocker ir pieejams Windows 7 Ultimate un Enterprise versijās, kā arī operētājsistēmā Windows 8 Pro. Citu versiju īpašniekiem būs jāmeklē alternatīva.

Kā darbojas BitLocker diska šifrēšana

Neiedziļinoties detaļās, tas izskatās šādi. Sistēma šifrē visu disku un piešķir tam atslēgas. Ja šifrējat sistēmas disku, dators netiks sāknēts bez jūsu atslēgas. Tas pats, kas dzīvokļa atslēgas. Jums tie ir, jūs tajā iejutīsieties. Pazaudēts, jums ir jāizmanto rezerves kods (atkopšanas kods (izdots šifrēšanas laikā)) un jāmaina bloķēšana (šifrēšana vēlreiz jāveic ar citām atslēgām)

Lai nodrošinātu drošu aizsardzību, datorā ir vēlams TPM (Trusted Platform Module). Ja tas pastāv un tā versija ir 1.2 vai jaunāka, tas kontrolēs procesu un jums būs spēcīgākas aizsardzības metodes. Ja tā nav, būs iespējams izmantot tikai USB diska atslēgu.

BitLocker darbojas šādi. Katrs diska sektors tiek šifrēts atsevišķi, izmantojot atslēgu (pilna apjoma šifrēšanas atslēgu, FVEK). Tiek izmantots AES algoritms ar 128 bitu atslēgu un difuzoru. Grupas drošības politikās atslēgu var mainīt uz 256 bitu.

Lai to izdarītu, izmantojiet meklēšanu sistēmā Windows 7. Atveriet izvēlni Sākt un meklēšanas laukā ierakstiet “policies” un atlasiet Mainīt grupas politiku.

Logā, kas tiek atvērts kreisajā pusē, sekojiet ceļam

Datora konfigurācija > Administratīvās veidnes > Windows komponenti > BitLocker diska šifrēšana

Labajā pusē veiciet dubultklikšķi uz Atlasīt diska šifrēšanas metodi un šifrēšanas stiprumu

Atvērtajā logā noklikšķiniet uz Iespējot politiku. Sadaļā Atlasīt šifrēšanas metodi nolaižamajā sarakstā atlasiet vajadzīgo

Visuzticamākais ir AES ar 256 bitu atslēgu ar difuzoru. Šajā gadījumā, visticamāk, centrālā procesora slodze būs nedaudz lielāka, bet ne daudz, un mūsdienu datoros jūs nepamanīsit atšķirību. Taču dati būs uzticamāk aizsargāti.

Difuzora izmantošana vēl vairāk palielina uzticamību, jo tas rada būtiskas izmaiņas šifrētajā informācijā, nedaudz mainot sākotnējos datus. Tas ir, šifrējot divus sektorus ar gandrīz identiskiem datiem, rezultāts ievērojami atšķirsies.

Pati FVEK atslēga atrodas starp cietā diska metadatiem un ir arī šifrēta, izmantojot skaļuma galveno atslēgu (VMK). VMK tiek šifrēts arī, izmantojot TPM moduli. Ja pēdējā trūkst, izmantojiet USB diska atslēgu.

Ja USB disks ar atslēgu nav pieejams, jums būs jāizmanto 48 ciparu atkopšanas kods. Pēc tam sistēma varēs atšifrēt sējuma galveno atslēgu, ar kuru tā atšifrēs FVEK atslēgu, ar kuru disks tiks atbloķēts un operētājsistēma sāks darboties.

BitLocker uzlabojumi operētājsistēmā Windows 7

Instalējot Windows 7 no zibatmiņas diska vai diska, jums tiek piedāvāts sadalīt vai konfigurēt disku. Iestatot disku, tiek izveidots papildu 100 MB sāknēšanas nodalījums. Iespējams, es neesmu vienīgais, kam bija jautājumi par viņa iecelšanu amatā. Tieši šī sadaļa ir nepieciešama, lai Bitlocker tehnoloģija darbotos.

Šis nodalījums ir paslēpts un sāknējams, un tas nav šifrēts, pretējā gadījumā nebūtu iespējams ielādēt operētājsistēmu.

Operētājsistēmā Windows Vista šim nodalījumam vai sējumam ir jābūt 1,5 GB. Operētājsistēmā Windows 7 tas tika izveidots 100 MB.

Ja, instalējot operētājsistēmu, jūs to sadalījāt ar trešo pušu programmām, tas ir, neesat izveidojis sāknēšanas nodalījumu, tad operētājsistēmā Windows 7 BitLocker pats sagatavos nepieciešamo nodalījumu. Operētājsistēmā Windows Vista jums tas būs jāizveido, izmantojot operētājsistēmā iekļauto papildu programmatūru.

Operētājsistēmā Windows 7 tika ieviesta arī BitLocker To Go tehnoloģija zibatmiņas disku un ārējo cieto disku šifrēšanai. Apskatīsim to vēlāk.

Kā iespējot BitLocker diska šifrēšanu

Pēc noklusējuma BitLocker ir konfigurēts darbam ar TPM moduli un nevēlēsies palaist, ja tā trūkst. (Vispirms vienkārši mēģiniet iespējot šifrēšanu, un, ja tā sākas, jums nekas nav jāatspējo grupas politikās)

Lai sāktu šifrēšanu, dodieties uz Vadības panelis\Sistēma un drošība\BitLocker diska šifrēšana

Atlasiet vajadzīgo disku (mūsu piemērā tas ir sistēmas nodalījums) un noklikšķiniet uz Iespējot BitLocker

Ja redzat attēlu, piemēram, zemāk

jums ir jārediģē grupas politikas.

Izmantojot meklēšanu izvēlnē Sākt, izsauciet vietējās grupas politikas redaktoru

Ejam pa ceļu

Datora konfigurācija > Administratīvās veidnes > Windows komponenti > BitLocker diska šifrēšana > Operētājsistēmas diski

Labajā pusē atlasiet Nepieciešamā papildu autentifikācija

Atvērtajā logā noklikšķiniet uz Iespējot, pēc tam pārliecinieties, vai ir atzīmēta izvēles rūtiņa Atļaut izmantot BitLocker bez saderīga TPM, un noklikšķiniet uz Labi.

Pēc tam var palaist BitLocker. Jums tiks lūgts atlasīt vienīgo drošības opciju — startēšanas laikā pieprasīt starta atslēgu. Tas ir tas, ko mēs izvēlamies

Ievietojiet USB zibatmiņas disku, kurā tiks ierakstīta startēšanas atslēga, un noklikšķiniet uz Saglabāt

Tagad jums ir jāsaglabā atkopšanas atslēga, ja zibatmiņas disks ar palaišanas atslēgu neatrodas piekļuves zonā. Varat saglabāt atslēgu zibatmiņas diskā (vēlams citā), saglabāt atslēgu failā vēlākai pārsūtīšanai uz citu datoru vai nekavējoties izdrukāt.

Atkopšanas atslēga, protams, jāglabā drošā vietā. Es saglabāšu atslēgu failā

Atkopšanas atslēga ir vienkāršs teksta dokuments ar pašu atslēgu

Pēc tam tiks parādīts pēdējais logs, kurā pirms diska šifrēšanas ir ieteicams palaist BitLocker sistēmas skenēšanu. Noklikšķiniet uz Turpināt

Saglabājiet visus atvērtos dokumentus un noklikšķiniet uz Pārlādēt tūlīt

Lūk, ko redzēsit, ja kaut kas noiet greizi

Ja viss darbojas, tad pēc datora restartēšanas sāksies šifrēšana

Laiks ir atkarīgs no procesora jaudas, šifrējamā nodalījuma vai sējuma jaudas un datu apmaiņas ātruma ar disku (SSD vai HDD). 60 GB cietvielu diskdzinis, kas ir piepildīts gandrīz līdz ietilpībai, tiek šifrēts aptuveni 30 minūtēs, kamēr brīvprātīgā izplatītā skaitļošana joprojām darbojas.

Kad šifrēšana būs pabeigta, jūs redzēsit šādu attēlu

Aizveriet logu un pārbaudiet, vai startēšanas atslēga un atkopšanas atslēga atrodas drošās vietās.

Zibatmiņas diska šifrēšana — BitLocker To Go

Līdz ar BitLocker To Go tehnoloģijas parādīšanos operētājsistēmā Windows 7 kļuva iespējams šifrēt zibatmiņas diskus, atmiņas kartes un ārējos cietos diskus. Tas ir ļoti ērti, jo ir daudz vieglāk pazaudēt zibatmiņas disku nekā klēpjdatoru vai netbook.

Meklējot vai sekojot ceļam

Sākt > Vadības panelis > Sistēma un drošība > BitLocker diska šifrēšana

atveriet vadības logu. Ievietojiet zibatmiņas disku, kuru vēlaties šifrēt, un sadaļā BitLocker To Go iespējojiet vēlamā USB diska šifrēšanu.

Ir jāizvēlas diska atbloķēšanas metode. Izvēle nav liela: parole vai SIM karte ar PIN kodu. SIM kartes izsniedz īpašas nodaļas lielajās korporācijās. Izmantosim vienkāršu paroli.

Atzīmējiet izvēles rūtiņu blakus Izmantot paroli, lai atbloķētu disku, un divreiz ievadiet paroli. Pēc noklusējuma minimālais paroles garums ir 8 rakstzīmes (var mainīt grupu politikās). Noklikšķiniet uz Tālāk

Mēs izvēlamies, kā mēs saglabāsim atkopšanas atslēgu. Droši vien būs droši to izdrukāt. Saglabājiet un noklikšķiniet uz Tālāk

Noklikšķiniet uz Sākt šifrēšanu un aizsargājiet savus datus

Šifrēšanas laiks ir atkarīgs no zibatmiņas diska ietilpības, tā, cik tas ir pilns ar informāciju, jūsu procesora jaudas un datu apmaiņas ātruma ar datoru.

Ietilpīgos zibatmiņas diskos vai ārējos cietajos diskos šī procedūra var aizņemt ilgu laiku. Teorētiski procesu var pabeigt citā datorā. Lai to izdarītu, apturiet šifrēšanu un pareizi noņemiet disku. Jūs ievietojat to citā datorā, atbloķējat to, ievadot paroli, un šifrēšana turpināsies automātiski.

Tagad, kad datorā instalējat zibatmiņas disku, tālāk tiks parādīts logs, kurā jums būs jāievada parole.

Ja uzticaties šim datoram un nevēlaties pastāvīgi ievadīt paroli, atzīmējiet izvēles rūtiņu Tālāk, lai automātiski atbloķētu šo datoru, un noklikšķiniet uz Atbloķēt. Šajā datorā jums vairs nebūs jāievada šī zibatmiņas diska parole.

Lai informāciju par šifrētu USB disku varētu izmantot datoros, kuros darbojas sistēma Windows Vista vai Windows XP, zibatmiņas diskam jābūt formatētam FAT32 failu sistēmā. Šajās operētājsistēmās zibatmiņas disku būs iespējams atbloķēt tikai ievadot paroli un informācija būs tikai lasāma. Ieraksta informācija nav pieejama.

Šifrēta nodalījuma pārvaldība

Pārvaldība tiek veikta no BitLocker diska šifrēšanas loga. Šo logu varat atrast, izmantojot meklēšanu, vai arī doties uz adresi

Vadības panelis > Sistēma un drošība > BitLocker diska šifrēšana

Šifrēšanu var izslēgt, noklikšķinot uz “Izslēgt BitLocker”. Šajā gadījumā disks vai sējums tiek atšifrēts. Tas prasīs kādu laiku, un atslēgas nebūs vajadzīgas.

Šeit varat arī apturēt aizsardzību

Šo funkciju ieteicams izmantot, atjauninot BIOS vai rediģējot sāknēšanas disku. (Tas pats ar 100 MB tilpumu). Aizsardzību var apturēt tikai sistēmas diskdzinī (sadaļā vai sējumā, kurā ir instalēta sistēma Windows).

Kāpēc jums vajadzētu apturēt šifrēšanu? Lai BitLocker nebloķētu jūsu disku un neizmantotu atkopšanas procedūru. Sistēmas parametri (BIOS un sāknēšanas nodalījuma saturs) tiek bloķēti šifrēšanas laikā, lai nodrošinātu papildu aizsardzību. Mainot tos, dators var tikt bloķēts.

Ja atlasāt Pārvaldīt BitLocker, varat saglabāt vai izdrukāt atkopšanas atslēgu un dublēt startēšanas atslēgu.

Ja kāda no atslēgām (startēšanas atslēga vai atkopšanas atslēga) ir pazaudēta, varat tās atgūt šeit.

Pārvaldiet ārējo disku šifrēšanu

Lai pārvaldītu zibatmiņas diska šifrēšanas iestatījumus, ir pieejamas šādas funkcijas:

Varat mainīt paroli, lai to atbloķētu. Paroli var noņemt tikai tad, ja tās atbloķēšanai izmantojat viedkarti. Varat arī saglabāt vai izdrukāt atkopšanas atslēgu un automātiski iespējot diska atbloķēšanu šim datoram.

Diska piekļuves atjaunošana

Piekļuves atjaunošana sistēmas diskam

Ja zibatmiņas disks ar atslēgu atrodas ārpus piekļuves zonas, tiek izmantota atkopšanas atslēga. Sāknējot datoru, jūs redzēsit kaut ko līdzīgu:

Lai atjaunotu piekļuvi un ielādētu logus, nospiediet taustiņu Enter

Tiks parādīts ekrāns, kurā jums būs jāievada atkopšanas atslēga.

Ievadot pēdējo ciparu, ja atkopšanas atslēga ir pareiza, operētājsistēma tiks automātiski sāknēta.

Piekļuves atjaunošana noņemamiem diskdziņiem

Lai atjaunotu piekļuvi informācijai zibatmiņas diskā vai ārējā HDD, noklikšķiniet uz Vai aizmirsāt paroli?

Atlasiet Ievadiet atkopšanas atslēgu

un ievadiet šo briesmīgo 48 ciparu kodu. Noklikšķiniet uz Tālāk

Ja atkopšanas atslēga ir piemērota, disks tiks atbloķēts

Tiek parādīta saite uz Pārvaldīt BitLocker, kur varat mainīt paroli, lai atbloķētu disku.

Secinājums

Šajā rakstā mēs uzzinājām, kā aizsargāt savu informāciju, šifrējot to, izmantojot iebūvēto BitLocker rīku. Apbēdina tas, ka šī tehnoloģija ir pieejama tikai vecākās vai uzlabotās Windows OS versijās. Tāpat kļuva skaidrs, kāpēc šis slēptais un sāknējamais 100 MB lielais nodalījums tiek izveidots, iestatot disku, izmantojot Windows.

Varbūt es izmantošu zibatmiņas disku vai ārējo cieto disku šifrēšanu. Taču tas ir maz ticams, jo ir labi aizstājēji mākoņdatu glabāšanas pakalpojumu veidā, piemēram, DropBox, Google Drive, Yandex Drive un tamlīdzīgi.

Ar cieņu, Antons Djačenko

YouPK.ru

Iespējojiet vai atspējojiet Bitlocker sistēmā Windows

Nevienu nemaz nepārsteidz fakts, ka personālajā datorā var glabāt tīri personisku informāciju vai paaugstinātas vērtības uzņēmumu datus. Nav vēlams, ja šāda informācija nonāk trešo personu rokās, kas to var izmantot, radot nopietnas problēmas bijušajam datora īpašniekam.

Atkarībā no apstākļiem Bitlocker var tikt aktivizēts vai deaktivizēts.

Šī iemesla dēļ daudzi lietotāji izsaka vēlmi veikt dažas darbības, kuru mērķis ir ierobežot piekļuvi visiem datorā saglabātajiem failiem. Šāda procedūra faktiski pastāv. Veicot noteiktas manipulācijas, neviens nepiederošs cilvēks, nezinot paroli vai tās atkopšanas atslēgu, nevarēs piekļūt dokumentiem.

Jūs varat aizsargāt svarīgu informāciju no trešo pušu piekļuves, šifrējot savu disku ar Bitlocker. Šādas darbības palīdz nodrošināt pilnīgu dokumentu konfidencialitāti ne tikai konkrētajā datorā, bet arī gadījumā, ja kāds izņem cieto disku un ievieto to citā personālajā datorā.

Funkcijas iespējošanas un atspējošanas algoritms

Bitlocker diska šifrēšana darbojas operētājsistēmās Windows 7, 8 un 10, bet ne visās versijās. Tiek pieņemts, ka mātesplatē, kas aprīkota ar konkrēto datoru, kurā lietotājs vēlas veikt šifrēšanu, ir jābūt TPM modulim.

PADOMS. Nebīstieties, ja noteikti zināt, ka jūsu mātesplatē nav šāda īpaša moduļa. Ir daži triki, kas ļauj “ignorēt” šādu prasību un attiecīgi instalēt bez šāda moduļa.

Pirms sākat visu failu šifrēšanas procesu, ir svarīgi atzīmēt, ka šī procedūra ir diezgan ilga. Ir grūti iepriekš norādīt precīzu laiku. Tas viss ir atkarīgs no tā, cik daudz informācijas ir cietajā diskā. Šifrēšanas procesa laikā Windows 10 turpinās darboties, taču maz ticams, ka tas jūs iepriecinās ar savu veiktspēju, jo veiktspējas indikators tiks ievērojami samazināts.

Funkcijas iespējošana

Ja jūsu datorā ir instalēta operētājsistēma Windows 10 un jums ir aktīva vēlme iespējot datu šifrēšanu, izmantojiet mūsu padomus, lai jūs ne tikai gūtu panākumus, bet arī veids, kā īstenot šo vēlmi, nav grūts. Sākumā atrodiet tastatūras taustiņu “Win”, dažreiz tam ir pievienota loga ikona, turiet to nospiestu un vienlaikus turiet nospiestu taustiņu “R”. Vienlaicīgi nospiežot šos divus taustiņus, tiek atvērts palaist logs.

Atvērtajā logā jūs atradīsit tukšu rindu, kurā jums būs jāievada “gpedit.msc”. Pēc noklikšķināšanas uz pogas “Labi”, tiks atvērts jauns logs “Local Group Policy Editor”. Šajā logā mums ir īss ceļš ejams.

Loga kreisajā pusē atrodiet un nekavējoties noklikšķiniet uz rindas “Datora konfigurācija”, atvērtajā apakšizvēlnē atrodiet “Administratīvās veidnes” un pēc tam nākamajā atvērtajā apakšizvēlnē dodieties uz opciju, kas atrodas sarakstā pirmajā vietā. un sauc par "Windows komponentiem".

Tagad pārvietojiet skatienu uz loga labo pusi, atrodiet tajā “Bitlocker Disk Encryption” un veiciet dubultklikšķi, lai to aktivizētu. Tagad tiks atvērts jauns saraksts, kurā jūsu nākamajam mērķim vajadzētu būt rindai “Operētājsistēmas diski”. Noklikšķiniet arī uz šīs rindas, jums tikai jāveic vēl viena pāreja, lai pietuvotos logam, kurā tiks tieši konfigurēts Bitlocker, ļaujot to ieslēgt, un tas ir tieši tas, ko vēlaties.

Atrodiet rindu “Šis politikas iestatījums ļauj konfigurēt papildu autentifikācijas prasību startēšanas laikā”, veiciet dubultklikšķi uz šī iestatījuma. Atvērtajā logā atradīsit vajadzīgo vārdu “Iespējot”, blakus tam ir izvēles rūtiņa, kurā jāievieto konkrēta atzīme savas piekrišanas ķeksīša veidā.

Tieši zem šī loga ir apakšsadaļa “Platformas”, kurā jāatzīmē izvēles rūtiņa blakus piedāvājumam izmantot BitLocker bez īpaša moduļa. Tas ir ļoti svarīgi, it īpaši, ja jūsu Windows 10 nav TPM moduļa.

Šajā logā ir pabeigta vēlamās funkcijas konfigurēšana, lai to varētu aizvērt. Tagad pārvietojiet peles kursoru virs ikonas “logi”, ar peles labo pogu noklikšķiniet uz tās, kas ļaus parādīties papildu apakšizvēlnei. Tajā atradīsit rindu “Vadības panelis”, pārejiet uz to un pēc tam uz nākamo rindu “Bitlocker diska šifrēšana”.

Noteikti norādiet, kur vēlaties veikt šifrēšanu. To var izdarīt gan ar cietajiem, gan noņemamajiem diskdziņiem. Pēc vajadzīgā objekta atlasīšanas noklikšķiniet uz pogas “Iespējot Bitlocker”.

Tagad Windows 10 sāks automātisku procesu, ik pa laikam piesaistot jūsu uzmanību, aicinot precizēt savas vēlmes. Protams, pirms šāda procesa veikšanas vislabāk ir izveidot dublējumu. Pretējā gadījumā, ja parole un tās atslēga tiek pazaudēta, pat datora īpašnieks nevarēs atgūt informāciju.

Pēc tam sāksies diska sagatavošanas process turpmākai šifrēšanai. Kamēr šis process darbojas, jums nav atļauts izslēgt datoru, jo šī darbība var nopietni kaitēt operētājsistēmai. Pēc šādas kļūmes jūs vienkārši nevarēsit palaist savu Windows 10, tāpēc šifrēšanas vietā jums būs jāinstalē jauna operētājsistēma, lieki tērējot laiku.

Tiklīdz diska sagatavošana ir veiksmīgi pabeigta, sākas faktiskā diska iestatīšana šifrēšanai. Jums tiks piedāvāts ievadīt paroli, kas vēlāk nodrošinās piekļuvi šifrētajiem failiem. Jums tiks arī lūgts izveidot un ievadīt atkopšanas atslēgu. Abas šīs svarīgās sastāvdaļas vislabāk glabāt drošā vietā, vēlams izdrukāt. Ir ļoti muļķīgi saglabāt paroli un atkopšanas atslēgu pašā datorā.

Šifrēšanas procesa laikā sistēma var jautāt, kuru daļu konkrēti vēlaties šifrēt. Šai procedūrai vislabāk ir pakļaut visu diska vietu, lai gan ir iespēja šifrēt tikai aizņemto vietu.

Atliek tikai atlasīt darbības opciju, piemēram, “Jauns šifrēšanas režīms”, un pēc tam palaist automātisku BitLocker operētājsistēmas skenēšanu. Pēc tam sistēma droši turpinās procesu, pēc kura jums tiks piedāvāts restartēt datoru. Protams, izpildiet šo prasību un restartējiet.

Pēc nākamās Windows 10 palaišanas jūs būsiet pārliecināts, ka piekļuve dokumentiem bez paroles ievadīšanas nebūs iespējama. Šifrēšanas process turpināsies, jūs varat to kontrolēt, noklikšķinot uz BitLocker ikonas, kas atrodas paziņojumu panelī.

Funkcijas atspējošana

Ja kāda iemesla dēļ jūsu datorā esošie faili vairs nav īpaši svarīgi un jums nepatīk katru reizi ievadīt paroli, lai tiem piekļūtu, mēs iesakām vienkārši atspējot šifrēšanas funkciju.

Lai veiktu šādas darbības, dodieties uz paziņojumu paneli, atrodiet tur BitLocker ikonu un noklikšķiniet uz tās. Atvērtā loga apakšā atradīsit rindu “Pārvaldīt BitLocker”, noklikšķiniet uz tās.

Tagad sistēma liks jums izvēlēties, kura darbība jums ir vēlama:

- arhivēt atkopšanas atslēgu;

- mainīt paroli, lai piekļūtu šifrētiem failiem;

- noņemt iepriekš iestatīto paroli;

- atspējot BitLocker.

Protams, ja nolemjat atspējot BitLocker, jums vajadzētu izvēlēties pēdējo piedāvāto opciju. Ekrānā nekavējoties parādīsies jauns logs, kurā sistēma vēlēsies pārliecināties, vai tiešām vēlaties atspējot šifrēšanas funkciju.

UZMANĪBU. Tiklīdz noklikšķināsit uz pogas “Atspējot BitLocker”, atšifrēšanas process sāksies nekavējoties. Diemžēl šim procesam nav raksturīgs liels ātrums, tāpēc noteikti būs jāsagatavojas kāds laiks, kura laikā būs vienkārši jāgaida.

Protams, ja jums ir nepieciešams izmantot datoru šajā brīdī, jūs to varat atļauties, nav kategorisku aizliegumu. Tomēr jums vajadzētu sagatavoties tam, ka datora veiktspēja šobrīd var būt ārkārtīgi zema. Nav grūti saprast šī lēnuma iemeslu, jo operētājsistēmai ir jāatbloķē milzīgs informācijas apjoms.

Tātad, ja vēlaties šifrēt vai atšifrēt failus savā datorā, vienkārši izlasiet mūsu ieteikumus, pēc tam bez steigas izpildiet katru norādītā algoritma darbību un pēc pabeigšanas priecājieties par sasniegto rezultātu.

NastroyVse.ru

Bitlocker iestatīšana

Bitlocker ir rīks, kas nodrošina datu šifrēšanu skaļuma līmenī (sējums var aizņemt daļu no diska vai var ietvert vairāku disku masīvu.) Bitlocker tiek izmantots, lai aizsargātu jūsu datus klēpjdatora/datora nozaudēšanas vai zādzības gadījumā. . Sākotnējā versijā BitLocker nodrošināja aizsardzību tikai vienam sējumam - diskam ar operētājsistēmu. BitLocker ir iekļauts visos Server 2008 R2 un Server 2008 izdevumos (izņemot Itanium izdevumu), kā arī Windows 7 Ultimate un Enterprise, kā arī Windows Vista. Windows Server 2008 un Vista SP1 versijās Microsoft ir ieviesusi aizsardzību dažādiem sējumiem, tostarp vietējiem datu sējumiem. Operētājsistēmas Windows Server 2008 R2 un Windows 7 versijās izstrādātāji pievienoja atbalstu noņemamām datu glabāšanas ierīcēm (USB zibatmiņas ierīcēm un ārējiem cietajiem diskiem). Šo līdzekli sauc par BitLocker To Go. BitLocker tehnoloģija izmanto AES šifrēšanas algoritmu, atslēgu var glabāt TMP (Trusted Platform Module – tā izgatavošanas laikā datorā uzstādīta speciāla shēma, kas nodrošina šifrēšanas atslēgu uzglabāšanu) vai USB ierīcē. Ir iespējamas šādas piekļuves kombinācijas:

TPM - TPM + PIN - TPM + PIN + USB atslēga - TPM + USB atslēga - USB atslēga Tā kā datoros bieži nav TMP, es vēlos soli pa solim aprakstīt, kā konfigurēt BitLocker ar USB disku.

Dodieties uz "Dators" un ar peles labo pogu noklikšķiniet uz vietējā diska, kuru vēlamies šifrēt (šajā piemērā mēs šifrēsim vietējo disku C) un atlasiet "Iespējot BitLocker".

Pēc šīm darbībām mēs redzēsim kļūdu.

Pēc šīm darbībām mēs redzēsim kļūdu.  Tas ir saprotams, kā jau rakstīju - šajā datorā nav TMP moduļa, un tas ir rezultāts, bet to visu var viegli salabot, vienkārši dodieties uz datora vietējām politikām un mainiet tur iestatījumus, lai to izdarītu. dodieties uz vietējo politiku redaktoru - gpedit meklēšanas laukā ierakstiet .msc un nospiediet "Enter".

Tas ir saprotams, kā jau rakstīju - šajā datorā nav TMP moduļa, un tas ir rezultāts, bet to visu var viegli salabot, vienkārši dodieties uz datora vietējām politikām un mainiet tur iestatījumus, lai to izdarītu. dodieties uz vietējo politiku redaktoru - gpedit meklēšanas laukā ierakstiet .msc un nospiediet "Enter".

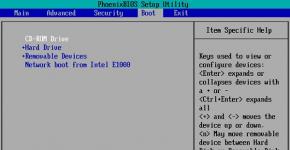

Rezultātā tiks atvērts vietējo politiku logs, dodieties uz ceļu "Datora konfigurācija - Administratīvās veidnes - Windows komponenti - Bitu bloķētāja diska šifrēšana - Operētājsistēmas diski" un politikā Nepieciešamā papildu autentifikācija startēšanas laikā mēs to iestatām uz Iespējot Jums ir arī jāpārliecinās, ka ir atzīmēta izvēles rūtiņa Atļaut izmantot BitLocker bez saderīga TPM.

Rezultātā tiks atvērts vietējo politiku logs, dodieties uz ceļu "Datora konfigurācija - Administratīvās veidnes - Windows komponenti - Bitu bloķētāja diska šifrēšana - Operētājsistēmas diski" un politikā Nepieciešamā papildu autentifikācija startēšanas laikā mēs to iestatām uz Iespējot Jums ir arī jāpārliecinās, ka ir atzīmēta izvēles rūtiņa Atļaut izmantot BitLocker bez saderīga TPM.

Tagad, ja atkārtosit pirmās darbības, lai iespējotu BitLocker lokālajā diskā, tiks atvērts logs, lai konfigurētu diska šifrēšanu startēšanas laikā (tomēr mums nebija izvēles, tas ir trūkuma dēļ); no TPM).

Nākamajā logā atlasiet USB ierīci, kurā tiks saglabāta atslēga.

Pēc tam izvēlamies, kur saglabāsim atkopšanas atslēgu (tā ir atslēga, kas tiek ievadīta manuāli, ja tiek pazaudēts datu nesējs ar galveno atslēgu), iesaku to izdarīt citā USB diskdzinī vai citā datorā, vai arī izdrukāt ja saglabāsiet atkopšanas atslēgu tajā pašā datorā vai tajā pašā USB diskdzinī, nevarēsit startēt Windows, ja pazaudēsit USB, kurā atslēga ir saglabāta. Šajā piemērā es saglabāju citā USB diskdzinī.

Nākamajā logā palaidiet Bitlocker sistēmas pārbaudi, noklikšķinot uz pogas “Turpināt”, pēc kura dators tiks restartēts.

Pēc datora sāknēšanas parādīsies šifrēšanas procesa logs. Bieži vien tā ir ilgstoša procedūra, kas prasa vairākas stundas.

Rezultātā mums ir šifrēts disks C, kas nesāksies bez USB diska ar atslēgu vai atkopšanas atslēgu.

pk-help.com

Kā iestatīt BitLocker datu šifrēšanu operētājsistēmai Windows

Lai aizsargātu pret nesankcionētu piekļuvi failiem, kas glabājas cietajā diskā, kā arī noņemamajos diskos (ārējos diskos vai USB zibatmiņas diskos), Windows OS lietotājiem ir iespēja tos šifrēt, izmantojot iebūvēto BitLocker un BitLocker To Go šifrēšanas programmatūru.

BitLocker šifrēšanas programma un BitLocker To Go ir iepriekš instalētas operētājsistēmas Windows 8/8.1 Professional un Enterprise versijās, kā arī operētājsistēmas Windows 7 Ultimate versijā. Taču Windows 8.1 pamata versijas lietotājiem ir arī piekļuve opcija “Ierīces šifrēšana”, kas darbojas kā BitLocker analogs operētājsistēmas uzlabotajās versijās.

Iespējot BitLocker šifrēšanas programmatūru

Lai iespējotu BitLocker šifrēšanas programmu, atveriet vadības paneli un pēc tam dodieties uz Sistēma un drošība > BitLocker diska šifrēšana. Varat arī atvērt programmu Windows Explorer (“Dators”), ar peles labo pogu noklikšķināt uz atlasītā diska un nolaižamajā izvēlnē atlasīt “Iespējot BitLocker”. Ja iepriekš minētās rindas izvēlnē nav, tad jums ir nepareiza Windows OS versija.

Lai iespējotu BitLocker savam sistēmas diskam, datu diskdzinī vai noņemamajam diskam, ir jāatlasa Iespējot BitLocker.

Šajā logā jums ir pieejami 2 BitLocker diska šifrēšanas veidi:

- BitLocker diska šifrēšana — cietie diski: šī funkcija ļauj šifrēt visu disku. Sāknējot datoru, Windows sāknēšanas ielādētājs ielādēs datus no sistēmas rezervētā cietā diska apgabala, un jums tiks prasīts norādīt norādīto atbloķēšanas veidu, piemēram, ievadīt paroli. Pēc tam BitLocker veiks datu atšifrēšanas procesu, un Windows sāknēšanas process turpināsies. Citiem vārdiem sakot, šifrēšanu var uzskatīt par procesu, kas notiek lietotājam nepamanīts. Kā parasti, jūs strādājat ar failiem un datiem, kas savukārt tiek šifrēti diskā. Turklāt šifrēšanu var izmantot ne tikai sistēmas diskdziņiem.

- “BitLocker diska šifrēšana — BitLocker To Go”: ārējās atmiņas ierīces, piemēram, USB zibatmiņas diskus vai ārējos cietos diskus, var šifrēt, izmantojot utilītu BitLocker To Go. Pievienojot datoram šifrētu ierīci, jums tiks lūgts, piemēram, ievadīt paroli, kas pasargās jūsu datus no svešiniekiem.

BitLocker izmantošana bez TPM

Ja mēģināt šifrēt, izmantojot BitLocker datorā, kurā nav instalēts uzticamās platformas modulis (TPM), tiks atvērts šāds logs, kurā tiks lūgts iespējot opciju “Atļaut BitLocker bez saderīga TPM”.

BitLocker šifrēšanas programmatūrai ir nepieciešams dators ar aparatūras TPM, lai aizsargātu sistēmas disku, lai tā darbotos pareizi. TPM modulis ir maza mikroshēma, kas instalēta mātesplatē. BitLocker tur var glabāt šifrēšanas atslēgas, kas ir drošāka iespēja nekā to glabāšana parastā datu diskā. TPM modulis nodrošina atslēgas tikai pēc palaišanas un sistēmas statusa pārbaudes, kas izslēdz datu atšifrēšanas iespēju gadījumā, ja jūsu cietais disks tiek nozagts vai tiek izveidots šifrēts diska attēls uzlaušanai citā datorā.

Lai iespējotu iepriekš minēto opciju, jums ir jābūt administratora tiesībām. Jums vienkārši jāatver “Vietējās grupas politikas redaktors” un jāiespējo šī opcija.

Nospiediet taustiņu kombināciju Win + R, lai palaistu dialoglodziņu Palaist, ievadiet komandu gpedit.msc. Pēc tam dodieties uz šādiem punktiem - Datora konfigurācija > Administratīvās veidnes > Windows komponenti > BitLocker diska šifrēšana > Operētājsistēmas diski. Veiciet dubultklikšķi uz opcijas “Pieprasīt papildu autentifikāciju startēšanas laikā”, atlasiet opciju “Iespējots” un atzīmējiet izvēles rūtiņu “Atļaut BitLocker bez saderīga TPM” ). Noklikšķiniet uz "Lietot", lai saglabātu iestatījumus.

Diska atbloķēšanas metodes izvēle

Ja esat veiksmīgi pabeidzis iepriekš minētās darbības, tiks parādīts logs “Izvēlieties, kā startēšanas laikā atbloķēt disku”. Ja jūsu datoram nav TPM moduļa, jums ir divas iespējas: ievadiet paroli vai izmantojiet īpašu USB zibatmiņas disku (viedkarti) kā atbloķēšanas atslēgu.

Ja mātesplatē ir TPM modulis, jums būs pieejamas citas iespējas. Piemēram, ir iespējams konfigurēt automātisko atbloķēšanu, kad dators tiek palaists - visas atslēgas tiks saglabātas TPM modulī un automātiski tiks izmantotas datu atšifrēšanai diskā. Varat arī ievietot PIN paroli sāknēšanas ielādētājā, kas pēc tam atbloķēs jūsu TPM saglabātās atšifrēšanas atslēgas un pēc tam visu disku.

Izvēlieties sev vispiemērotāko metodi un izpildiet uzstādītāja norādījumus.

Rezerves atslēgas izveide

BitLocker sniedz arī iespēju izveidot rezerves atslēgu. Šī atslēga tiks izmantota, lai piekļūtu šifrētiem datiem, ja esat aizmirsis vai pazaudējis savu galveno atslēgu, piemēram, aizmirsāt atslēgas piekļuves paroli vai pārvietojāt cieto disku uz jaunu datoru ar jaunu TPM moduli utt.

Varat saglabāt atslēgu failā, izdrukāt to, ievietot ārējā USB diskdzinī vai saglabāt savā Microsoft kontā (Windows 8 un 8.1 lietotājiem). Galvenais ir pārliecināties, ka šī rezerves atslēga tiek glabāta drošā vietā, pretējā gadījumā uzbrucējs var viegli apiet BitLocker un piekļūt visiem viņu interesējošajiem datiem. Bet, neskatoties uz to, ir obligāti jāizveido rezerves atslēga, jo, ja pazaudēsit galveno atslēgu bez rezerves atslēgas, jūs zaudēsit visus savus datus.

Diska šifrēšana un atšifrēšana

BitLocker automātiski šifrēs jaunus failus, tiklīdz tie būs pieejami, taču jums ir jāizvēlas, kā šifrēt pārējo diska vietu. Varat šifrēt visu disku (ieskaitot brīvo vietu) - otrā opcija zemāk esošajā ekrānuzņēmumā vai tikai failus - pirmā opcija, kas paātrinās šifrēšanas procesu.

Izmantojot BitLocker jaunā datorā (tas nozīmē, ar tikko instalētu OS), labāk ir izmantot failu aizņemtās vietas šifrēšanu, jo tas prasīs nedaudz laika. Tomēr, ja iespējojat šifrēšanu diskam, kas ir izmantots ilgu laiku, labāk ir izmantot metodi, kurā tiek šifrēts viss disks, pat ja ir brīva vieta. Šī metode neļaus atgūt iepriekš izdzēstos failus, kas nebija šifrēti. Tādējādi pirmā metode ir ātrāka, bet otrā ir uzticamāka.

Turpinot šifrēšanas iestatīšanu, BitLocker analizēs sistēmu un restartēs datoru. Pēc datora restartēšanas sāksies šifrēšanas process. Tas tiks parādīts teknē kā ikona, ar kuru jūs redzēsiet procesa progresu procentos. Jūs arī turpmāk varēsiet izmantot datoru, taču tajā pašā laikā tiks veikta neliela sistēmas palēnināšanās, jo vienlaikus darbojas failu šifrēšana.

Kad šifrēšana būs pabeigta un nākamreiz startējot datoru, BitLocker parādīs logu, kurā būs jāievada parole, PIN vai jāievieto USB diskdzinis kā atslēga (atkarībā no tā, kā iepriekš konfigurējāt piekļuvi atslēga).

Nospiežot taustiņu Escape šajā logā, tiks atvērts rezerves atslēgas ievadīšanas logs, ja piekļuve primārajai atslēgai ir zaudēta.

Ja izvēlaties BitLocker To Go šifrēšanas metodi ārējām ierīcēm, jums tiks parādīts līdzīgs iestatīšanas vednis, taču šajā gadījumā dators nav jārestartē. Neatvienojiet ārējo disku, kamēr šifrēšanas process nav pabeigts.

Nākamajā reizē, kad pievienosit šifrēto ierīci datoram, jums tiks lūgts ievadīt paroli vai viedkarti, lai to atbloķētu. Ierīce, kas aizsargāta ar BitLocker, tiks parādīta ar atbilstošu ikonu failu pārvaldniekā vai Windows Explorer.

Varat pārvaldīt šifrēto disku (mainīt paroli, izslēgt šifrēšanu, izveidot atslēgas rezerves kopijas utt.), izmantojot BitLocker vadības paneļa logu. Ar peles labo pogu noklikšķinot uz šifrētā diska un atlasot Pārvaldīt BitLocker, jūs nonāksit galamērķī.

Tāpat kā jebkura cita informācijas aizsardzības metode, reāllaika šifrēšana ceļā, izmantojot BitLocker, protams, aizņems daļu no jūsu datora resursiem. Tas galvenokārt izraisīs palielinātu CPU noslogojumu nepārtrauktas datu šifrēšanas dēļ no diska uz disku. Bet, no otras puses, cilvēkiem, kuru informācija ir droši jāaizsargā no svešiem skatieniem, informācijas, kas var sniegt ļaunprātīgus trumpjus uzbrucēju rokās, šis produktivitātes zudums ir viskompromisaākais risinājums.

osmaster.org.ua

Šifrēšana operētājsistēmā Windows 7, izmantojot BitLocker

Vladimirs Bezmaļi

2009. gada 7. janvārī Microsoft testēšanai prezentēja nākamo darbstaciju operētājsistēmas versiju - Windows 7. Šī operētājsistēma, kā jau ierasts, plaši piedāvā drošības tehnoloģijas, tostarp tās, kas iepriekš tika piedāvātas operētājsistēmā Windows Vista. Šodien mēs runāsim par Windows BitLocker šifrēšanas tehnoloģiju, kas ir piedzīvojusi būtiskas izmaiņas kopš tās ieviešanas sistēmā Windows Vista. Šķiet, ka šodien neviens nav jāpārliecina par nepieciešamību šifrēt datus cietajos diskos un noņemamajos datu nesējos, tomēr, neskatoties uz to, mēs sniegsim argumentus par labu šim risinājumam.

Konfidenciālu datu zaudēšana mobilo ierīču zādzības vai nozaudēšanas dēļ

Mūsdienās aparatūras izmaksas ir daudzkārt mazākas nekā ierīcē esošās informācijas izmaksas. Pazaudētie dati var izraisīt reputācijas zaudēšanu, konkurētspējas zudumu un iespējamu tiesvedību.

Visā pasaulē datu šifrēšanas jautājumus jau sen regulē attiecīgie tiesību akti. Tā, piemēram, ASV, U.S. Valdības informācijas drošības reformas likums (GISRA) pieprasa datu šifrēšanu, lai aizsargātu sensitīvu valdības informāciju. ES valstis ir pieņēmušas Eiropas Savienības datu privātuma direktīvu. Kanādai un Japānai ir savi noteikumi.

Visi šie likumi paredz bargus sodus par personas vai uzņēmuma informācijas nozaudēšanu. Kad jūsu ierīce ir nozagta (pazaudēta), jūsu dati var tikt zaudēti kopā ar to. Datu šifrēšanu var izmantot, lai novērstu nesankcionētu piekļuvi datiem. Turklāt neaizmirstiet par tādām briesmām kā nesankcionēta piekļuve datiem remonta laikā (ieskaitot garantiju) vai lietotu ierīču pārdošana.

Un to, ka tie nav tukši vārdi, diemžēl, vairākkārt apstiprinājuši fakti. Apvienotās Karalistes Iekšlietu ministrijas ārštata darbinieks pazaudēja atmiņas karti, kurā bija vairāk nekā simtiem tūkstošu noziedznieku, tostarp to personu, kas izcieš cietumsodu, personas dati. Tas teikts departamenta ziņojumā. Plašsaziņas līdzekļos bija iekļauti 84 000 Apvienotās Karalistes cietumos turēto ieslodzīto vārdi, adreses un dažos gadījumos arī informācija par apsūdzībām. Tāpat atmiņas kartē ir 30 tūkstošu cilvēku adreses, kuru sodāmība ir seši un vairāk. Kā noskaidroja ministrijā, informāciju no atmiņas kartes izmantojis RA Consulting pētnieks. “Mēs esam uzzinājuši par drošības pārkāpumu, kura rezultātā līgumdarbinieks zaudēja personisko informāciju par likumpārkāpējiem Anglijā un Velsā. Šobrīd notiek rūpīga izmeklēšana,” sacīja IeM pārstāvis.

"Ēnu" valdības iekšlietu ministrs Dominiks Grīvs jau ir izteicis komentāru par šo lietu. Viņš norādīja, ka Lielbritānijas nodokļu maksātāji būtu "absolūti šokēti" par Lielbritānijas valdības rīcību ar slepeno informāciju.

Šis nav pirmais gadījums Apvienotajā Karalistē, kad dažādas organizācijas un departamenti zaudē konfidenciālu informāciju, atgādināja Grīvs.

Aprīlī liela Lielbritānijas banka HSBC atzina, ka ir pazaudēts disks, kurā tika glabāti 370 tūkstošu tās klientu personas dati. Februāra vidū kļuva zināms, ka no Lielbritānijas slimnīcas Russels Hall Hospital Dudlijas pilsētā (Vestmidlenda) nozagts klēpjdators ar 5 tūkstošu 123 pacientu medicīniskajiem datiem. Janvāra beigās tika ziņots, ka no Lielbritānijas lielveikalu ķēdes Marks and Spencer nozagts portatīvais dators ar 26 tūkstošu darbinieku personas datiem. Lielbritānijas Aizsardzības ministrijas vadītājs Des Brauns 21.janvārī paziņoja, ka departamentā nozagti trīs portatīvie datori ar tūkstošiem cilvēku personas datiem.

Pagājušā gada decembrī atklājās, ka kāda privāta ASV kompānija ir pazaudējusi trīs miljonu Lielbritānijas autovadītāja apliecību pretendentu uzskaiti. Tie atradās datora cietajā diskā. Zaudētajos datos ir iekļauti autovadītāja apliecības pretendentu vārdi, adreses un tālruņu numuri laikā no 2004. gada septembra līdz 2007. gada aprīlim.

2007. gada oktobra beigās ceļā starp divām valsts aģentūrām pazuda divi diski, kuros bija informācija par 25 miljoniem bērnu pabalstu saņēmēju un viņu bankas kontiem. Plaša meklēšanas operācija, kas nodokļu maksātājiem izmaksāja 500 000 mārciņu, nav devusi rezultātus.

Arī šā gada jūnijā vienā no vilcieniem, kas devās uz Londonu, tika atklāta paka ar slepeniem dokumentiem (http://korrespondent.net/world/493585), kurā atradās informācija par cīņu pret terorisma finansēšanu, narkotiku kontrabandu un naudu. atmazgāšana. Iepriekš vilciena sēdeklī Londonā tika atklāta pakete, kurā bija slepeni dokumenti, kas saistīti ar jaunāko informāciju par teroristu tīklu Al-Qaeda (http://korrespondent.net/world/490374). Jautājums ir, ko domāja lietotāji, kuri pieļāva to?

Lūk, vēl viens fakts, kam vajadzētu likt aizdomāties mobilo ierīču īpašniekiem

Saskaņā ar Ponemon institūta ziņojumu (http://computerworld.com/action/inform.do?command=search&searchTerms=The+Ponemon+Institute), ASV lielajās un vidējās lidostās katru gadu tiek zaudēti aptuveni 637 000 klēpjdatoru. Saskaņā ar aptauju klēpjdatori parasti tiek pazaudēti drošības kontroles punktos.

Katru nedēļu 36 lielākajās Amerikas lidostās tiek pazaudēti aptuveni 10 278 klēpjdatori, un 65% no tiem netiek atdoti īpašniekiem. Tiek ziņots, ka vidēja lieluma lidostās pazaudēti aptuveni 2000 klēpjdatoru, un 69% no tiem netiek atdoti īpašniekiem. Institūts veica aptaujas 106 lidostās 46 valstīs un intervēja 864 cilvēkus.

Visbiežāk sastopamās vietas, kur pazaudēt klēpjdatorus, ir šādas piecas lidostas:

- Losandželosas Starptautiskā

- Maiami starptautiskā

- Džons F. Kenedijs International

- Čikāgas O'Hare

- Newark Liberty International.

Ceļotāji nav pārliecināti, ka pazaudētie klēpjdatori viņiem tiks atdoti.

Aptuveni 77% aptaujāto sacīja, ka viņiem nav cerību atgūt pazaudēto klēpjdatoru, savukārt 16% sacīja, ka neko nedarītu, ja pazaudētu klēpjdatoru. Apmēram 53% teica, ka klēpjdatoros bija konfidenciāla uzņēmuma informācija, un 65% teica, ka viņi neko nav darījuši, lai aizsargātu informāciju.

(http://computerworld.com/action/article.do?command=viewArticleBasic&taxonomyId=17&articleId=9105198&intsrc=hm_topic)

Ko tam var iebilst? Tikai datu šifrēšana.

Šajā gadījumā šifrēšana darbojas kā pēdējā datora fiziskās aizsardzības līnija. Mūsdienās ir ļoti daudz dažādu cieto disku šifrēšanas tehnoloģiju. Protams, pēc veiksmīgās BitLocker tehnoloģijas pirmizrādes, kas ir daļa no Windows Vista Enterprise un Windows Vista Ultimate, Microsoft nevarēja neiekļaut šo tehnoloģiju operētājsistēmā Windows 7. Tomēr, godīgi sakot, ir vērts atzīmēt, ka jaunajā operētājsistēmā mēs to redzēsim. ievērojami pārveidota šifrēšanas tehnoloģija.

Šifrēšana operētājsistēmā Windows 7

Tātad, mūsu iepazīšanās sākas ar Windows 7 instalēšanu datorā. Lai izmantotu šifrēšanu operētājsistēmā Windows Vista, jums bija jāveic viena no divām darbībām: vispirms jāsagatavo cietais disks, izmantojot komandrindu, atbilstoši sadalot to, vai arī vēlāk, izmantojot īpašu Microsoft programmatūru (BitLocker diska sagatavošanas rīks). Operētājsistēmā Windows 7 problēma sākotnēji tiek atrisināta, sadalot cieto disku. Tātad instalēšanas laikā norādīju sistēmas nodalījumu ar ietilpību 39 gigabaiti, un ieguvu... 2 nodalījumus! Viens ir 200 MB liels, bet otrais ir nedaudz vairāk par 38 gigabaitiem. Turklāt standarta Explorer logā redzat šādu attēlu (1. att.).

Rīsi. 1. Explorer logs

Taču, atverot Sākt – Visas programmas – Administratīvie rīki – Datoru pārvaldība – Diska pārvaldība, jūs redzēsiet (2. att.):

Rīsi. 2. Datoru vadība

Kā redzat, pirmais nodalījums, kura izmērs ir 200 MB, ir vienkārši paslēpts. Pēc noklusējuma tas ir sistēmas, aktīvais un primārais nodalījums. Tiem, kas jau ir iepazinušies ar šifrēšanu operētājsistēmā Windows Vista, šajā posmā nekas īpaši jauns nav, izņemot to, ka sadalīšana šādā veidā tiek veikta pēc noklusējuma un cietais disks jau ir sagatavots turpmākai šifrēšanai instalēšanas stadijā. Vienīgā pamanāmā atšķirība ir tā izmērs – 200 MB pret 1,5 GB operētājsistēmā Windows Vista.

Protams, šāda diska sadalīšana nodalījumos ir daudz ērtāka, jo bieži vien lietotājs, instalējot OS, uzreiz nedomā par to, vai viņš šifrēs cieto disku vai ne.

Uzreiz pēc OS instalēšanas vadības paneļa sadaļā Sistēma un drošība varam izvēlēties (3. att.) BitLocker Drive Encryption

Rīsi. 3. Sistēma un drošība

Atlasot Aizsargāt datoru, šifrējot datus diskā, tiek parādīts logs (4. attēls).

Rīsi. 4. BitLocker diska šifrēšana

Lūdzu, ņemiet vērā (attēlā iezīmētas sarkanā krāsā) opcijas, kuru trūkst operētājsistēmā Windows Vista vai kuras ir sakārtotas atšķirīgi. Tādējādi operētājsistēmā Windows Vista noņemamos datu nesējus varēja šifrēt tikai tad, ja tie izmantoja NTFS failu sistēmu, un šifrēšana tika veikta saskaņā ar tiem pašiem noteikumiem kā cietajiem diskiem. Un cietā diska otro nodalījumu (šajā gadījumā disku D:) bija iespējams šifrēt tikai pēc sistēmas nodalījuma (disks C:) šifrēšanas.

Tomēr nedomājiet, ka, izvēloties Ieslēgt BitLocker, viss ir kārtībā. Ne tā! Iespējojot BitLocker bez papildu opcijām, viss, ko jūs saņemat, ir šī datora cietā diska šifrēšana, neizmantojot TPM, kas, kā jau esmu norādījis savos rakstos, nav labs piemērs. Taču lietotājiem dažās valstīs, piemēram, Krievijas Federācijā vai Ukrainā, vienkārši nav citas izvēles, jo datoru ar TRM imports šajās valstīs ir aizliegts. Šādā gadījumā atlasiet Ieslēgt BitLocker un nokļūstat 5. attēlā.

Rīsi. 5. BitLocker diska šifrēšana

Ja vēlaties izmantot TPM, lai izmantotu visas šifrēšanas iespējas, jums ir jāizmanto grupas politikas redaktors. Lai to izdarītu, jāsāk komandrindas režīms (cmd.exe) un komandrindā jāieraksta gpedit.msc (6. att.), palaižot grupas politikas redaktoru (7. att.).

Rīsi. 6. Palaidiet grupas politikas redaktoru

Rīsi. 7. Grupas politikas redaktors

Sīkāk apskatīsim grupas politikas opcijas, kuras var izmantot, lai pārvaldītu BitLocker šifrēšanu.

BitLocker diska šifrēšanas grupas politikas opcijas

Saglabājiet BitLocker atkopšanas informāciju Active Directory domēna pakalpojumos (Windows Server 2008 un Windows Vista)

Izmantojot šo grupas politikas opciju, varat pārvaldīt Active Directory domēna pakalpojumus (AD DS), lai dublētu informāciju vēlākai BitLocker diska šifrēšanas atkopšanai. Šī opcija attiecas tikai uz datoriem, kuros darbojas sistēma Windows Server 2008 vai Windows Vista.

Ja šī opcija ir iestatīta, kad BitLocker ir iespējots, tā atkopšanas informācija tiks automātiski kopēta uz AD DS.

Ja atspējosit šo politikas opciju vai atstāsiet tai noklusējuma vērtību, BitLocker atkopšanas informācija netiks kopēta uz AD DS.

Izvēlieties noklusējuma mapi atkopšanas parolei

Šī politikas opcija ļaus jums definēt noklusējuma mapes atrašanās vietu atkopšanas paroles glabāšanai, kas tiek parādīta BitLocker diska šifrēšanas vednī, kad tiek prasīts. Šī opcija ir spēkā, kad iespējojat BitLocker šifrēšanu. Tomēr jāņem vērā, ka lietotājs var saglabāt atkopšanas paroli jebkurā citā mapē.

Izvēlieties, kā lietotāji var atgūt ar BitLocker aizsargātos diskus (Windows Server 2008 un Windows Vista)

Šī opcija ļaus jums kontrolēt BitLocker atkopšanas opcijas, ko parāda instalēšanas vednis. Šī politika attiecas uz datoriem, kuros darbojas sistēma Windows Server 2008 un Windows Vista. Šī opcija ir spēkā, ja ir iespējots BitLocker.

Lai atgūtu šifrētus datus, lietotājs var izmantot 48 ciparu digitālo paroli vai USB disku, kurā ir 256 bitu atkopšanas atslēga.

Izmantojot šo opciju, varat atļaut 256 bitu paroles atslēgu saglabāt USB diskdzinī kā neredzamu failu un teksta failu, kas satur 48 ciparu atkopšanas paroli.

Ja atspējojat vai nekonfigurējat šo grupas politikas noteikumu, BitLocker iestatīšanas vednis ļaus lietotājam atlasīt atkopšanas opcijas.

Ja atspējojat vai nekonfigurējat šo politikas iestatījumu, BitLocker iestatīšanas vednis sniegs lietotājiem citus veidus, kā saglabāt atkopšanas opcijas.

Izvēlieties diska šifrēšanas metodi un šifra stiprumu

Izmantojot šo noteikumu, varat izvēlēties šifrēšanas algoritmu un izmantojamās atslēgas garumu. Ja disks jau ir šifrēts un jūs pēc tam nolemjat mainīt atslēgas garumu, nekas nenotiks. Noklusējuma šifrēšanas metode ir AES ar 128 bitu atslēgu un difuzoru.

Norādiet savai organizācijai unikālos identifikatorus

Šī politikas kārtula ļaus jums izveidot unikālus ID katram jaunam diskam, kas pieder jūsu organizācijai un ko aizsargā BitLocker. Šie identifikatori tiek saglabāti kā pirmais un otrais identifikatora lauks. Pirmais ID lauks ļaus iestatīt unikālu organizācijas ID ar BitLocker aizsargātajiem diskdziņiem. Šis ID tiks automātiski pievienots jauniem ar BitLocker aizsargātiem diskdziņiem, un to var atjaunināt esošajiem BitLocker šifrētajiem diskdziņiem, izmantojot komandrindas programmatūru Manage-BDE.

Otrais ID lauks tiek izmantots kopā ar politikas kārtulu “Liegt piekļuvi noņemamam datu nesējam, ko neaizsargā BitLocker”, un to var izmantot, lai pārvaldītu noņemamos diskus jūsu uzņēmumā.

Šo lauku kombināciju var izmantot, lai noteiktu, vai disks pieder jūsu organizācijai.

Ja šī noteikuma vērtība nav definēta vai atspējota, identifikācijas lauki nav obligāti.

Identifikācijas lauks var būt līdz 260 rakstzīmēm garš.

Novērst atmiņas pārrakstīšanu restartējot

Šis noteikums uzlabos jūsu datora veiktspēju, novēršot atmiņas pārrakstīšanu, taču jums vajadzētu saprast, ka BitLocker atslēgas no atmiņas netiks dzēstas.

Ja šis noteikums ir atspējots vai nav konfigurēts, BitLocker atslēgas tiks noņemtas no atmiņas, kad dators tiek restartēts.

Lai uzlabotu drošību, šis noteikums ir jāatstāj kā noklusējuma noteikums.

Konfigurējiet viedkartes sertifikāta objekta identifikatoru

Šis noteikums ļaus viedkartes sertifikāta objekta identifikatoru saistīt ar BitLocker šifrētu disku.

Stacionārie cietie diski

Šajā sadaļā ir aprakstīti grupas politikas noteikumi, kas attieksies uz datu diskiem (nevis sistēmas nodalījumiem).

Konfigurējiet viedkaršu lietošanu fiksētajos datu diskos

Šis noteikums noteiks, vai viedkartes var izmantot, lai nodrošinātu piekļuvi datiem datora cietajā diskā.

Ja atspējosit šo noteikumu, viedkartes nevar izmantot.

Pēc noklusējuma var izmantot viedkartes.

Liegt rakstīšanas piekļuvi fiksētajiem diskdziņiem, kurus BitLocker neaizsargā

Šis noteikums nosaka, vai varat rakstīt uz diskdziņiem, kurus neaizsargā BitLocker. Ja šis noteikums ir definēts, visi diskdziņi, kurus neaizsargā BitLocker, būs tikai lasāmi. Ja disks ir šifrēts, izmantojot BitLocker, tas būs lasāms un rakstāms. Ja šis noteikums ir atspējots vai nav definēts, visi datora cietie diski būs pieejami lasīšanai un rakstīšanai.

Atļaujiet piekļuvi ar BitLocker aizsargātiem fiksēto datu diskdziņiem no iepriekšējām Windows versijām

Šis politikas noteikums nosaka, vai diskus ar FAT failu sistēmu var atbloķēt un lasīt datoros, kuros darbojas sistēma Windows Server 2008, Windows Vista, Windows XP SP3 un Windows XP SP2.

Ja šis noteikums ir iespējots vai nav konfigurēts, datu diski, kas formatēti ar FAT failu sistēmu, var būt lasāmi datoros, kuros darbojas iepriekš minētās operētājsistēmas.

Ja šis noteikums ir atspējots, attiecīgos diskus nevar atbloķēt datoros, kuros darbojas sistēma Windows Server 2008, Windows Vista, Windows XP SP3 un Windows XP SP2.

Uzmanību! Šis noteikums neattiecas uz NTFS formatētiem diskdziņiem.

Šis noteikums nosaka, vai ir nepieciešama parole, lai atbloķētu ar BitLocker aizsargātos diskus. Ja vēlaties izmantot paroli, varat iestatīt paroles sarežģītības prasības un minimālo paroles garumu. Ir vērts apsvērt, ka, lai iestatītu sarežģītības prasības, grupas politikas sadaļā Paroles politikas ir jāiestata paroles sarežģītības prasība.

Ja šis noteikums ir definēts, lietotāji var konfigurēt paroles, kas atbilst atlasītajām prasībām.

Parolei ir jābūt vismaz 8 rakstzīmēm garai (noklusējums).

Izvēlieties, kā var atgūt ar BitLocker aizsargātos fiksētos diskus

Šis noteikums ļaus jums kontrolēt šifrēto disku atkopšanu.

Ja šis noteikums nav konfigurēts vai bloķēts, ir pieejamas noklusējuma atkopšanas opcijas.

Operētājsistēmas diskdziņi

Šajā sadaļā ir aprakstīti grupas politikas noteikumi, kas attiecas uz operētājsistēmas nodalījumiem (parasti C: diskdzini).

Pieprasīt papildu autentifikāciju startēšanas laikā

Šis grupas politikas noteikums ļaus jums noteikt, vai autentifikācijai izmantojat uzticamas platformas moduli (TMP).

Uzmanību! Ir vērts uzskatīt, ka startēšanas laikā var norādīt tikai vienu no opcijām, pretējā gadījumā jūs saņemsit politikas kļūdu.

Ja šī politika ir iespējota, lietotāji varēs konfigurēt papildu startēšanas opcijas BitLocker iestatīšanas vednī.

Ja politika ir atspējota vai nav konfigurēta, pamata opcijas var konfigurēt tikai datoros, kuros darbojas TPM.

Uzmanību! Ja vēlaties izmantot PIN un USB disku, BitLocker ir jākonfigurē, izmantojot bde komandrindu, nevis BitLocker diska šifrēšanas vedni.

Pieprasīt papildu autentifikāciju startēšanas laikā (Windows Server 2008 un Windows Vista)

Šī politika attiecas tikai uz datoriem, kuros darbojas sistēma Windows 2008 vai Windows Vista.

Datoros, kas aprīkoti ar TPM, var iestatīt papildu drošības parametru - PIN kodu (no 4 līdz 20 cipariem).

Datoros, kas nav aprīkoti ar TRM, tiks izmantots USB disks ar galveno informāciju.

Ja šī opcija ir iespējota, vednis parādīs logu, kurā lietotājs var konfigurēt papildu BitLocker startēšanas opcijas.

Ja šī opcija ir atspējota vai nav konfigurēta, instalēšanas vednis parādīs pamatdarbības BitLocker palaišanai datoros ar TPM.

Konfigurējiet startēšanas minimālo PIN garumu

Izmantojot šo parametru, varat konfigurēt minimālo PIN koda garumu, lai palaistu datoru.

PIN kods var būt no 4 līdz 20 cipariem garš.

Izvēlieties, kā var atkopt ar BitLocker aizsargātos OS diskus

Šis grupas politikas noteikums ļauj noteikt, kā tiek atkopti BitLocker šifrētie diskdziņi, ja trūkst šifrēšanas atslēgas.

Konfigurējiet TPM platformas validācijas profilu

Izmantojot šo noteikumu, varat konfigurēt TPM modeli. Ja nav atbilstoša moduļa, šis noteikums neattiecas.

Ja iespējojat šo noteikumu, varat konfigurēt, kurus sāknēšanas komponentus pārbaudīs TPM, pirms atļaujat piekļuvi šifrētajam diskam.

Noņemams datu nesējs

Kontrolējiet BitLocker izmantošanu noņemamajos diskos

Šis grupas politikas noteikums ļauj kontrolēt BitLocker šifrēšanu noņemamajos diskos.

Varat izvēlēties, kurus iestatījumus lietotāji var izmantot, lai konfigurētu BitLocker.

Konkrēti, lai ļautu BitLocker šifrēšanas instalēšanas vednim darboties noņemamajā diskdzinī, ir jāatlasa "Atļaut lietotājiem lietot BitLocker aizsardzību noņemamiem datu diskdziņiem".

Ja atlasīsit “Atļaut lietotājiem apturēt un atšifrēt BitLocker noņemamos datu diskos”, lietotājs varēs atšifrēt jūsu noņemamo disku vai apturēt šifrēšanu.

Ja šis noteikums nav konfigurēts, lietotāji var izmantot BitLocker noņemamiem datu nesējiem.

Ja šis noteikums ir atspējots, lietotāji nevarēs izmantot BitLocker noņemamiem diskdziņiem.

Konfigurējiet viedkaršu izmantošanu noņemamajos datu diskos

Šis politikas iestatījums ļauj noteikt, vai viedkartes var izmantot, lai autentificētu lietotāju un piekļūtu noņemamajiem diskdziņiem noteiktā datorā.

Liegt rakstīšanas piekļuvi noņemamiem diskdziņiem, kas nav aizsargāti BitLocker

Izmantojot šo politikas noteikumu, varat novērst rakstīšanu noņemamajos diskos, kurus neaizsargā BitLocker. Šajā gadījumā visi noņemamie diskdziņi, kurus neaizsargā BitLocker, būs tikai lasāmi.

Ja ir atlasīta opcija “Liegt rakstīšanas piekļuvi ierīcēm, kas konfigurētas citā organizācijā”, rakstīšana būs pieejama tikai noņemamajos diskos, kas pieder jūsu organizācijai. Pārbaude tiek veikta, salīdzinot ar diviem identifikācijas laukiem, kas definēti saskaņā ar grupas politikas noteikumu “Nodrošiniet unikālos identifikatorus savai organizācijai”.

Ja atspējojat šo noteikumu vai tas nav konfigurēts, visi noņemamie diski būs pieejami gan lasīšanai, gan rakstīšanai.

Uzmanību! Šo kārtulu var ignorēt, izmantojot politikas iestatījumus User ConfigurationAdministrative TemplatesSystemRemovable Storage Access Ja ir iespējota kārtula "Noņemamie diski: aizliegt rakstīšanas piekļuvi", šī kārtula tiks ignorēta.

Atļaujiet piekļuvi ar BitLocker aizsargātiem noņemamiem datu diskdziņiem no iepriekšējām Windows versijām

Šis noteikums nosaka, vai noņemamos diskus, kas formatēti kā FAT, var atbloķēt un skatīt datoros, kuros darbojas sistēma Windows 2008, Windows Vista, Windows XP SP3 un Windows XP SP2.

Ja šis noteikums ir iespējots vai nav konfigurēts, noņemamos diskus ar FAT failu sistēmu var atbloķēt un skatīt datoros, kuros darbojas sistēma Windows 2008, Windows Vista, Windows XP SP3 un Windows XP SP2. Šajā gadījumā šie diski būs tikai lasāmi.

Ja šis noteikums ir bloķēts, attiecīgos noņemamos diskus nevar atbloķēt un skatīt datoros, kuros darbojas sistēma Windows 2008, Windows Vista, Windows XP SP3 un Windows XP SP2.

Šis noteikums neattiecas uz diskdziņiem, kas formatēti ar NTFS.

Konfigurējiet paroles sarežģītības prasības un minimālo garumu

Šis politikas noteikums nosaka, vai noņemamie diskdziņi, kas bloķēti ar BitLocker, ir jāatbloķē ar paroli. Ja atļaujat izmantot paroli, varat iestatīt paroles sarežģītības prasības un minimālo paroles garumu. Ir vērts ņemt vērā, ka šajā gadījumā sarežģītības prasībām jāsakrīt ar paroles politikas prasībām Datora konfigurācijalogi iestatījumiDrošības iestatījumiKonta politikasParoles politika

Izvēlieties, kā var atgūt ar BitLocker aizsargātos noņemamos diskus

Šis noteikums ļauj atlasīt, kā tiek atkopti ar BitLocker aizsargātie noņemamie diski.

Tomēr turpināsim cietā diska šifrēšanu. Tā kā jūs jau esat redzējis, ka izmaiņas grupas politikā ļaus izmantot BitLocker šifrēšanas iespējas daudz plašāk, pāriesim pie grupas politikas rediģēšanas. Lai to izdarītu, mēs formulēsim mūsu šifrēšanas izmantošanas mērķus un nosacījumus.

1. Pārbaudāmajā datorā ir instalēts TRM modulis

2. Mēs šifrēsim:

- sistēmas disks

- datu disks

- noņemams datu nesējs, gan NTFS, gan FAT.

Turklāt mums ir jāpārbauda, vai mūsu noņemamais datu nesējs, kas formatēts ar FAT, būs pieejams datorā, kurā darbojas gan Windows XP SP2, gan Windows Vista SP1.

Pāriesim pie šifrēšanas procesa.

Vispirms BitLocker grupu politikās atlasiet šifrēšanas algoritmu un atslēgas garumu (8. att.).

Rīsi. 8. Šifrēšanas algoritma un atslēgas garuma izvēle

Pēc tam sadaļā Operētājsistēmas disks atlasiet kārtulu Pieprasīt papildu autentifikāciju startēšanas laikā (9. att.)

Rīsi. 9. Noteikums “Pieprasīt papildu autentifikāciju startēšanas laikā”

Pēc tam mēs iestatījām minimālo PIN garumu uz 6 rakstzīmēm, izmantojot kārtulu Konfigurēt startēšanas minimālo PIN garumu.

Lai šifrētu datu sadaļu, mēs noteiksim sarežģītības prasības un minimālo paroles garumu 8 rakstzīmes (10. attēls).

Rīsi. 10. Minimālā paroles garuma un sarežģītības prasību iestatīšana

Jāatceras, ka ir jāiestata prasības paroles aizsardzībai (11. attēls).

Rīsi. 11. Paroles aizsardzības prasības

Noņemamiem diskiem atlasiet šādus iestatījumus:

- Neļaujiet lasīt noņemamos diskus ar FAT failu sistēmu zemākās Windows versijās;

- Parolēm jāatbilst sarežģītības prasībām;

- Minimālais paroles garums ir 8 rakstzīmes.

Pēc tam izmantojiet komandu gpupdate.exe /force komandrindas logā, lai atjauninātu politiku (12. attēls).

Rīsi. 12. Atjauniniet grupas politikas iestatījumus

Tā kā mēs nolēmām izmantot PIN kodu katrā atsāknēšanas reizē, mēs izvēlamies (13. att.) Pieprasīt PIN katrā palaišanas reizē.

Rīsi. 13. Ievadiet PIN kodu katru reizi, kad startējat

Rīsi. 14. PIN koda ievadīšana

Ievadiet 4 rakstzīmes garu PIN kodu (15. att.)

Rīsi. 15. PIN neatbilst minimālā garuma prasībām

Polisē norādītais minimālais PIN koda garums ir 6 cipari pēc jaunā PIN koda ievadīšanas saņemam uzaicinājumu saglabāt atslēgu USB diskā un teksta failā;

Rīsi. 16. Rezerves šifrēšanas atslēgas saglabāšana

Pēc tam mēs atsāknējam sistēmu, un sākas faktiskais C: diska šifrēšanas process.

Pēc tam jūs un es šifrējam mūsu cietā diska otro nodalījumu - disku D: (17. attēls)

Rīsi. 17. D diska šifrēšana:

Pirms diska D šifrēšanas: mums jāievada šī diska parole. Šajā gadījumā parolei jāatbilst mūsu minimālā paroles garuma un paroles sarežģītības prasībām. Ir vērts uzskatīt, ka šajā datorā ir iespējams automātiski atvērt šo disku.

Attiecīgi mēs līdzīgi saglabāsim atkopšanas paroli USB diskā.

Ir vērts ņemt vērā, ka, pirmo reizi saglabājot paroli, tā tiek saglabāta arī teksta failā tajā pašā USB diskā!

Jāpatur prātā, ka šifrējot datu nodalījumu 120 GB (no kuriem 100 ir bezmaksas), Windows Explorer vienmēr parāda ziņojumu par vietas trūkumu nodalījumā (18. att.).

Rīsi. 18. Windows Explorer logs

Mēģināsim šifrēt USB disku, kas formatēts ar FAT failu sistēmu.

USB diska šifrēšana sākas ar to, ka mums tiek lūgts ievadīt paroli nākotnes šifrētajam diskam. Saskaņā ar noteiktiem politikas noteikumiem minimālais paroles garums ir 8 rakstzīmes. Šajā gadījumā parolei jāatbilst sarežģītības prasībām (19. att.)

Rīsi. 19. Paroles ievadīšana, lai šifrētu noņemamu USB disku

Kad šifrēšana bija pabeigta, es mēģināju skatīt šo USB disku citā datorā, kurā darbojas Windows Vista Home Premium SP1. Rezultāts ir parādīts attēlā. 21.

Rīsi. 21. Mēģina lasīt šifrētu USB disku datorā, kurā darbojas Windows Vista SP1

Kā redzat, ja jūsu disks ir pazaudēts, informācija netiks nolasīta, turklāt, visticamāk, disks tiks vienkārši formatēts.

Mēģinot pieslēgt to pašu USB disku datoram, kurā darbojas operētājsistēma Windows 7 Beta1, jūs redzēsit sekojošo (22. att.).

Secinājums

Tādējādi mēs esam redzējuši, kā šifrēšana tiks veikta operētājsistēmā Windows 7. Ko lai saka - salīdzinot ar Windows Vista, tajā ir daudz vairāk noteikumu grupu politikās un IT personāla atbildība par to pareizu piemērošanu un pareizu savstarpējo savienojumu uzbūvi. attiecīgi palielinās attiecības.

Kā izdzēst sistēmas atjaunošanas punktus sistēmā Windows 7

Pēc ekspertu domām, klēpjdatoru zādzība ir viena no galvenajām problēmām informācijas drošības (IS) jomā.

Atšķirībā no citiem informācijas drošības apdraudējumiem, “nozagta klēpjdatora” vai “nozagta zibatmiņas diska” problēma ir diezgan primitīva. Un, ja pazudušo ierīču izmaksas reti pārsniedz vairākus tūkstošus ASV dolāru, tajās glabātās informācijas vērtība bieži vien mērāma miljonos.

Saskaņā ar Dell un Ponemon Institute datiem Amerikas lidostās vien katru gadu pazūd 637 000 klēpjdatoru. Iedomājieties, cik daudz zibatmiņas disku pazūd, jo tie ir daudz mazāki, un nejauši nomest zibatmiņu ir tikpat vienkārši kā bumbierus.

Kad liela uzņēmuma augstākajam vadītājam piederošs klēpjdators pazūd, vienas šādas zādzības radītie zaudējumi var sasniegt desmitiem miljonu dolāru.

Kā pasargāt sevi un savu uzņēmumu?

Mēs turpinām rakstu sēriju par Windows domēna drošību. Pirmajā sērijas rakstā mēs runājām par droša domēna pieteikšanās iestatīšanu, bet otrajā - par drošas datu pārsūtīšanas iestatīšanu e-pasta klientā:

Šajā rakstā mēs runāsim par jūsu cietajā diskā saglabātās informācijas šifrēšanas iestatīšanu. Jūs sapratīsiet, kā pārliecināties, ka neviens cits, izņemot jūs, nevar izlasīt jūsu datorā saglabāto informāciju.

Tikai daži cilvēki zina, ka sistēmā Windows ir iebūvēti rīki, kas palīdz droši uzglabāt informāciju. Apskatīsim vienu no tiem.

Noteikti daži no jums ir dzirdējuši vārdu “BitLocker”. Noskaidrosim, kas tas ir.

Kas ir BitLocker?

BitLocker (precīzs nosaukums ir BitLocker Drive Encryption) ir Microsoft izstrādāta datoru disku satura šifrēšanas tehnoloģija. Tas pirmo reizi parādījās operētājsistēmā Windows Vista.

Izmantojot BitLocker, bija iespējams šifrēt cieto disku apjomus, taču vēlāk operētājsistēmā Windows 7 parādījās līdzīga tehnoloģija BitLocker To Go, kas paredzēta noņemamo disku un zibatmiņas disku šifrēšanai.

BitLocker ir Windows Professional un Windows servera versiju standarta komponents, kas nozīmē, ka tas jau ir pieejams lielākajai daļai uzņēmumu lietošanas gadījumu. Pretējā gadījumā jums būs jājaunina Windows licence uz Professional.

Kā darbojas BitLocker?

Šīs tehnoloģijas pamatā ir pilna apjoma šifrēšana, kas tiek veikta, izmantojot AES (Advanced Encryption Standard) algoritmu. Šifrēšanas atslēgas ir jāglabā droši, un BitLocker šim nolūkam ir vairāki mehānismi.

Vienkāršākā, bet tajā pašā laikā nedrošākā metode ir parole. Atslēga no paroles tiek iegūta katru reizi vienādi, un attiecīgi, ja kāds uzzinās jūsu paroli, tad šifrēšanas atslēga kļūs zināma.

Lai izvairītos no atslēgas saglabāšanas skaidrā tekstā, to var šifrēt vai nu TPM (Trusted Platform Module) vai kriptogrāfiskā marķierā vai viedkartē, kas atbalsta RSA 2048 algoritmu.

TPM ir mikroshēma, kas paredzēta pamata ar drošību saistītu funkciju ieviešanai, galvenokārt izmantojot šifrēšanas atslēgas.

TPM modulis parasti tiek uzstādīts datora mātesplatē, tomēr Krievijā ir ļoti grūti iegādāties datoru ar iebūvētu TPM moduli, jo ierīču imports bez FSB paziņojuma mūsu valstī ir aizliegts.

Viedkartes vai marķiera izmantošana diska atbloķēšanai ir viens no drošākajiem veidiem, kā kontrolēt, kurš un kad pabeidza procesu. Lai šajā gadījumā noņemtu slēdzeni, nepieciešama gan pati viedkarte, gan tās PIN kods.

Kā darbojas BitLocker:

- Kad BitLocker ir aktivizēts, galvenā bitu secība tiek izveidota, izmantojot pseidogadījuma skaitļu ģeneratoru. Šī ir skaļuma šifrēšanas atslēga - FVEK (pilna apjoma šifrēšanas atslēga). Tas šifrē katra sektora saturu. FVEK atslēga tiek glabāta visstingrākajā konfidencialitātē.

- FVEK tiek šifrēts, izmantojot VMK atslēgu (apjoma galveno atslēgu). FVEK atslēga (šifrēta ar VMK atslēgu) tiek saglabāta diskā starp sējuma metadatiem. Tomēr tas nekad nedrīkst nonākt diskā atšifrētā veidā.

- Arī pati VMK ir šifrēta. Lietotājs izvēlas šifrēšanas metodi.

- VMK atslēga pēc noklusējuma tiek šifrēta, izmantojot SRK (atmiņas saknes atslēgas) atslēgu, kas tiek saglabāta kriptogrāfiskā viedkartē vai pilnvarā. Tas notiek līdzīgi ar TPM.

Starp citu, sistēmas diska šifrēšanas atslēgu programmā BitLocker nevar aizsargāt, izmantojot viedkarti vai pilnvaru. Tas ir saistīts ar faktu, ka pārdevēja bibliotēkas tiek izmantotas, lai piekļūtu viedkartēm un marķieriem, un, protams, tās nav pieejamas pirms OS ielādes.

Ja TPM nav, BitLocker iesaka saglabāt sistēmas nodalījuma atslēgu USB zibatmiņas diskā, kas, protams, nav tā labākā ideja. Ja jūsu sistēmai nav TPM, mēs neiesakām šifrēt sistēmas diskus.

Kopumā sistēmas diska šifrēšana ir slikta ideja. Pareizi konfigurējot, visi svarīgie dati tiek glabāti atsevišķi no sistēmas datiem. Tas ir vismaz ērtāk no viņu dublējuma viedokļa. Turklāt sistēmas failu šifrēšana samazina visas sistēmas veiktspēju, un nešifrēta sistēmas diska darbība ar šifrētiem failiem notiek, nezaudējot ātrumu. - Citu nesistēmas un noņemamo disku šifrēšanas atslēgas var aizsargāt, izmantojot viedkarti vai marķieri, kā arī TPM.

Ja nav ne TPM moduļa, ne viedkartes, VMK atslēgas šifrēšanai SRK vietā tiek izmantota atslēga, kas ģenerēta, pamatojoties uz ievadīto paroli.

Sākot no šifrēta sāknēšanas diska, sistēma vaicā visus iespējamos atslēgu krātuvjus - pārbauda TPM klātbūtni, pārbauda USB portus vai, ja nepieciešams, liek lietotājam (to sauc par atkopšanu). Atslēgu krātuves atklāšana ļauj Windows atšifrēt VMK atslēgu, kas atšifrē FVEK atslēgu, kas atšifrē datus diskā.

Katrs sējuma sektors tiek šifrēts atsevišķi, un daļu šifrēšanas atslēgas nosaka šī sektora numurs. Rezultātā divi sektori, kas satur vienus un tos pašus nešifrētus datus, šifrētā veidā izskatīsies atšķirīgi, tādēļ būs ļoti grūti noteikt šifrēšanas atslēgas, rakstot un atšifrējot iepriekš zināmos datus.

Papildus FVEK, VMK un SRK, BitLocker izmanto cita veida atslēgu, kas tiek izveidota “katram gadījumam”. Šīs ir atkopšanas atslēgas.

Ārkārtas situācijās (lietotājs ir pazaudējis marķieri, aizmirsis savu PIN u.c.), BitLocker pēdējā darbībā piedāvā izveidot atkopšanas atslēgu. Sistēma neparedz atteikšanos to izveidot.

Kā iespējot datu šifrēšanu cietajā diskā?

Pirms sākat sējumu šifrēšanu cietajā diskā, ir svarīgi ņemt vērā, ka šī procedūra prasīs kādu laiku. Tās ilgums būs atkarīgs no informācijas apjoma cietajā diskā.

Ja dators izslēdzas vai pāriet hibernācijas režīmā šifrēšanas vai atšifrēšanas laikā, šie procesi tiks atsākti tur, kur tie apstājās, nākamreiz startējot sistēmu Windows.

Pat šifrēšanas procesa laikā var izmantot Windows sistēmu, taču maz ticams, ka tā jūs iepriecinās ar savu veiktspēju. Tā rezultātā pēc šifrēšanas diska veiktspēja samazinās par aptuveni 10%.

Ja jūsu sistēmā ir pieejams BitLocker, ar peles labo pogu noklikšķinot uz šifrējamā diskdziņa nosaukuma, tiks parādīts atvērtais izvēlnes vienums. Ieslēdziet BitLocker.

Windows servera versijās ir jāpievieno loma BitLocker diska šifrēšana.

Sāksim iestatīt šifrēšanu nesistēmas sējumam un aizsargāsim šifrēšanas atslēgu, izmantojot kriptogrāfijas marķieri.

Mēs izmantosim uzņēmuma Aktiv ražotu žetonu. Jo īpaši Rutoken EDS marķieris PKI.

I. Sagatavosim Rutoken EDS PKI darbam.

Lielākajā daļā parasti konfigurēto Windows sistēmu pēc pirmā savienojuma ar Rutoken EDS PKI automātiski tiek lejupielādēta un instalēta īpaša bibliotēka darbam ar uzņēmuma Aktiv ražotajiem marķieriem - Aktiv Rutoken minidriver.

Šādas bibliotēkas instalēšanas process ir šāds.

Aktiv Rutoken minidraivera bibliotēkas esamību var pārbaudīt, izmantojot ierīču pārvaldnieks.

Ja kāda iemesla dēļ bibliotēkas lejupielāde un instalēšana nenotika, jums vajadzētu instalēt komplektu Rutoken Drivers for Windows.

II. Šifrēsim diskā esošos datus, izmantojot BitLocker.

Noklikšķiniet uz diska nosaukuma un atlasiet Ieslēdziet BitLocker.

Kā jau teicām iepriekš, diska šifrēšanas atslēgas aizsardzībai izmantosim marķieri.

Ir svarīgi saprast, ka, lai kopā ar BitLocker izmantotu marķieri vai viedkarti, tajā ir jābūt RSA 2048 atslēgām un sertifikātam.

Ja izmantojat sertifikācijas iestādes pakalpojumu Windows domēnā, sertifikāta veidnē ir jāietver sertifikāta “Diska šifrēšana” darbības joma (vairāk par sertifikācijas iestādes iestatīšanu skatiet mūsu rakstu sērijā par Windows domēna drošību).

Ja jums nav domēna vai nevarat mainīt sertifikātu izsniegšanas politiku, varat izmantot atkāpšanās metodi, izmantojot pašparakstītu sertifikātu, ir aprakstīts, kā sev izsniegt pašparakstītu sertifikātu.

Tagad atzīmēsim atbilstošo lodziņu.

Nākamajā darbībā mēs izvēlēsimies atkopšanas atslēgas saglabāšanas metodi (iesakām izvēlēties Izdrukājiet atkopšanas atslēgu).

Papīrs ar uzdrukātu atkopšanas atslēgu jāuzglabā drošā vietā, vēlams seifā.

Nākamajā posmā mēs sāksim diska šifrēšanas procesu. Kad šis process ir pabeigts, iespējams, būs jārestartē sistēma.

Kad šifrēšana ir iespējota, šifrētā diska ikona mainīsies.

Un tagad, kad mēģināsim atvērt šo disku, sistēma lūgs ievietot marķieri un ievadīt tā PIN kodu.

BitLocker un TPM izvietošanu un konfigurēšanu var automatizēt, izmantojot WMI rīku vai Windows PowerShell skriptus. Tas, kā scenāriji tiks īstenoti, būs atkarīgs no vides. BitLocker komandas programmā Windows PowerShell ir aprakstītas šajā rakstā.

Kā atgūt BitLocker šifrētos datus, ja marķieris tiek pazaudēts?

Ja vēlaties atvērt šifrētus datus sistēmā Windows

Lai to izdarītu, jums būs nepieciešama atkopšanas atslēga, kuru mēs izdrukājām iepriekš. Vienkārši ievadiet to attiecīgajā laukā, un tiks atvērta šifrētā sadaļa.

Ja vēlaties atvērt šifrētus datus GNU/Linux un Mac OS X sistēmās

Lai to izdarītu, ir nepieciešama DisLocker utilīta un atkopšanas atslēga.

DisLocker utilīta darbojas divos režīmos:

- FILE — viss BitLocker šifrētais nodalījums tiek atšifrēts failā.

- FUSE - tiek atšifrēts tikai tas bloks, kuram sistēma piekļūst.

Piemēram, mēs izmantosim Linux operētājsistēmu un FUSE utilīta režīmu.

Jaunākajās izplatītāko Linux izplatījumu versijās dislocker pakotne jau ir iekļauta izplatīšanā, piemēram, Ubuntu, sākot no versijas 16.10.

Ja kāda iemesla dēļ atbloķēšanas pakotne nav pieejama, jums ir jālejupielādē utilīta un tā jāapkopo:

tar -xvjf dislocker.tar.gz

Atvērsim failu INSTALL.TXT un pārbaudīsim, kuras pakotnes mums ir jāinstalē.

Mūsu gadījumā mums ir jāinstalē pakotne libfuse-dev:

sudo apt-get install libfuse-dev

Sāksim komplektēt iepakojumu. Dosimies uz mapi src un izmantosim make un make install komandas:

cd src/ make make install

Kad viss ir apkopots (vai esat instalējis pakotni), sāksim iestatīšanu.

Dosimies uz mapi mnt un izveidosim tajā divas mapes:

- Šifrētais nodalījums - šifrētam nodalījumam;